- Актуализациите на Windows се използват от Microsoft за укрепване на защитата на нашите системи.

- Въпреки това, може да искате да знаете, че дори тези актуализации вече не са безопасни за използване.

- Подкрепена от Северна Корея хакерска група на име Lazarus успя да ги компрометира.

- Всичко, което жертвите трябва да направят, е да отворят злонамерените прикачени файлове и да разрешат изпълнението на макроси.

Притежаването на официално, актуално копие на операционната система Windows ни дава известна степен на безопасност, като се има предвид, че получаваме актуализации за защита редовно.

Но замисляли ли сте се някога, че самите актуализации могат да бъдат използвани срещу нас един ден? Е, изглежда, че този ден най-накрая дойде и експертите ни предупреждават за възможните последици.

Наскоро севернокорейската хакерска група, наречена Lazarus, успя да използва клиента Windows Update, за да изпълни зловреден код в системите на Windows.

Севернокорейска хакерска група компрометира Windows Updates

Сега вероятно се чудите при какви обстоятелства е разкрита тази последна гениална схема за кибератака.

Екипът на Malwarebytes Threat Intelligence го направи, докато анализира януарска кампания за фишинг, представяща се за американската компания за сигурност и аерокосмическа компания Lockheed Martin.

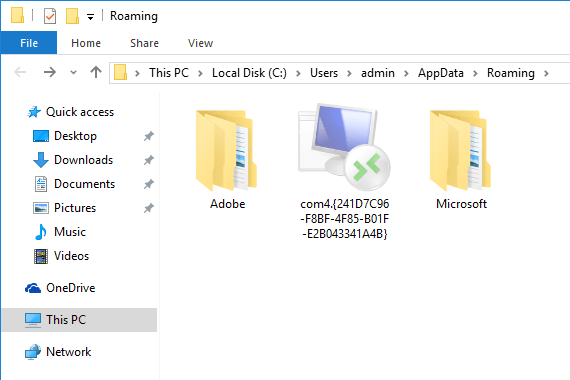

Нападателите, използващи тази кампания, се увериха, че след като жертвите отворят злонамерените прикачени файлове и активират изпълнението на макроси, вграденият макрос пуска файл WindowsUpdateConf.lnk в папката за стартиране и DLL файл (wuaueng.dll) в скрит Windows/System32 папка.

Следващата стъпка е LNK файлът да се използва за стартиране на клиента за WSUS / Windows Update (wuauclt.exe) за изпълнение на команда, която зарежда злонамерената DLL на нападателите.

Екипът, който стои зад разкриването на тези атаки, ги свърза с Lazarus въз основа на съществуващи доказателства, включително инфраструктурни припокривания, метаданни на документи и насочване, подобно на предишни кампании.

Lazarus продължава да актуализира своя набор от инструменти, за да избегне механизмите за сигурност и със сигурност ще продължи да го прави, като използва техники като използването на KernelCallbackTable за да отвлечете контролния поток и изпълнението на шелкод.

Свържете това с използването на клиента за Windows Update за изпълнение на злонамерен код, заедно с GitHub за C2 комуникация, и имате рецептата за пълна и пълна катастрофа.

Сега, когато знаете, че тази заплаха е реална, можете да вземете повече предпазни мерки и да избегнете да станете жертва на злонамерени трети страни.

Някога вашата машина била ли е заразена с опасен зловреден софтуер чрез актуализация на Windows? Споделете своя опит с нас в секцията за коментари по-долу.