- Це серйозне повідомлення, і всі клієнти Microsoft повинні розглядати його як таке.

- Компанія Redmond видає реальне попередження щодо фішингу SEABORGIUM.

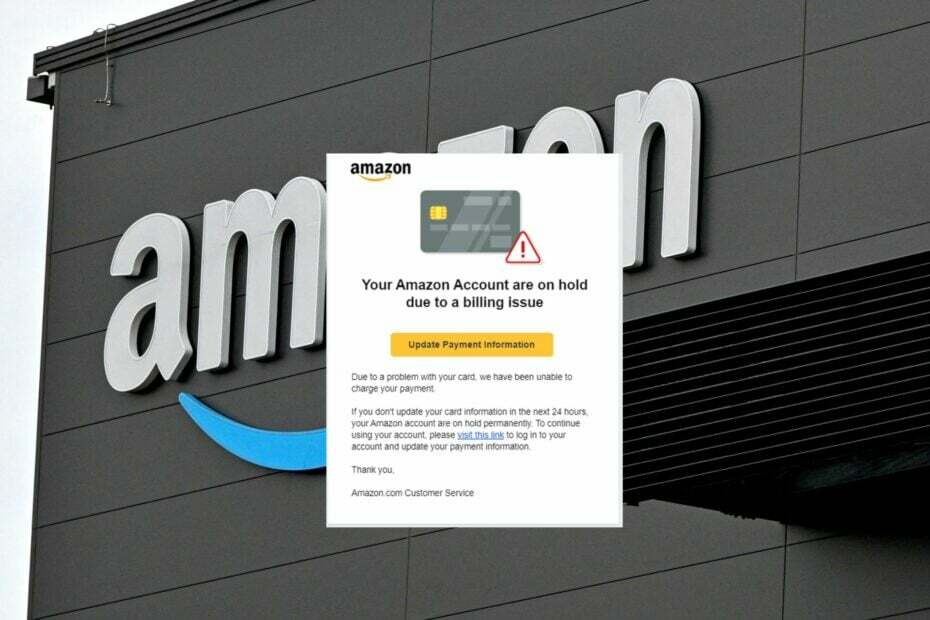

- Зловмисники можуть проникнути у вашу систему за допомогою вигаданих електронних листів OneDrive.

Саме тоді, коли ви подумали, що останній Оновлення безпеки у вівторок закрили майже всі прогалини в оборонній системі Microsoft, технологічний гігант приносить ще більше занепокоєння.

Threat Intelligence Center компанії Redmond, або MSTIC, випустив серйозне попередження про фішингову кампанію під назвою СІАБОРГІУМ.

Це не новинка для експертів з безпеки, оскільки ця схема існує практично з 2017 року, Microsoft зробила важливий публікація в блозі щодо SEABORGIUM.

Ми збираємось показати вам, як він працює, переглянувши деякі вичерпні вказівки, які можуть допомогти потенційним жертвам уникнути цього.

Як працює фішингова схема SEABORGIUM?

Ми знаємо, що зараз вам, напевно, цікаво, що робить цю фішингову кампанію такою небезпечною для користувачів Microsoft.

Що ж, ви повинні знати, що насправді це спосіб, яким зловмисники ініціюють атаку. По-перше, вони були помічені як проводили розвідку або ретельне спостереження за потенційними жертвами за допомогою шахрайських профілів у соціальних мережах.

У результаті також створюється багато електронних адрес, щоб імітувати справжні ідентифікатори справжніх осіб для зв’язку з вибраними цілями.

Мало того, потенційно шкідливі електронні листи також можуть надходити від так званих важливих охоронних фірм, які пропонують навчання користувачів кібербезпеці.

Microsoft також уточнила, що хакери SEABORGIUM доставляють шкідливі URL-адреси безпосередньо в електронному листі або через вкладення, часто імітуючи хостингові служби, такі як OneDrive від Microsoft.

Крім того, технічний гігант також окреслив використання фішингового набору EvilGinx у цьому випадку для викрадення облікових даних жертв.

Як повідомила компанія, у найпростішому випадку SEABORGIUM безпосередньо додає URL-адресу до основної частини фішингового листа.

Однак час від часу зловмисники використовують засоби скорочення URL-адрес і відкриті перенаправлення, щоб приховати свою URL-адресу від цільової та вбудованої платформ захисту.

Електронна пошта варіюється від підробленого особистого листування з текстом гіперпосилання до підроблених електронних листів для обміну файлами, які імітують ряд платформ.

Було помічено, що кампанія SEABORGIUM використовує викрадені облікові дані та здійснює прямий вхід в облікові записи електронної пошти жертв.

Таким чином, ґрунтуючись на досвіді експертів з кібербезпеки, які реагували на вторгнення цього суб’єкта від імені наших клієнтів, компанія підтвердила, що такі дії є звичайними:

- Викрадання розвідувальних даних: було помічено, що SEABORGIUM викрадає електронні листи та вкладення з папки "Вхідні" жертв.

- Налаштування збору постійних даних: спостерігалося, що в окремих випадках SEABORGIUM встановлює правила пересилання з скриньок жертви до облікових записів, контрольованих актором, де актор має довгостроковий доступ до зібраних даних. Неодноразово ми спостерігали, що актори мали доступ до даних списків розсилки для чутливих груп, таких як відвідувані колишніми співробітниками розвідки, і підтримувати колекцію інформації зі списку розсилки для подальшого націлювання та ексфільтрація.

- Доступ до цікавих людей: Було кілька випадків, коли SEABORGIUM використовували свої облікові записи, які видавали себе за іншу особу, щоб полегшити діалог з конкретних людей, які цікавили людей, і, як наслідок, були включені в розмови, іноді мимоволі, за участю кількох сторін. Характер розмов, виявлених під час розслідувань Microsoft, демонструє потенційно конфіденційну інформацію, яка може бути корисною для розвідки.

Що я можу зробити, щоб захистити себе від SEABORGIUM?

Усі вищезазначені методи, які, за словами корпорації Майкрософт, використовують хакери, насправді можна пом’якшити, дотримуючись заходів безпеки, наведених нижче:

- Перевірте налаштування фільтрації електронної пошти Office 365, щоб переконатися, що ви блокуєте підроблені електронні листи, спам і листи зі зловмисним програмним забезпеченням.

- Налаштуйте Office 365, щоб вимкнути автоматичне пересилання електронної пошти.

- Використовуйте включені індикатори компрометації, щоб дослідити, чи існують вони у вашому середовищі, і оцінити потенційне вторгнення.

- Перегляньте всі дії автентифікації для інфраструктури віддаленого доступу, приділяючи особливу увагу обліковим записам налаштовано з однофакторною автентифікацією для підтвердження автентичності та дослідження будь-яких аномалій діяльність.

- Вимагати багатофакторну автентифікацію (MFA) для всіх користувачів, які приходять з усіх місць, включаючи сприйняті надійні середовища та всю інфраструктуру, що виходить в Інтернет, навіть ті, що надходять із локальних пристроїв системи.

- Використовуйте більш безпечні реалізації, такі як маркери FIDO або Microsoft Authenticator із відповідністю номерів. Уникайте методів MFA на основі телефонії, щоб уникнути ризиків, пов’язаних із викраденням SIM-карти.

Для клієнтів Microsoft Defender для Office 365:

- Використовуйте Microsoft Defender для Office 365 для покращеного захисту від фішингу та захисту від нових загроз і поліморфних варіантів.

- Увімкніть Zero-hour auto purge (ZAP) в Office 365, щоб поміщати надіслану пошту в карантин у відповідь на щойно отриману загрозу розвідка та заднім числом нейтралізувати шкідливі фішингові, спам-повідомлення або повідомлення зловмисного програмного забезпечення, які вже були доставлені до поштових скриньок.

- Налаштуйте Defender для Office 365 на повторну перевірку посилань після натискання. Safe Links забезпечує сканування URL-адрес і переписування вхідних повідомлень електронної пошти в поштовому потоці, а також перевірку часу натискання URL-адреси та посилання в повідомленнях електронної пошти, інших програмах Office, як-от Teams, та інших місцях, як-от SharePoint Online. Сканування безпечних посилань виконується на додаток до звичайного захисту від спаму та зловмисного програмного забезпечення у вхідних повідомленнях електронної пошти в Exchange Online Protection (EOP). Сканування безпечних посилань може допомогти захистити вашу організацію від шкідливих посилань, які використовуються для фішингу та інших атак.

- Використовуйте Симулятор атак у Microsoft Defender для Office 365, щоб запускати реалістичні, але безпечні, імітовані фішингові кампанії та атаки на паролі у вашій організації. Запустіть моделювання фішингу (збирання облікових даних), щоб навчити кінцевих користувачів натискати URL-адреси в небажаних повідомленнях і розкривати свої облікові дані.

Пам’ятаючи про все це, вам слід двічі подумати, перш ніж відкривати будь-який тип вкладення, яке надходить в електронному листі із сумнівного джерела.

Ви можете подумати, що простий клік нешкідливий, але насправді це все, що потрібно зловмисникам, щоб проникнути, скомпрометувати та скористатися вашими даними.

Чи помічали ви якісь підозрілі дії останнім часом? Поділіться з нами своїм досвідом у розділі коментарів нижче.