- Звіти багатьох фірм, що займаються кібербезпекою, показують, що на користувачів Office 365 все частіше спрямовують фішингові електронні листи.

- Хакери використовували сервери Оксфордського університету для надсилання фішингових листів користувачам Office 365.

- Фішинг-атаки зростають, і організації повинні бути розумнішими, щоб перемогти їх. Перевірте наш Кібербезпека сторінка для ефективних аналізів!

- Не забудьте відвідати Безпека та конфіденційність для оновлень та іншого.

Це програмне забезпечення буде підтримувати ваші драйвери та працювати, тим самим захищаючи вас від поширених помилок комп’ютера та відмови обладнання. Перевірте всі свої драйвери зараз у 3 простих кроки:

- Завантажте DriverFix (перевірений файл завантаження).

- Клацніть Почніть сканування знайти всі проблемні драйвери.

- Клацніть Оновлення драйверів отримати нові версії та уникнути несправності системи.

- DriverFix завантажив 0 читачів цього місяця.

Звіти багатьох фірм з кібербезпеки показують, що на користувачів Office 365 все частіше націлюються

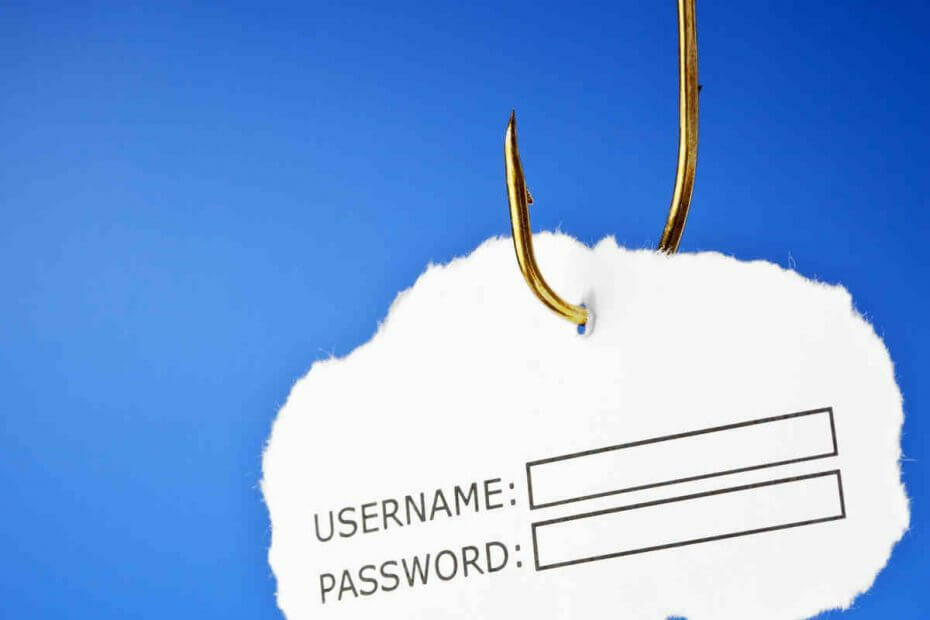

фішингові електронні листи.Фішинг-атаки іноді надто складні, щоб виявити або зупинити їх навіть за допомогою вдосконалених антиспамових фільтрів. Це частково тому, що кіберзлочинці використовують законні домени для надсилання своїх шкідливих електронних листів.

Фішингова кампанія Office 365, що Check Point непокритий Останнім часом є достатнім доказом того, що організації повинні застосовувати розумніші інструменти кібербезпеки, щоб запобігти таким атакам.

Атаки голосової пошти Office 365

У цій конкретній фішинг-кампанії Office 365 цілі отримують сповіщення електронною поштою про пропущені голосові повідомлення. Електронні листи спонукали їх натиснути кнопку під враженням, що це перенесе їх до їхніх законних облікових записів Office 365.

Але натискання посилання переспрямовує користувача на фішинг-сторінку, замасковану як справжня сторінка входу в Office 365. Тут зловмисники викрадають у жертви облікові дані для входу в Office 365.

Тут дивує той факт, що засоби захисту від фішингу зазвичай повинні виявляти посилання електронної пошти з подібними шаблонами. Отже, ви можете задатися питанням, як саме ці зловмисники розгортають такі шкідливі перенаправлення та корисне навантаження не виявленими.

Відповідь проста: погані актори включають законні платформи у свої плани. У цьому випадку зловмисники надсилали шкідливі електронні листи з адрес, що належать справжнім серверам Оксфордського університету (Великобританія).

Використання законних Oxford SMTP-серверів дозволило зловмисникам пройти перевірку репутації домену відправника. Крім того, не було необхідності компрометувати фактичні облікові записи електронної пошти для надсилання фішинг-листів, оскільки вони можуть генерувати стільки адрес електронної пошти, скільки хочуть.

Однак є кілька кроків, які ви можете вжити для захисту своїх співробітників від фішингових атак:

- Навчіть своїх працівників щодо фішингу та безпеки паролів.

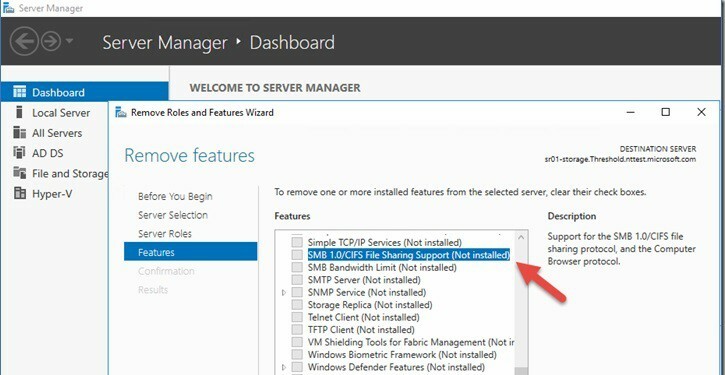

- Встановити програмне забезпечення для сканування електронної пошти що може виявляти повідомлення зі зловмисним навантаженням.

- Зберігайте оновлення операційної системи. Найголовніше, завжди встановлюйте Патч вівторок оновлення безпеки від Microsoft (вони безкоштовні).

- Встановіть сучасну версію антивірус рішення.

Чи використовує ваша організація Office 365? Як ви справляєтесь із постійно зростаючою фішинг-загрозою? Не соромтеся ділитися своїми трюками та методами через розділ коментарів нижче.