- Microsoft попереджає своїх користувачів та радить їм негайно вжити заходів, щоб залишатися захищеними.

- Нова фішингова кампанія була виявлена компанією Команда розвідки загроз Microsoft 365 Defender.

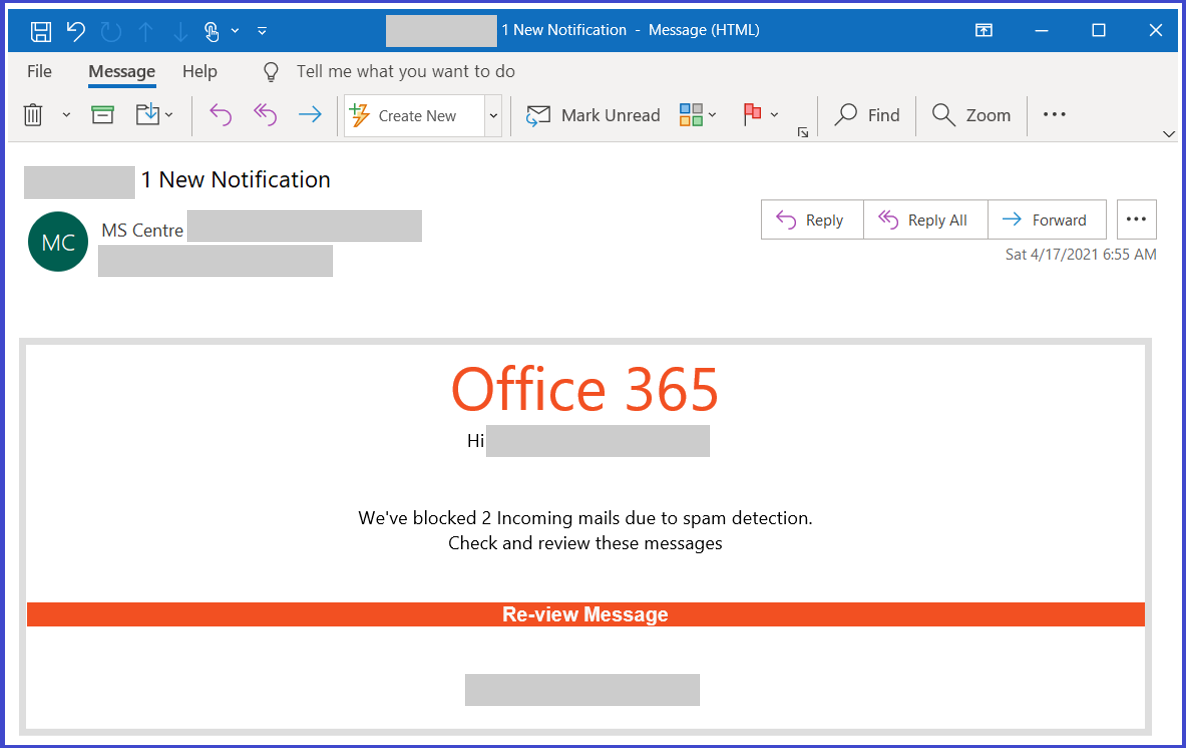

- Зловмисники поєднують ці зв'язки з приманками соціальної інженерії, які видають себе за відомі інструменти продуктивності.

- Щоб все виглядало нормально, хакери використовують Google reCAPTCHA для блокування будь -яких спроб динамічного сканування.

Технологічна компанія з Редмонда оголосила попередження для всіх своїх користувачів, закликаючи їх вживати відповідних заходів, щоб залишатися захищеними.

Експерти відстежували широко розповсюджену фішингову кампанію, яка спирається на відкриті посилання перенаправлення, одночасно припускаючи, що вона може захищатися від таких схем.

Це лише одна з кількох таких схем, спробами зловмисних третіх сторін за останні кілька місяців, тому ми повинні дійсно серйозно поставитися до цього попередження і зробити все можливе, щоб захистити наші конфіденційні дані.

Microsoft підвищує обізнаність щодо нової фішингової атаки

Навіть незважаючи на те, що посилання для переспрямування в повідомленнях електронної пошти є життєво важливим інструментом для переходу одержувачів на сторонні веб-сайти або відстежувати коефіцієнт кліків та оцінювати успіх продажів та маркетингових кампаній, є й інші шляхи добре.

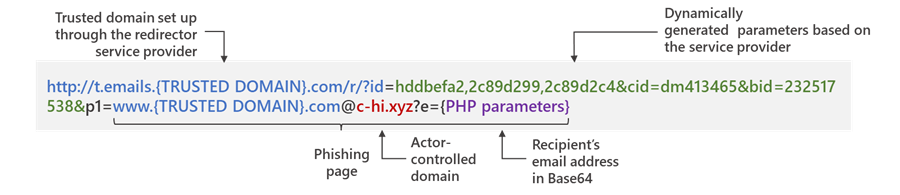

Ан відкрите переспрямування -це коли веб-програма дозволяє параметру HTTP містити надану користувачем URL-адресу, що викликає перенаправлення запиту HTTP на ресурс, на який посилається.

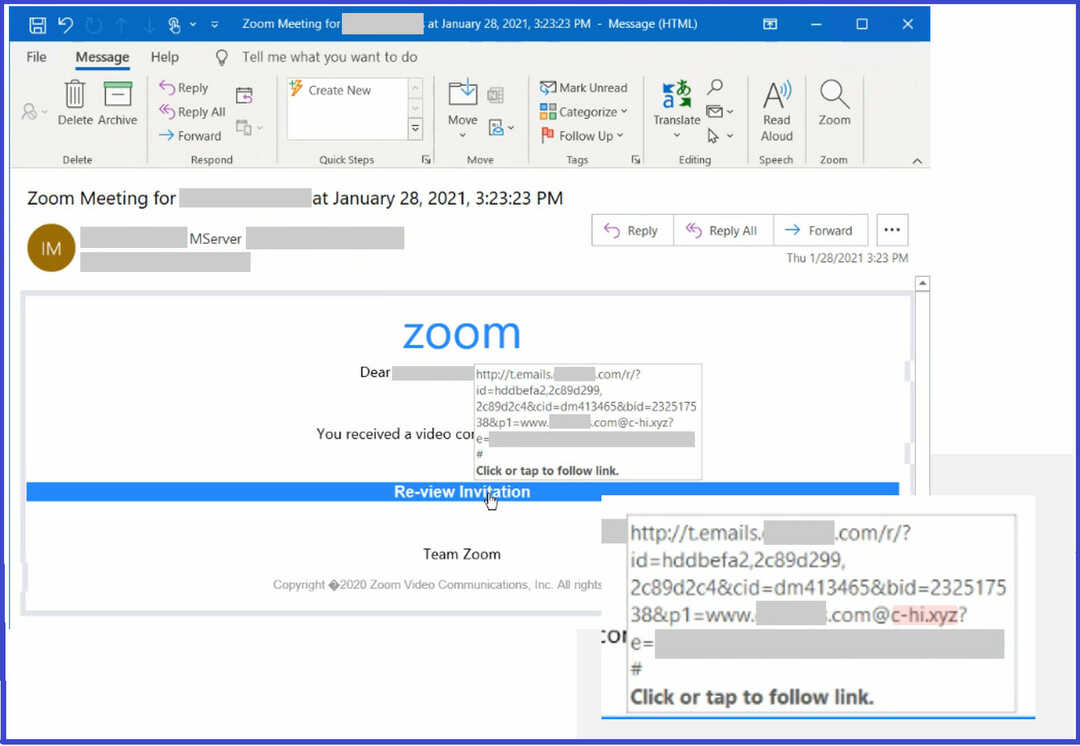

Цей же прийом може зловживати конкурентами з метою перенаправлення таких посилань на власну інфраструктуру, зберігаючи при цьому надійний домен у повній URL -адресі недоторканим.

Це допомагає їм уникнути аналізу за допомогою механізмів захисту від шкідливого програмного забезпечення, навіть коли користувачі намагаються навести курсор на посилання, щоб перевірити наявність ознак підозрілого вмісту.

Команда з розвідки загроз Microsoft 365 Defender розробила цю тему та детально пояснила, як проводяться ці атаки допис у блозі.

Зловмисники поєднують ці зв'язки з приманками соціальної інженерії, які видають себе за відомі інструменти та послуги для підвищення продуктивності, щоб заманити користувачів натискати. Це призводить до низки переспрямувань, включаючи сторінку підтвердження CAPTCHA, яка додає відчуття легітимності та спроб ухилитися від деяких автоматизованих систем аналізу-перед тим, як перевести користувача до підробленого входу сторінку. В кінцевому підсумку це призводить до компромісу облікових даних, що відкриває користувача та його організацію для інших атак.

Щоб успішно перевести потенційних жертв на фішингові сайти, URL -адреси переспрямування, вбудовані в повідомлення, налаштовуються за допомогою законної служби.

Фактично, останні домени, керовані акторами, що містяться у посиланні, використовують домени верхнього рівня .xyz, .club, .shop та .online, але вони передаються як параметри, щоб проникнути повз шлюз електронної пошти рішення.

Microsoft заявила, що виявила щонайменше 350 унікальних фішингових доменів у рамках цієї хакерської кампанії.

Найефективніший інструмент, який мають хакери, - це переконання приманок соціальної інженерії, які мають на меті отримувати повідомлення -сповіщення таких додатків, як Office 365 та Zoom, добре розроблена техніка ухилення від виявлення та міцна інфраструктура для здійснення нападів.

А щоб ще більше зміцнити достовірність атаки, клацніть спеціально створене посилання для переспрямування користувачів на шкідливу цільову сторінку, яка використовує Google reCAPTCHA для блокування будь -якого динамічного сканування спроби.

Після завершення перевірки CAPTCHA жертвам відображається шахрайська сторінка входу, що імітує відомий сервіс, такий як Microsoft Office 365, лише щоб провести їхні паролі після надсилання інформації.

Якщо потерпілий вводить пароль, сторінка оновлюється повідомленням про помилку, в якому повідомляється, що час сеансу минув, і спрямовує відвідувача ввести пароль ще раз.

Це практика перевірки даних, не схожа на ритуал подвійної реєстрації, який використовується службами списків маркетингу електронної пошти для забезпечення дотримання законів про спам.

Жертви фішингу перенаправляються на законний веб -сайт безпеки Sophos, що помилково вказує на те, що повідомлення електронної пошти, яке вони отримали сповіщення про вилучення, було звільнено.

Тепер, коли ми усвідомлюємо небезпеку, ми можемо вжити заходів і вжити негайних відповідних заходів, зменшивши ризик стати черговою статистикою в цій кібервійні.

Ви робите все можливе, щоб бути захищеним від спроб фішингу? Повідомте нас у розділі коментарів нижче.

![Чи може антивірус виявити фішинг? [Посібник з профілактики]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![Чи може антивірус виявити фішинг? [Посібник з профілактики]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)