- Концепція апаратної безпеки ПК набирає обертів із кожним днем.

- Microsoft підтримує захищені ядерні ПК як протидію кіберзагрозам, таким як Thunderspy.

- Відвідайте Новини, щоб дізнатись більше.

- Перевірте наш Кібербезпека концентратор, щоб бути в курсі останніх загроз і рішень для злому ПК.

Концепція апаратної безпеки ПК набирає обертів із кожним днем. Це результат переосмислення зацікавленими сторонами своїх стратегій кібербезпеки.

Ось чому у війні проти кібератак Microsoft наполягає на багатогранному підході. Компанія стверджує, що традиційне захисне програмне забезпечення або захисний захист брандмауера сьогодні є недостатніми.

Тому це так адвокація для використання декількох стратегій, побудованих на апаратно-захищених захищених або захищених ядрах ПК. Цей підхід є більш ефективним у профілактиці нападів Thunderspy або подібних.

Що таке атака Thunderspy?

Thunderspy - це тип злому, який використовує прямий доступ до пам'яті (DMA). Нещодавня доповідь вчених з Ейндговенського технологічного університету показує, як це працює.

Кінцевою грою для Thunderspy є крадіжка даних або інші типи незаконного виконання коду на рівні системного ядра. Для цього зловмисник повинен порушити безпеку ядра, використовуючи слабкі місця Thunderbolt.

Спочатку хакер підключає шкідливий пристрій до ПК через апаратний інтерфейс Thunderbolt.

Потім інструмент злому Thunderspy відключає функції безпеки прошивки Thunderbolt.

Під час успішної атаки зловмисне програмне забезпечення обходить заходи безпеки системи Windows, такі як вхід. Потім стає можливим викрадення, шпигування або маніпулювання даними без обмежень.

Загроза настільки страшна, що зловмиснику не потрібно знати ваш пароль, щоб зламати ваш ПК.

Здається, Thunderspy не є атакою віддаленого виконання коду (RCE). Таким чином, це вимагає від зловмисного актора фізичного доступу до цільового пристрою.

ПК із захищеним ядром

Microsoft розмовляє захищений сердечник технології як основи апаратної безпеки ПК.

Ці персональні комп’ютери мають вбудоване обладнання та прошивку, які захищають їх від Thunderspy або подібних порушень DMA.

Для початку, апаратні ПК підтримують захист Kernal DMA. Цей рівень безпеки ускладнює зловмисне програмне забезпечення Thunderspy читати або записувати в системну пам’ять.

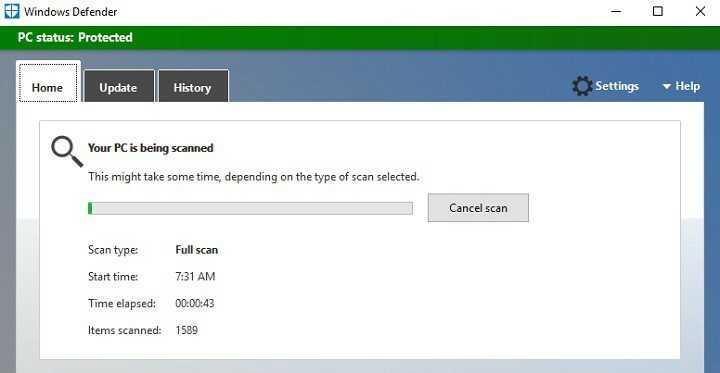

Пристрої також використовують Захисник системи Windows і цілісність коду, захищеного гіпервізором (HVCI).

Ви завжди можете залишити свої запитання чи пропозиції в розділі коментарів нижче.