- Kötü niyetli üçüncü tarafların yazılımlarını PC'nize almak için GitHub'ı kullanmasından mı korkuyorsunuz?

- Microsoft, gelecekte tüm bunların önlenebileceği bir senaryo üzerinde çalışıyor.

- Redmond devi, GitHub'ın yakında daha iyi izleme alacağını duyurdu.

- Bu, yeni depo oluşturma veya silme vb. gibi yetenekler sağlayacaktır.

Hemen hemen hepimizin GitHub'ın ne olduğunu bildiğini ve muhtemelen hayatımızda en az bir kez kullandığını söyleyebiliriz.

Şimdi, yaygın olarak kullanılan kod barındırma platformu, gelişmiş güvenlik ve Microsoft Sentinel'den sürekli tehdit izleme.

Redmond devinin deposu, Microsoft'un Güvenlik Bilgileri ve Olay Yönetimi (SIEM) platformuyla daha derin bir entegrasyon alıyor.

Şirketin GitHub deposundaki farklı aktiviteleri takip etmek, şüpheli olayları tespit etmek ve ortamdaki anormallikleri araştırma yeteneğine sahip olmak son derece önemlidir.

Sentinel sayesinde GitHub daha güvenli bir yer olacak

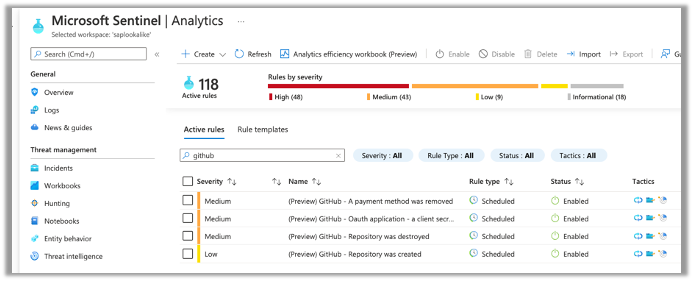

Evet, bu yeni girişim aslında Microsoft Sentinel'in GitHub denetim günlüklerini almasına izin vererek, aşağıdaki gibi yetenekler sağlar: yeni havuz oluşturma veya silme dahil olmak üzere olaylar için izleme ve havuz sayısı için sayımlar olarak klonlar.

Şirketin GitHub deposundaki farklı aktiviteleri takip etmek büyük önem taşımaktadır. Şüpheli olayları tespit etmek ve sistemdeki anormallikleri araştırma becerisine sahip olmak için Çevre.

Satya Nadella'ya göre Sentinel'in müşteri tabanı tek bir yıl içinde %70 arttı ve şu anda yaklaşık 15.000 müşterisi var.

Şirketin çevrimiçi güvenlik kolu hızla büyüyor ve Nadella, son 12 ayda 15 milyar dolardan fazla gelir elde etmeyi başardığını da sözlerine ekledi.

Blog gönderisinde Microsoft ayrıca dört farklı analiz kuralı sundu:

- Depo oluşturuldu – bu uyarı, Microsoft Sentinel çalışma alanına bağlı GitHub ortamında her depo oluşturulduğunda tetiklenir. Depo adına ek olarak, bu depoyu oluşturan aktörü alırız, böylece depoları ve onları kimin oluşturduğunu izleme seçeneği vardır.

- Depo yok edildi – bu uyarı, GitHub ortamında bir havuz her yok edildiğinde tetiklenir. Depoları yok eden kullanıcıların doğru izinlere sahip olduğunu ve bu eylemlerin kötü amaçlı bir etkinliğin parçası olmadığını doğrulamak için yok edilen depoları izlemek çok önemlidir.

- Bir ödeme yöntemi kaldırıldı – bu uyarının bilinmesi önemlidir ve GitHub deposu için yapılandırılmış ödeme yöntemiyle her işlem yapıldığında tetiklenir. İşlemi kimin gerçekleştirdiğini ve sorunun farkında olduğunuzu doğrulamak için ödeme yönteminin ne zaman kaldırıldığını bilmek önemlidir.

- OAuth uygulaması – bu uyarı, bir istemci sırrı her kaldırıldığında tetiklenir; bu, bilmeniz gereken başka bir yüksek öncelikli uyarıdır. Bir sırrın yanlışlıkla ifşa edilmesi durumunda, eski sırrın kaldırılabileceğinden emin olmak isteyeceksiniz.

Bu güvenlik stratejik hamlesi, uygulama güvenliği ve güvensiz yazılım tedarik zincirlerinin yaygınlığı hakkında artan endişelerin ortasında geliyor.

Yüksek profilli olaylar arasında SolarWinds ve Kaseya ihlalleri yer alırken, yazılım tedarik zincirlerini içeren genel saldırılar birden fazla artış gösterdi. 300% 2021'de Aqua Security bildirdi.

Apache Log4j günlük kitaplığındaki ve Linux polkit programındaki yaygın kusurlar gibi açık kaynaklı güvenlik açıkları, sorunun altını çizdi.

Yakın zamanda, Açık Kaynak Güvenliği Vakfı, yazılım tedarik zincirini güvence altına almak için tasarlanan ve Microsoft ve Google'dan 5 milyon dolar desteklenen yeni bir proje duyurdu.

Tüm bu duruma yaklaşımınız nedir? Aşağıdaki yorumlar bölümünde düşüncelerinizi bizimle paylaşın.