ข้อมูลทั้งหมดที่คุณต้องการสำหรับการโจมตีแบบเดรัจฉานเหล่านี้

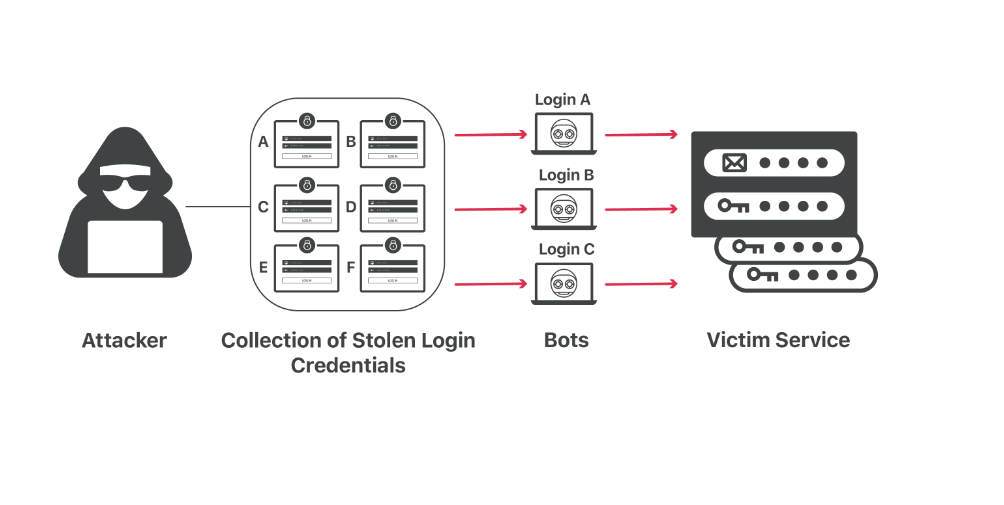

- การยัดข้อมูลรับรองคือเมื่อผู้ไม่ประสงค์ดีพยายามใช้ข้อมูลรับรองการเข้าสู่ระบบที่รั่วไหลของผู้ใช้สำหรับบัญชีออนไลน์หนึ่งบัญชีกับอีกบัญชีหนึ่ง

- เพื่อป้องกันการโจมตีแบบเดรัจฉาน คุณต้องใช้รหัสผ่านที่ไม่ซ้ำกันสำหรับบัญชีทั้งหมดของคุณ

- การใช้ 2FA (2 - Factor Authentication) & Multi-Factor Authentication (MFA) เป็นอีกวิธีหนึ่งในการป้องกันการโจมตีทางออนไลน์

โรโบฟอร์ม เก็บข้อมูลของคุณในเวอร์ชันเข้ารหัสบนเซิร์ฟเวอร์ที่มีความปลอดภัยสูง พวกเขาใช้ AES-256 ซึ่งเป็นอัลกอริธึมการเข้ารหัสที่แข็งแกร่งที่สุดจนถึงปัจจุบัน ข้อมูลนี้ไม่สามารถถอดรหัสได้และจะถูกถอดรหัสบนอุปกรณ์ของคุณเท่านั้น ไม่ใช่บนเซิร์ฟเวอร์

- ลงชื่อเข้าใช้อย่างปลอดภัยด้วยรหัสผ่านหลักหนึ่งรหัส & 2FA

- เครื่องสร้างรหัสผ่านและสำรองข้อมูล

- ตัวเลือกป้อนอัตโนมัติสำหรับแบบฟอร์ม

เริ่มซิงค์รหัสผ่านในทุกอุปกรณ์

ข้อแตกต่างที่สำคัญระหว่างการพ่นรหัสผ่านและการบรรจุข้อมูลประจำตัวคือข้อกำหนดที่จำเป็นในการดำเนินการโจมตี พวกมันเป็นการโจมตีแบบดุร้ายที่ใช้โดยผู้ไม่ประสงค์ดีเพื่อเข้าถึงบัญชีผู้ใช้อย่างผิดกฎหมาย

แม้ว่าสิ่งนี้อาจฟังดูน่ากลัวในตอนแรก แต่ก็ยังขึ้นอยู่กับความผิดพลาดจากจุดจบของคุณ ในคู่มือการใช้รหัสผ่านสเปรย์เทียบกับข้อมูลประจำตัวนี้ เราจะแสดงวิธีป้องกันการโจมตีเหล่านี้และความแตกต่างระหว่างการโจมตีเหล่านี้

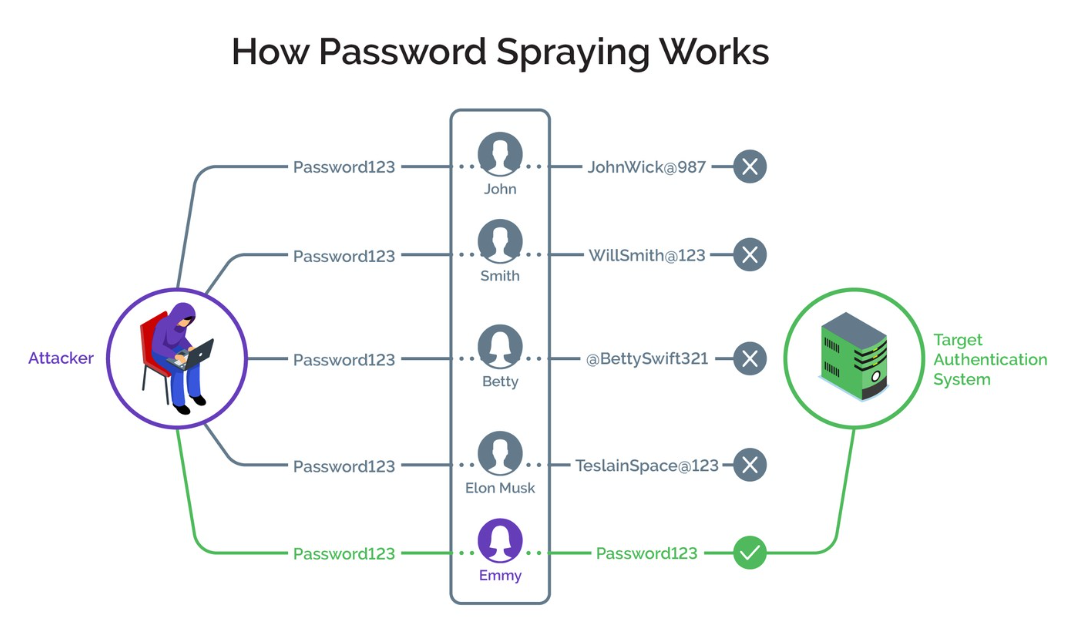

รหัสผ่านสเปรย์คืออะไร?

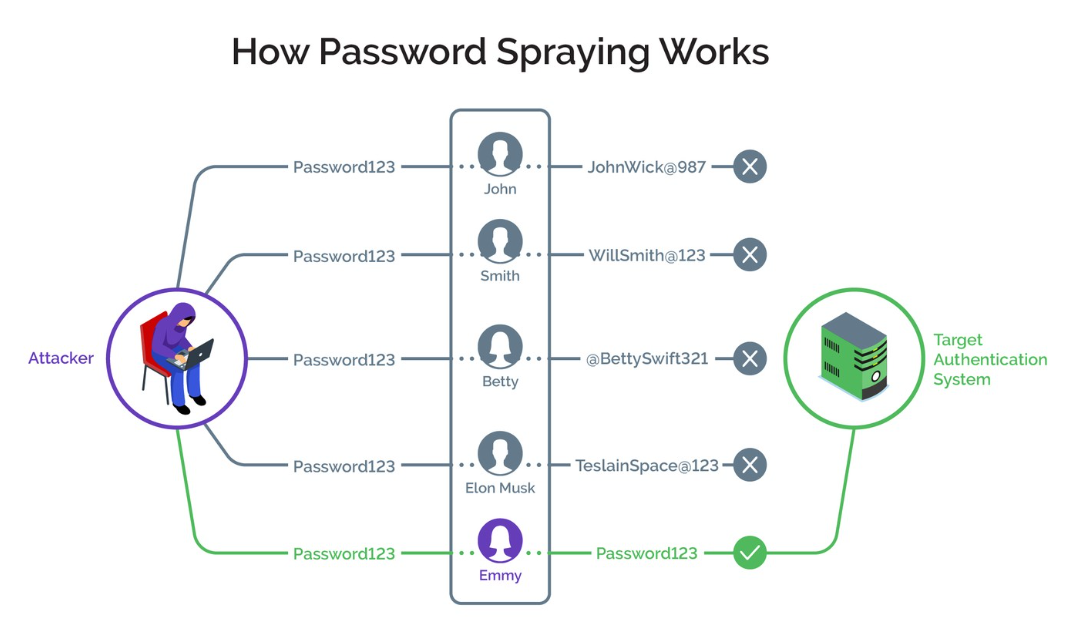

การพ่นรหัสผ่านเป็นรูปแบบหนึ่งของการโจมตีแบบดุร้าย โดยผู้กระทำผิดจะลองรหัสผ่านแบบสุ่มที่ใช้กันทั่วไปในชื่อผู้ใช้ที่ถูกต้องที่แตกต่างกัน นั่นหมายความว่าผู้โจมตีไม่มีข้อมูลที่ถูกต้อง

แต่จะใช้รหัสผ่านทั่วไปและรหัสผ่านที่จำง่ายซึ่งผู้ใช้ทั่วไปใช้กับชื่อผู้ใช้ที่ถูกต้องจำนวนมากแทน รหัสผ่านที่อ่อนแอบางส่วน ได้แก่ รหัสผ่าน 123456 123abc และ 111111 เป็นต้น

พวกเขาทำขั้นตอนนี้ซ้ำด้วยรหัสผ่านทั่วไปที่ต่างกันจนกว่าจะทำการละเมิดบัญชีใดบัญชีหนึ่งในที่สุด

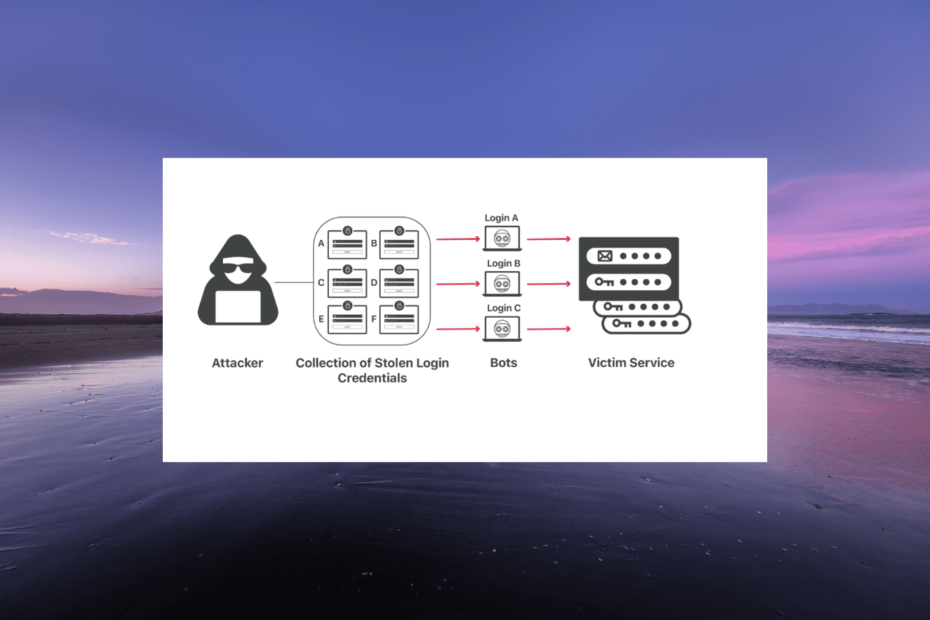

การบรรจุข้อมูลประจำตัวคืออะไร?

ผู้โจมตีสามารถเข้าถึงข้อมูลรับรองการเข้าสู่ระบบสำหรับบัญชีผู้ใช้ซึ่งแตกต่างจากสเปรย์รหัสผ่านในการบรรจุข้อมูลรับรอง สิ่งนี้มักเกิดขึ้นจากการรั่วไหลทางออนไลน์ บางทีฐานข้อมูลของเว็บไซต์ที่คุณมีบัญชีอาจถูกบุกรุก

ด้วยรหัสผ่านจากบัญชีเดียว ผู้ไม่หวังดีพยายามเข้าถึงบัญชีออนไลน์อื่น ๆ ที่ครอบครองโดยผู้ใช้คนเดียวกัน หากรหัสผ่านไม่เป็นเช่นนั้น แฮ็กเกอร์จะลองใช้รหัสผ่านเดียวกันในรูปแบบต่างๆ

ตัวอย่างเช่น แฮ็กเกอร์อาจเข้าถึงชื่อผู้ใช้ อีเมล และรหัสผ่าน Facebook ของผู้ใช้ จากนั้นเขาจะลองรหัสผ่านเพื่อเข้าสู่บัญชี Twitter หรือ Gmail ของบุคคลนั้น หากวิธีนี้ไม่ได้ผล พวกเขาจะใช้รหัสผ่านรูปแบบอื่นแทน

อะไรคือความแตกต่างระหว่างการพ่นรหัสผ่านและการบรรจุข้อมูลประจำตัว?

1. วัตถุประสงค์ของการโจมตี

วัตถุประสงค์หลักของการโจมตีทั้งสองประเภทนี้คือการเข้าถึงบัญชีผู้ใช้อย่างผิดกฎหมาย อย่างไรก็ตาม สำหรับการบรรจุข้อมูลประจำตัว วัตถุประสงค์คือใช้ข้อมูลรับรองผู้ใช้ที่รั่วไหลสำหรับบัญชีเดียวเพื่อเข้าถึงหลายบัญชีที่ครอบครองโดยผู้ใช้คนเดียวกัน

ในทางกลับกัน การพ่นรหัสผ่านต้องการให้ผู้ไม่ประสงค์ดีมีรายการรหัสผ่านทั่วไปที่จะถูกพ่นในชื่อผู้ใช้ที่ถูกต้องที่แตกต่างกัน

- สถิติที่คุณควรรู้เกี่ยวกับการโจมตีทางไซเบอร์ในปี 2566

- สถิติแอนตี้ไวรัสล่าสุดพร้อมข้อเท็จจริงรวม 8 ประการ

2. ความต้องการ

เคล็ดลับจากผู้เชี่ยวชาญ:

ผู้สนับสนุน

ปัญหาเกี่ยวกับพีซีบางอย่างยากที่จะแก้ไข โดยเฉพาะอย่างยิ่งเมื่อเป็นเรื่องของไฟล์ระบบและที่เก็บ Windows ของคุณที่สูญหายหรือเสียหาย

อย่าลืมใช้เครื่องมือเฉพาะ เช่น ฟอร์เทคซึ่งจะสแกนและแทนที่ไฟล์ที่เสียหายด้วยเวอร์ชันใหม่จากที่เก็บ

ข้อกำหนดสำหรับการโจมตีการบรรจุข้อมูลประจำตัวคือฐานข้อมูลรับรองออนไลน์ที่รั่วไหลเพื่อใช้งาน พวกเขามักจะได้รับสิ่งนี้จากการรั่วไหลทางออนไลน์หรือการแฮ็กฐานข้อมูลขององค์กร

ในขณะที่การพ่นรหัสผ่านไม่จำเป็นต้องมีข้อมูลรั่วไหล เป็นเพียงรายการสุ่มของชื่อผู้ใช้ที่ถูกต้อง ซึ่งโดยปกติจะเป็นที่อยู่อีเมลและรหัสผ่านง่ายๆ ที่ใช้กันทั่วไป

3. โหมดการทำงาน

แม้ว่าการบรรจุข้อมูลรับรองสามารถทำได้ด้วยตนเอง แต่แฮ็กเกอร์ใช้บอตเน็ต พวกเขาป้อนข้อมูลที่มีอยู่ให้กับบอทที่เริ่มสร้างรูปแบบต่างๆ เพื่อเข้าถึงบัญชีอื่น

การโจมตีรูปแบบนี้ได้ผลเพราะผู้ใช้อินเทอร์เน็ตส่วนใหญ่ไม่เก็บไว้ รหัสผ่านเฉพาะสำหรับบัญชีต่างๆ. แต่จะใช้รหัสผ่านเดียวกันซ้ำแล้วซ้ำอีกหรือรูปแบบอื่นแทน

ผู้โจมตียังใช้บอตเน็ตเพื่อพ่นรหัสผ่าน บอททำงานกับชื่อผู้ใช้ที่ถูกต้องและจับคู่กับรหัสผ่านที่ใช้กันทั่วไปจนกว่าจะได้รับข้อมูลประจำตัวที่ถูกต้องสำหรับบัญชี

การโจมตีรูปแบบนี้บางครั้งประสบความสำเร็จเนื่องจากผู้ใช้อินเทอร์เน็ตโดยเฉลี่ยมีบัญชีหลายสิบบัญชีที่ต้องใช้รหัสผ่าน ดังนั้น คนส่วนใหญ่จึงชอบใช้รหัสผ่านที่ไม่รัดกุมหรือที่เรียกว่ารหัสผ่านที่จำง่ายเหล่านี้ ทำให้แฮ็กเกอร์เข้าถึงบัญชีของตนได้ง่าย

ฉันจะป้องกันการยัดข้อมูลประจำตัวและการพ่นรหัสผ่านได้อย่างไร

ด้านล่างนี้คือบางสิ่งที่องค์กรและบุคคลสามารถทำได้เพื่อป้องกันการโจมตีแบบเดรัจฉาน:

- ใช้รหัสผ่านที่ไม่ซ้ำใคร – แม้ว่าจะเป็นการดึงดูดให้เลือกใช้รหัสผ่านที่ใช้กันทั่วไป แต่ก็มักจะจบลงด้วยดี ใช้รหัสผ่านที่รัดกุมและไม่ซ้ำกันสำหรับบัญชีต่างๆ เสมอ หากคุณกังวลว่าจะต้องจำทั้งหมด คุณสามารถใช้ a ผู้จัดการรหัสผ่านที่เชื่อถือได้ แทน.

- ปฏิเสธรหัสผ่านที่ใช้กันทั่วไป – ในฐานะองค์กรที่มีพอร์ทัลออนไลน์ คุณต้องมีนโยบายการสร้างรหัสผ่านที่ปฏิเสธรหัสผ่านที่ไม่รัดกุมและใช้กันทั่วไป ด้วยวิธีนี้ คุณสามารถสังเกตเห็นการโจมตีด้วยสเปรย์รหัสผ่านได้อย่างรวดเร็วก่อนที่จะบรรลุผล

- ใช้การรับรองความถูกต้องด้วยหลายปัจจัย (MFA) – เพื่อให้ความปลอดภัยของพอร์ทัลและบัญชีของคุณแข็งแกร่งขึ้น คุณต้องลดความสำคัญของรหัสผ่าน วิธีหนึ่งที่ได้ผลคือการใช้การยืนยันตัวตนแบบสองปัจจัย (2FA) หรือ Multi-Factor Authentication ด้วยวิธีนี้ ผู้ใช้จะต้องให้ข้อมูลเพิ่มเติม มีสิทธิ์เข้าถึงอุปกรณ์ของตน หรือใช้การยืนยันตัวตนด้วยไบโอเมตริกนอกเหนือจากรหัสผ่าน

- ตรวจสอบการละเมิดฐานข้อมูลบ่อยครั้ง – ในบางครั้ง องค์กรบางแห่งจะตรวจสอบฐานข้อมูลของตน โดยเฉพาะฐานข้อมูลที่ใช้ร่วมกันซึ่งมีฐานข้อมูลของข้อมูลประจำตัวที่รั่วไหล ด้วยสิ่งนี้ คุณจะสามารถทราบและดำเนินการกับบัญชีที่ถูกละเมิดได้อย่างรวดเร็ว

- จำกัดความพยายามในการเข้าสู่ระบบ – อีกวิธีที่มีประสิทธิภาพในการป้องกันการยัดข้อมูลประจำตัวและการพ่นรหัสผ่านคือการจำกัดจำนวนครั้งในการพยายามเข้าสู่ระบบในแต่ละครั้ง นอกจากนี้ คุณสามารถแนะนำ CAPTCHA และเครื่องมือตรวจจับความมีชีวิตชีวาอื่นๆ ในกระบวนการเข้าสู่ระบบเพื่อจำกัดบอท

เราได้มาถึงจุดสิ้นสุดของคู่มือการบรรจุข้อมูลรับรองและสเปรย์รหัสผ่านแล้ว ด้วยข้อมูลที่มีอยู่ ตอนนี้คุณมีทุกสิ่งที่คุณจำเป็นต้องรู้เกี่ยวกับรูปแบบการโจมตีเหล่านี้และวิธีป้องกัน

หากคุณต้องการรายชื่อของ ผู้จัดการรหัสผ่านออฟไลน์ เพื่อช่วยคุณปกป้องข้อมูลรับรองของคุณ ตรวจสอบคำแนะนำโดยละเอียดของเราสำหรับตัวเลือกอันดับต้น ๆ ที่มี

อย่าลังเลที่จะแบ่งปันประสบการณ์ของคุณกับการโจมตีด้วยกำลังดุร้ายเหล่านี้กับเราในความคิดเห็นด้านล่าง

ยังคงประสบปัญหา?

ผู้สนับสนุน

หากคำแนะนำข้างต้นไม่สามารถแก้ปัญหาของคุณได้ คอมพิวเตอร์ของคุณอาจประสบปัญหา Windows ที่รุนแรงขึ้น เราขอแนะนำให้เลือกโซลูชันแบบครบวงจรเช่น ฟอร์เทค เพื่อแก้ไขปัญหาได้อย่างมีประสิทธิภาพ หลังการติดตั้ง เพียงคลิกที่ ดู&แก้ไข ปุ่มแล้วกด เริ่มการซ่อมแซม