การรักษาความปลอดภัยทางไซเบอร์ควรมีความสำคัญอย่างยิ่งต่อเราทุกคนที่มีการเข้าถึงอินเทอร์เน็ต โดยเฉพาะอย่างยิ่งหากเรามีทรัพย์สินที่มีค่าหรือข้อมูลที่ละเอียดอ่อนในการปกป้อง

อย่างไรก็ตาม การรักษาความปลอดภัยให้กับบัญชีของคุณในบางครั้งอาจทำได้ยากกว่าแค่พูดว่าจะทำ เนื่องจากบุคคลที่สามที่มุ่งร้ายที่ชาญฉลาดมักจะหาวิธีเลี่ยงการรักษาความปลอดภัยที่มีอยู่

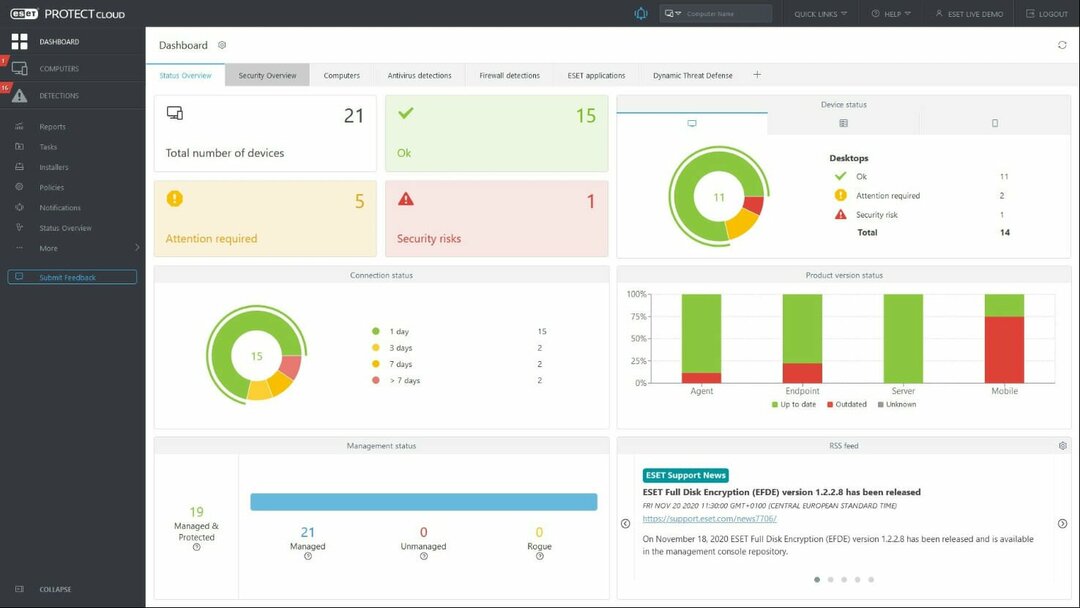

เมื่อเร็วๆ นี้ ESET ได้เผยแพร่การแก้ไขด้านความปลอดภัยเพื่อจัดการกับการยกระดับสิทธิ์ในพื้นที่ที่มีความรุนแรงสูง ช่องโหว่ที่ส่งผลกระทบต่อหลายผลิตภัณฑ์บนระบบที่ใช้ Windows 10 และใหม่กว่า หรือ Windows Server 2016 ขึ้นไป

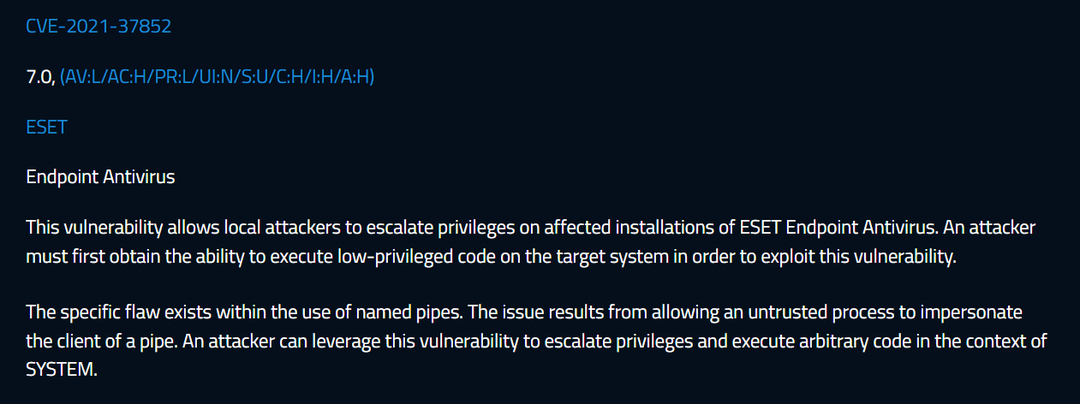

ข้อบกพร่องที่เรียกว่า CVE-2021-37852ถูกรายงานโดย Zero Day Initiative เตือนผู้ใช้ว่าทำให้ผู้โจมตีสามารถยกระดับสิทธิ์ไปยัง NT AUTHORITY\SYSTEM สิทธิ์บัญชี

โปรดทราบว่านี่เป็นระดับสิทธิ์สูงสุดบนระบบ Windows และแฮกเกอร์ทำสำเร็จโดยใช้ Windows Antimalware Scan Interface

ผู้เชี่ยวชาญด้านความปลอดภัยเตือนความเสี่ยงทางไซเบอร์ที่กำลังจะเกิดขึ้น

หากคุณยังไม่ทราบ AMSI นั้นเปิดตัวครั้งแรกพร้อมกับ Windows 10 Technical Preview อันที่จริงมันอนุญาตให้แอพและบริการร้องขอการสแกนบัฟเฟอร์หน่วยความจำจากผลิตภัณฑ์ป้องกันไวรัสหลัก ๆ ที่ติดตั้งบนระบบ

ตามที่ผู้เชี่ยวชาญด้านความปลอดภัยที่ ESETสามารถทำได้ก็ต่อเมื่อผู้โจมตีได้รับ SeImpersonatePrivilege สิทธิ์.

ดังที่เราได้กล่าวไว้ก่อนหน้านี้ สิทธิ์เหล่านี้ถูกกำหนดให้กับผู้ใช้ในกลุ่มผู้ดูแลระบบภายในและ .ของอุปกรณ์ บัญชีบริการในพื้นที่เพื่อแอบอ้างเป็นลูกค้าหลังจากการตรวจสอบความถูกต้องซึ่งควรจำกัดผลกระทบของสิ่งนี้ ช่องโหว่

ในทางกลับกัน, Zero Day Initiative ระบุว่าอาชญากรไซเบอร์จำเป็นต้องได้รับความสามารถในการรันโค้ดที่มีสิทธิพิเศษต่ำบนระบบเป้าหมายเท่านั้น ซึ่งตรงกับระดับความรุนแรงของ CVSS ของ ESET

ซึ่งหมายความโดยอัตโนมัติว่าจุดบกพร่องที่น่ารังเกียจและเป็นอันตรายนี้สามารถใช้ประโยชน์จากบุคคลที่สามที่เป็นอันตรายที่มีสิทธิ์ต่ำได้

ผู้เชี่ยวชาญด้านความปลอดภัยยังเผยแพร่รายการที่แสดงผลิตภัณฑ์ที่ได้รับผลกระทบจากช่องโหว่นี้:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security และ ESET Smart Security Premium จากเวอร์ชัน 10.0.337.1 ถึง 15.0.18.0

- ESET Endpoint Antivirus สำหรับ Windows และ ESET Endpoint Security สำหรับ Windows ตั้งแต่เวอร์ชัน 6.6.2046.0 ถึง 9.0.2032.4

- ESET Server Security สำหรับ Microsoft Windows Server 8.0.12003.0 และ 8.0.12003.1, ESET File Security สำหรับ Microsoft Windows Server ตั้งแต่เวอร์ชัน 7.0.12014.0 ถึง 7.3.12006.0

- ESET Server Security สำหรับ Microsoft Azure ตั้งแต่เวอร์ชัน 7.0.12016.1002 ถึง 7.2.12004.1000

- ESET Security สำหรับ Microsoft SharePoint Server ตั้งแต่เวอร์ชัน 7.0.15008.0 ถึง 8.0.15004.0

- ESET Mail Security สำหรับ IBM Domino จากเวอร์ชัน 7.0.14008.0 ถึง 8.0.14004.0

- ESET Mail Security สำหรับ Microsoft Exchange Server ตั้งแต่เวอร์ชัน 7.0.10019 ถึง 8.0.10016.0

สิ่งสำคัญมากที่ควรทราบก็คือผู้ใช้ ESET Server Security สำหรับผู้ใช้ Microsoft Azure นั้น แนะนำ เพื่ออัปเดตเป็นเวอร์ชันล่าสุดของ ESET Server Security สำหรับ Microsoft Windows Server ทันที

ด้านที่สดใสของที่นี่คือ ESET ไม่พบหลักฐานของการเจาะระบบที่ออกแบบมาเพื่อกำหนดเป้าหมายผลิตภัณฑ์ที่ได้รับผลกระทบจากจุดบกพร่องด้านความปลอดภัยนี้

อย่างไรก็ตาม นี่ไม่ได้หมายความว่าเราต้องละเลยขั้นตอนที่จำเป็นเพื่อให้กลับมาปลอดภัยอีกครั้ง คุณเคยตกเป็นเหยื่อของการโจมตีที่ซับซ้อนเช่นนี้หรือไม่?

แบ่งปันประสบการณ์ของคุณกับเราในส่วนความคิดเห็นด้านล่าง