- ทุกวันนี้ผู้คนจำนวนมากใช้ Telegram เป็นวิธีการสื่อสารที่ปลอดภัยกว่า

- แต่ความเป็นส่วนตัวทั้งหมดนี้อาจมีค่าใช้จ่ายหากเราไม่ใส่ใจกับสัญญาณ

- มีผู้พบเห็น Telegram สำหรับตัวติดตั้งเดสก์ท็อปแพร่กระจายมากกว่าความเป็นส่วนตัว

- ฝังลึกในโปรแกรมติดตั้ง Telegram คือรูทคิตของมัลแวร์ Purple Fox ที่น่ากลัว

ตอนนี้ทุกคนรู้ดีว่า Telegram เป็นหนึ่งในตัวเลือกซอฟต์แวร์ที่ปลอดภัยที่สุดสำหรับการสื่อสารกับผู้อื่น หากคุณให้ความสำคัญกับความเป็นส่วนตัวของคุณจริงๆ

อย่างไรก็ตาม คุณจะทราบได้ในไม่ช้า แม้แต่ตัวเลือกที่ปลอดภัยที่สุดก็อาจกลายเป็นอันตรายด้านความปลอดภัยได้หากเราไม่ระวัง

เมื่อเร็ว ๆ นี้ Telegram ที่เป็นอันตรายสำหรับตัวติดตั้งเดสก์ท็อปได้เริ่มแจกจ่ายมัลแวร์ Purple Fox เพื่อติดตั้งเพย์โหลดที่เป็นอันตรายเพิ่มเติมบนอุปกรณ์ที่ติดไวรัส

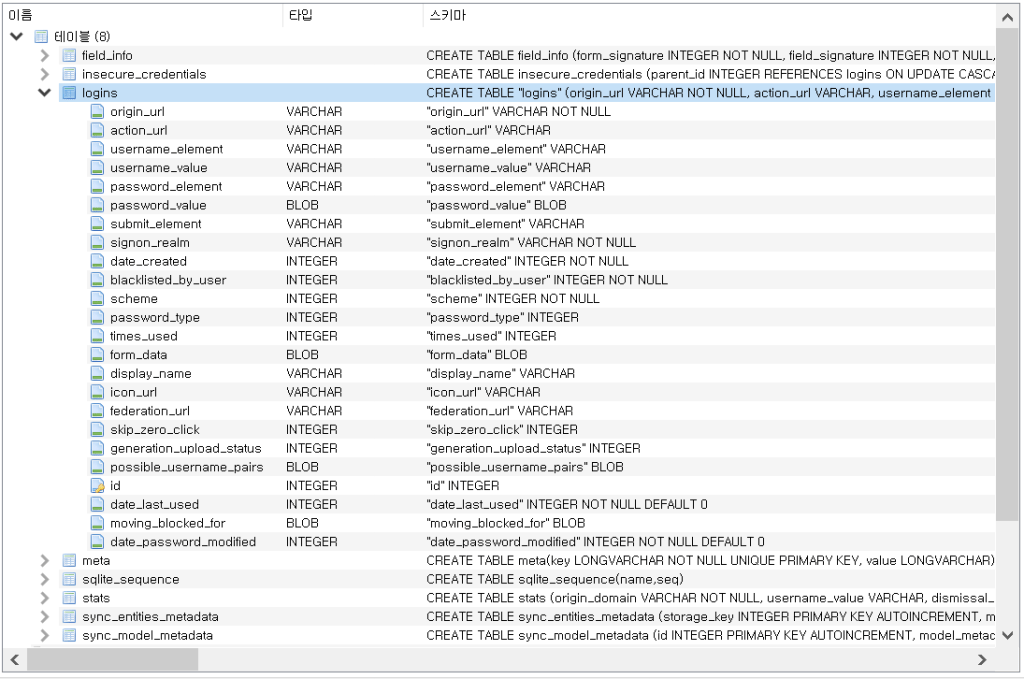

โปรแกรมติดตั้งนี้เป็นสคริปต์ AutoIt ที่คอมไพล์แล้วชื่อ โทรเลข Desktop.exe ที่ดรอปไฟล์สองไฟล์ ตัวติดตั้ง Telegram จริง และตัวดาวน์โหลดที่เป็นอันตราย (TextInputh.exe)

"โทรเลข Desktop.exe": 41769d751fa735f253e96a02d0cccadfec8c7298666a4caa5c9f90aaa826ecd1

🤔— MalwareHunterTeam (@malwrhunterteam) 25 ธันวาคม 2564

โปรแกรมติดตั้งโทรเลขจะติดตั้งมากกว่าแค่แอปเอง

ทุกอย่างเริ่มต้นเหมือนกับการกระทำซ้ำๆ อื่น ๆ ที่เราดำเนินการบนพีซีของเรา โดยไม่รู้ว่าเกิดอะไรขึ้นหลังประตูที่ปิดอยู่

ตามที่ผู้เชี่ยวชาญด้านความปลอดภัยจาก Minerva Labเมื่อดำเนินการแล้ว TextInput.exe สร้างโฟลเดอร์ใหม่ชื่อ 1640618495 ภายใต้:

C:\Users\Public\Videos\

อันที่จริงนี่ TextInput.exe ไฟล์ถูกใช้เป็นตัวดาวน์โหลดสำหรับขั้นตอนต่อไปของการโจมตี เนื่องจากจะติดต่อกับเซิร์ฟเวอร์ C&C และดาวน์โหลดไฟล์สองไฟล์ไปยังโฟลเดอร์ที่สร้างขึ้นใหม่

เพื่อให้ได้มุมมองเชิงลึกเกี่ยวกับกระบวนการติดเชื้อ นี่คือสิ่งที่ TextInput.exe ดำเนินการบนเครื่องที่ถูกบุกรุก:

- คัดลอก 360.tct ด้วยชื่อ 360.dll, rundll3222.exe และ svchost.txt ไปยังโฟลเดอร์ ProgramData

- ดำเนินการ ojbk.exe ด้วยบรรทัดคำสั่ง “ojbk.exe -a”

- ลบ 1.rar และ 7zz.exe และออกจากกระบวนการ

ขั้นตอนต่อไปสำหรับมัลแวร์คือการรวบรวมข้อมูลระบบพื้นฐาน ตรวจสอบว่ามีเครื่องมือรักษาความปลอดภัยทำงานอยู่หรือไม่ และสุดท้ายส่งข้อมูลทั้งหมดนั้นไปยังที่อยู่ C2 แบบฮาร์ดโค้ด

เมื่อกระบวนการนี้เสร็จสิ้น Purple Fox จะถูกดาวน์โหลดจาก C2 ในรูปแบบของa .msi ไฟล์ที่มีการเข้ารหัสเชลล์โค้ดสำหรับทั้งระบบ 32 และ 64 บิต

อุปกรณ์ที่ติดไวรัสจะรีสตาร์ทเพื่อให้การตั้งค่ารีจิสทรีใหม่มีผล ที่สำคัญที่สุดคือการควบคุมบัญชีผู้ใช้ (UAC) ที่ปิดใช้งาน

ขณะนี้ยังไม่ทราบวิธีการกระจายมัลแวร์ แต่มีแคมเปญมัลแวร์ที่คล้ายกัน มีการแจกจ่ายซอฟต์แวร์ที่แอบอ้างเป็นซอฟต์แวร์ที่ถูกต้องผ่านวิดีโอ YouTube สแปมในฟอรัม และซอฟต์แวร์ที่น่าสงสัย เว็บไซต์

หากคุณต้องการเข้าใจกระบวนการทั้งหมดมากขึ้น เราขอแนะนำให้คุณอ่านการวินิจฉัยฉบับเต็มจาก Minerva Labs

คุณสงสัยว่าได้ดาวน์โหลดโปรแกรมติดตั้งที่ติดมัลแวร์หรือไม่? แบ่งปันความคิดของคุณกับเราในส่วนความคิดเห็นด้านล่าง