- Microsoft กำลังเตือนผู้ใช้และแนะนำให้พวกเขาดำเนินการทันทีเพื่อให้ได้รับการปกป้อง

- แคมเปญฟิชชิ่งใหม่ถูกค้นพบโดย ทีมข่าวกรองภัยคุกคามของ Microsoft 365 Defender

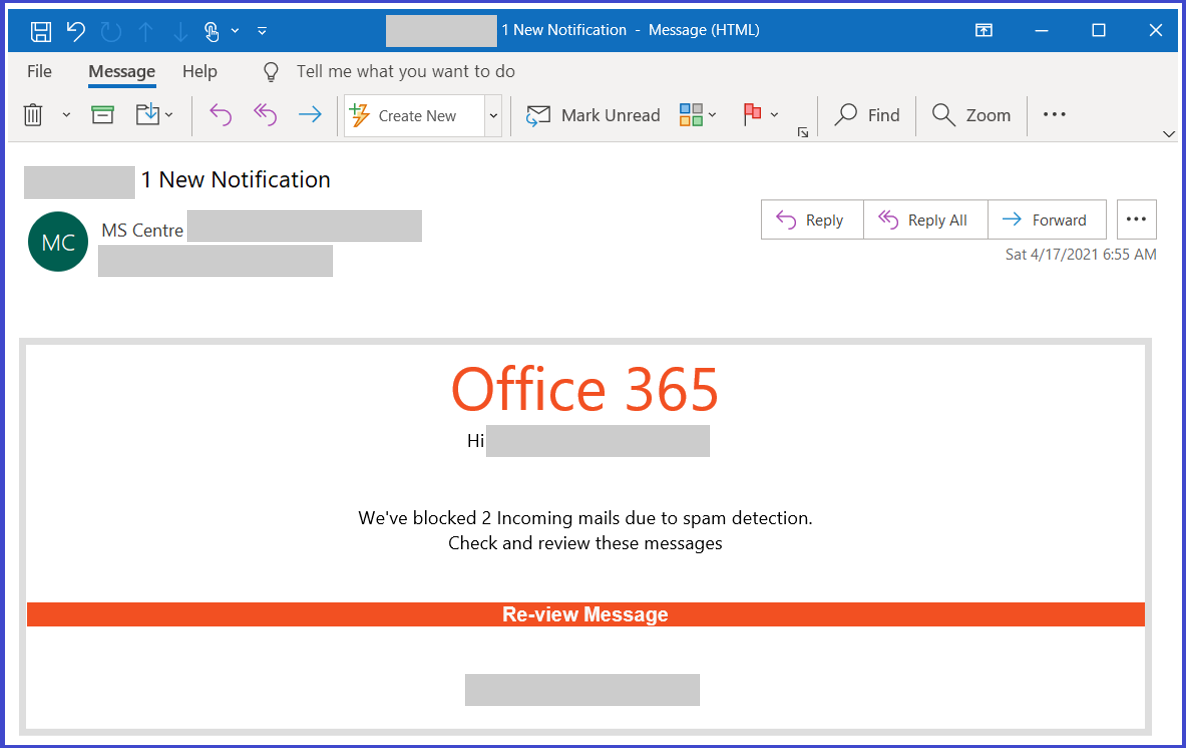

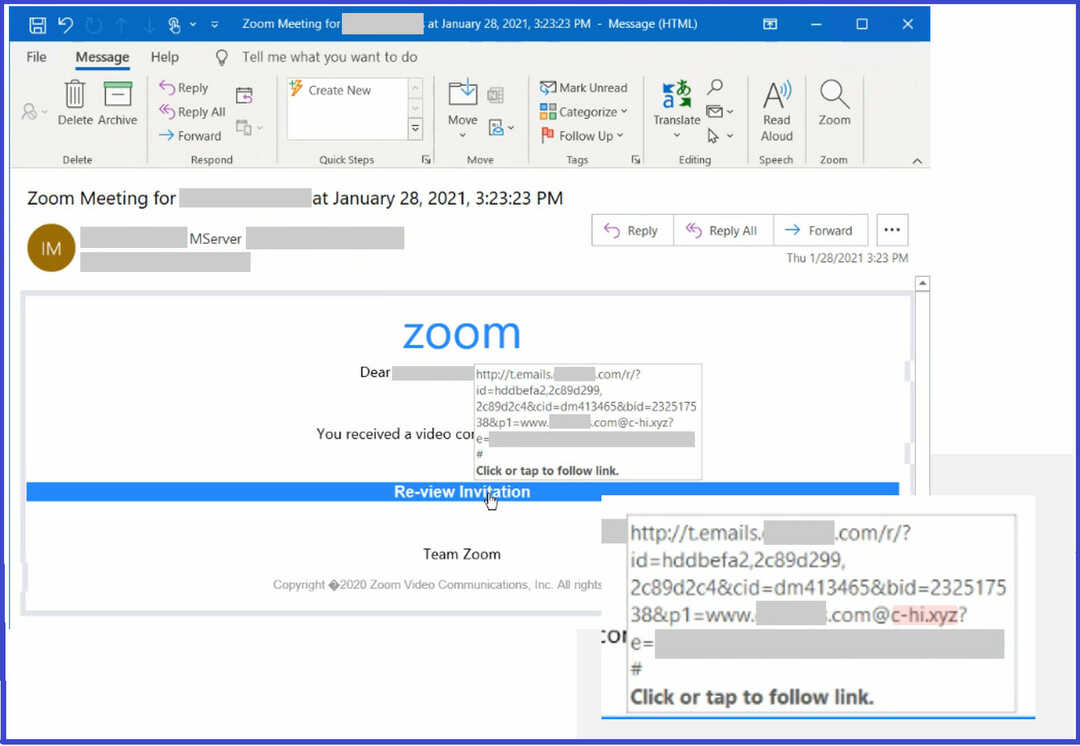

- ผู้โจมตีรวมลิงก์เหล่านี้เข้ากับเหยื่อล่อวิศวกรรมโซเชียลที่เลียนแบบเครื่องมือเพิ่มประสิทธิภาพการทำงานที่มีชื่อเสียง

- เพื่อให้ทุกอย่างดูเหมือนปกติ แฮกเกอร์ใช้ Google reCAPTCHA เพื่อบล็อกการพยายามสแกนแบบไดนามิก

บริษัทเทคโนโลยีในเรดมอนด์ได้ออกคำเตือนสำหรับผู้ใช้ทุกคน โดยเรียกร้องให้พวกเขาดำเนินการอย่างเหมาะสมเพื่อให้ได้รับการปกป้อง

ผู้เชี่ยวชาญได้ติดตามแคมเปญฟิชชิ่งข้อมูลประจำตัวที่แพร่หลายซึ่งอาศัยลิงก์ตัวเปลี่ยนเส้นทางแบบเปิดในขณะเดียวกันก็แนะนำว่าสามารถป้องกันแผนการดังกล่าวได้

นี่เป็นเพียงหนึ่งในหลายแผนการที่บุคคลที่สามที่ประสงค์ร้ายพยายามในช่วงไม่กี่เดือนที่ผ่านมา ดังนั้น เราควรให้ความสำคัญกับคำเตือนนี้อย่างจริงจัง และทำทุกอย่างเท่าที่ทำได้เพื่อปกป้องข้อมูลที่ละเอียดอ่อนของเรา

Microsoft สร้างความตระหนักเกี่ยวกับการโจมตีแบบฟิชชิ่งใหม่

แม้ว่าลิงก์เปลี่ยนเส้นทางในข้อความอีเมลเป็นเครื่องมือสำคัญในการนำผู้รับไปยังเว็บไซต์บุคคลที่สามหรือ ติดตามอัตราการคลิกและวัดความสำเร็จของแคมเปญการขายและการตลาด มีวิธีอื่นที่ทำได้เช่น ดี.

หนึ่ง เปิดการเปลี่ยนเส้นทาง คือเมื่อเว็บแอปพลิเคชันอนุญาตให้พารามิเตอร์ HTTP มี URL ที่ผู้ใช้ระบุซึ่งทำให้คำขอ HTTP ถูกเปลี่ยนเส้นทางไปยังทรัพยากรที่อ้างอิง

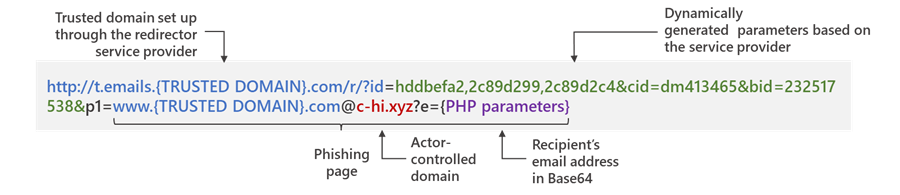

คู่แข่งสามารถใช้เทคนิคเดียวกันนี้ในทางที่ผิดเพื่อเปลี่ยนเส้นทางลิงก์ดังกล่าวไปยังโครงสร้างพื้นฐานของตนเอง ในขณะเดียวกันก็รักษาโดเมนที่เชื่อถือได้ใน URL แบบเต็มเหมือนเดิม

วิธีนี้ช่วยให้พวกเขาหลบเลี่ยงการวิเคราะห์โดยกลไกป้องกันมัลแวร์ แม้ว่าผู้ใช้จะพยายามวางเมาส์เหนือลิงก์เพื่อตรวจหาสัญญาณของเนื้อหาที่น่าสงสัยก็ตาม

ทีมข่าวกรองภัยคุกคามของ Microsoft 365 Defender พัฒนาขึ้นในหัวข้อนี้และอธิบายวิธีดำเนินการโจมตีเหล่านี้โดยละเอียด โพสต์บล็อก.

ผู้โจมตีจะรวมลิงก์เหล่านี้เข้ากับเหยื่อล่อวิศวกรรมโซเชียลที่เลียนแบบเครื่องมือและบริการด้านการผลิตที่มีชื่อเสียงเพื่อหลอกล่อให้ผู้ใช้คลิก การทำเช่นนี้นำไปสู่ชุดของการเปลี่ยนเส้นทาง — รวมถึงหน้าการตรวจสอบ CAPTCHA ที่เพิ่มความรู้สึกของ ความชอบธรรมและความพยายามที่จะหลบเลี่ยงระบบวิเคราะห์อัตโนมัติบางอย่าง — ก่อนนำผู้ใช้ไปสู่การลงชื่อเข้าใช้ปลอม หน้าหนังสือ. ในที่สุดสิ่งนี้นำไปสู่การประนีประนอมข้อมูลรับรอง ซึ่งเปิดผู้ใช้และองค์กรของพวกเขาให้ถูกโจมตีอื่นๆ

เพื่อที่จะนำผู้ที่อาจตกเป็นเหยื่อไปยังไซต์ฟิชชิ่งได้สำเร็จ URL เปลี่ยนเส้นทางที่ฝังอยู่ในข้อความจะถูกตั้งค่าโดยใช้บริการที่ถูกต้องตามกฎหมาย

อันที่จริง โดเมนที่ควบคุมโดยผู้ดำเนินการขั้นสุดท้ายที่อยู่ในลิงก์ใช้ประโยชน์จากโดเมนระดับบนสุด .xyz .club, .shop และ .online แต่ส่งผ่านเป็นพารามิเตอร์เพื่อแอบผ่านอีเมลเกตเวย์ โซลูชั่น

Microsoft ระบุว่าได้ค้นพบโดเมนฟิชชิ่งที่ไม่ซ้ำกันอย่างน้อย 350 รายการซึ่งเป็นส่วนหนึ่งของแคมเปญการแฮ็กนี้

เครื่องมือที่แฮ็กเกอร์มีประสิทธิภาพมากที่สุดคือการหลอกล่อวิศวกรรมโซเชียลที่อ้างว่าเป็นข้อความแจ้งเตือนจาก แอปอย่าง Office 365 และ Zoom เทคนิคการหลีกเลี่ยงการตรวจจับที่ออกแบบมาอย่างดี และโครงสร้างพื้นฐานที่ทนทานเพื่อดำเนินการ การโจมตี

และเพื่อเสริมความน่าเชื่อถือของการโจมตีเพิ่มเติม คลิกลิงก์ที่สร้างขึ้นเป็นพิเศษเพื่อเปลี่ยนเส้นทาง ผู้ใช้ไปยังหน้า Landing Page ที่เป็นอันตรายซึ่งใช้ Google reCAPTCHA เพื่อบล็อกการสแกนแบบไดนามิกใดๆ ความพยายาม

หลังจากเสร็จสิ้นการตรวจสอบ CAPTCHA เหยื่อจะแสดงหน้าเข้าสู่ระบบหลอกลวงเลียนแบบ บริการที่รู้จักเช่น Microsoft Office 365 เพียงเพื่อรูดรหัสผ่านเมื่อส่ง ข้อมูล.

หากเหยื่อป้อนรหัสผ่าน หน้าเว็บจะรีเฟรชพร้อมข้อความแสดงข้อผิดพลาดที่ระบุว่าเซสชันหมดเวลาและแนะนำให้ผู้เยี่ยมชมป้อนรหัสผ่านอีกครั้ง

นี่คือหลักปฏิบัติในการตรวจสอบความถูกต้องของข้อมูลซึ่งไม่ต่างจากวิธีการเลือกเข้าร่วมสองครั้งที่ใช้โดยบริการรายการการตลาดผ่านอีเมลเพื่อให้แน่ใจว่าสอดคล้องกับกฎหมายสแปม

เหยื่อฟิชชิ่งถูกเปลี่ยนเส้นทางไปยังเว็บไซต์รักษาความปลอดภัยของ Sophos ที่ถูกกฎหมาย โดยระบุว่าข้อความอีเมลที่พวกเขาได้รับแจ้งเพื่อดึงข้อมูลได้รับการเผยแพร่แล้ว

ตอนนี้เราทราบถึงอันตรายแล้ว เราสามารถดำเนินการตามความเหมาะสมได้ทันที โดยลดความเสี่ยงที่จะกลายเป็นสถิติอื่นในสงครามไซเบอร์นี้

คุณกำลังทำทุกอย่างที่ทำได้เพื่อป้องกันการพยายามฟิชชิ่งใช่หรือไม่ แจ้งให้เราทราบในส่วนความคิดเห็นด้านล่าง