- ความปลอดภัยทางออนไลน์เป็นเพียงญาติเท่านั้น ซึ่งเป็นภาพลวงตาในสายตาของผู้เชี่ยวชาญด้านความปลอดภัยหลายคน

- บริษัทรักษาความปลอดภัยทางไซเบอร์ Zscaler ดึงส่วนครอบออกจากแคมเปญฟิชชิ่ง AiTM ใหม่

- เป้าหมายคือผู้ใช้ Microsoft Mail และเรากำลังจะแสดงให้คุณเห็นว่ามันทำงานอย่างไร

อ่านสิ่งที่เรากำลังจะเขียนในบทความนี้อย่างระมัดระวัง เนื่องจากไม่มีใครปลอดภัยจากผู้โจมตีและวิธีการที่พวกเขาใช้อยู่ในปัจจุบัน

เพื่อให้เฉพาะเจาะจงมากขึ้น ผู้ใช้บริการอีเมลของ Microsoft ต้องระวังจริงๆ เพราะ Zscalerบริษัทวิจัยความปลอดภัยทางไซเบอร์ เพิ่งค้นพบแคมเปญฟิชชิ่งใหม่ที่มุ่งเป้าไปที่ผู้ใช้อีเมลของ Microsoft

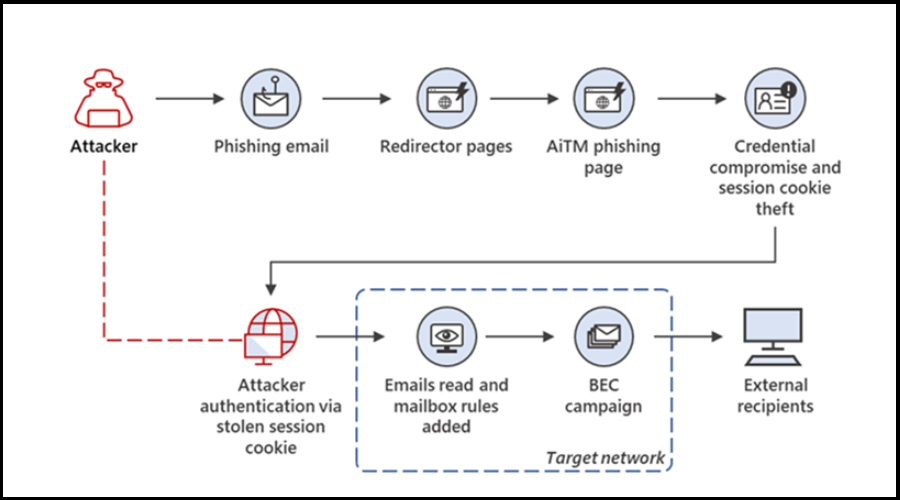

เพื่อไม่ให้คุณตกใจ แต่ตามที่บริษัทระบุ ผู้ใช้ในองค์กรกำลังถูกโจมตีและแคมเปญกำลังดำเนินการโดยใช้เทคนิคฝ่ายตรงข้ามที่อยู่ตรงกลาง (AiTM) เพื่อเลี่ยงการตรวจสอบสิทธิ์แบบหลายปัจจัย

แคมเปญฟิชชิ่งใช้วิธี AiTM เพื่อขโมยข้อมูลประจำตัวของคุณ

แม้แต่ยักษ์ใหญ่ด้านเทคโนโลยีของ Redmond ก็ยอมรับปัญหานี้ในเดือนกรกฎาคมเมื่อสร้าง โพสต์บล็อก หมายถึงการเตือนผู้ใช้เกี่ยวกับอันตรายที่จะเกิดขึ้น

เพื่อนำคุณไปสู่ความเร็ว เทคนิค AiTM นี้จะวางศัตรูไว้ตรงกลางเพื่อสกัดกั้นกระบวนการรับรองความถูกต้องระหว่างไคลเอนต์และเซิร์ฟเวอร์

ไม่จำเป็นต้องพูดว่าในระหว่างการแลกเปลี่ยนนี้ ข้อมูลประจำตัวของคุณทั้งหมดก็หายไป เนื่องจากบุคคลที่สามที่ประสงค์ร้ายจะได้รับข้อมูลดังกล่าว

และตามที่คุณคาดไว้ นี่หมายความว่าข้อมูล MFA ถูกขโมย ดังนั้นปฏิปักษ์ที่อยู่ตรงกลางจะทำหน้าที่เหมือนเซิร์ฟเวอร์ไปยังไคลเอนต์จริงและไคลเอนต์ไปยังเซิร์ฟเวอร์จริง

| ชื่อโดเมนที่ลงทะเบียนผู้โจมตี | ชื่อโดเมนสหพันธ์เครดิตยูเนี่ยนที่ถูกกฎหมาย |

| crossvalleyfcv[.]org | crossvalleyfcu[.]org |

| triboro-fcv[.]org | triboro-fcu[.]org |

| cityfederalcv[.]com | cityfederalcu[.]com |

| portconnfcuu[.]com | portconnfcu[.]com |

| oufcv[.]com | oufcu[.]com |

ตามที่ผู้เชี่ยวชาญด้านความปลอดภัยอธิบาย แคมเปญนี้ได้รับการออกแบบมาโดยเฉพาะเพื่อเข้าถึงผู้ใช้ปลายทางในองค์กรที่ใช้บริการอีเมลของ Microsoft

โปรดจำไว้ว่า การประนีประนอมอีเมลทางธุรกิจ (BEC) ยังคงเป็นภัยคุกคามต่อองค์กรอย่างต่อเนื่อง และแคมเปญนี้เน้นย้ำถึงความจำเป็นในการป้องกันการโจมตีดังกล่าว

นี่คือประเด็นสำคัญบางส่วนที่ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ได้สรุปผลจากการวิเคราะห์ภัยคุกคามที่อยู่ในมือ:

- ผู้ใช้บริการอีเมลของ Microsoft ในองค์กรเป็นเป้าหมายหลักของแคมเปญฟิชชิ่งขนาดใหญ่นี้

- การโจมตีแบบฟิชชิงทั้งหมดเหล่านี้เริ่มต้นด้วยอีเมลที่ส่งถึงเหยื่อพร้อมลิงก์ที่เป็นอันตราย

- แคมเปญนี้ทำงานในขณะที่เผยแพร่บล็อกและโดเมนฟิชชิ่งใหม่ได้รับการจดทะเบียนเกือบทุกวันโดยผู้คุกคาม

- ในบางกรณี อีเมลธุรกิจของผู้บริหารถูกบุกรุกโดยใช้การโจมตีแบบฟิชชิง และต่อมาใช้เพื่อส่งอีเมลฟิชชิงเพิ่มเติมซึ่งเป็นส่วนหนึ่งของแคมเปญเดียวกัน

- อุตสาหกรรมหลักบางประเภท เช่น FinTech, Lending, Insurance, Energy and Manufacturing ในภูมิภาคทางภูมิศาสตร์ เช่น สหรัฐอเมริกา สหราชอาณาจักร นิวซีแลนด์ และออสเตรเลีย ได้รับการกำหนดเป้าหมาย

- ชุดฟิชชิ่งที่ใช้พร็อกซี่แบบกำหนดเองที่สามารถข้ามการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) ได้ถูกนำมาใช้ในการโจมตีเหล่านี้

- เทคนิคการปิดบังและการพิมพ์ลายนิ้วมือของเบราว์เซอร์ต่างๆ ถูกใช้โดยผู้คุกคามเพื่อเลี่ยงผ่านระบบวิเคราะห์ URL อัตโนมัติ

- วิธีการเปลี่ยนเส้นทาง URL หลายวิธีใช้เพื่อหลบเลี่ยงโซลูชันการวิเคราะห์ URL อีเมลขององค์กร

- บริการแก้ไขโค้ดออนไลน์ที่ถูกต้องตามกฎหมาย เช่น CodeSandbox และ Glitch ถูกใช้ในทางที่ผิดเพื่อเพิ่มอายุการเก็บของแคมเปญ

จากการวิเคราะห์อีเมลต้นฉบับโดยใช้ธีม Federal Credit Union เราสังเกตเห็นรูปแบบที่น่าสนใจ อีเมลเหล่านี้มาจากที่อยู่อีเมลของผู้บริหารระดับสูงขององค์กร Federal Credit Union ที่เกี่ยวข้อง

ให้เราพูดด้วยว่าโดเมนที่ลงทะเบียนโดยผู้โจมตีบางโดเมนเป็นเวอร์ชันที่พิมพ์ผิดของ Federal Credit Unions ในสหรัฐอเมริกา

ทุกวันนี้ เส้นแบ่งระหว่างความปลอดภัยออนไลน์และการประนีประนอมการทำงานทั้งหมดของคุณนั้นดีมาก คุณจำเป็นต้องมีกล้องจุลทรรศน์อะตอมมิกเพื่อดู

นั่นเป็นเหตุผลที่เราเทศนาเรื่องความปลอดภัยอยู่เสมอ ซึ่งหมายความว่า:

- อย่าดาวน์โหลดอะไรจากแหล่งสุ่มที่ไม่ปลอดภัย

- อย่าเปิดเผยข้อมูลประจำตัวของคุณหรือข้อมูลที่ละเอียดอ่อนอื่น ๆ แก่ผู้ใด

- อย่าให้คนที่คุณไม่ไว้วางใจใช้พีซีของคุณ

- อย่าเปิดลิงก์ที่ได้รับในอีเมลที่มาจากแหล่งที่ไม่น่าเชื่อถือ

- ซอฟต์แวร์ป้องกันไวรัสเสมอ

ทั้งหมดขึ้นอยู่กับคุณแล้วที่จะอยู่อย่างปลอดภัยในป่าออนไลน์ที่เปลี่ยนแปลงตลอดเวลา ดังนั้นอย่าลืมใช้มาตรการความปลอดภัยทั้งหมดที่คุณต้องการเพื่อหลีกเลี่ยงภัยพิบัติ

คุณได้รับอีเมลดังกล่าวเมื่อเร็ว ๆ นี้หรือไม่? แบ่งปันประสบการณ์ของคุณกับเราในส่วนความคิดเห็นด้านล่าง

![Antivirus สามารถตรวจจับ Phishing ได้หรือไม่? [แนวทางป้องกัน]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![Antivirus สามารถตรวจจับ Phishing ได้หรือไม่? [แนวทางป้องกัน]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)