- Detta är ett allvarligt meddelande och bör behandlas som sådant av alla Microsoft-klienter.

- Redmond-företaget utfärdar en riktig varning angående SEABORGIUM-nätfiske.

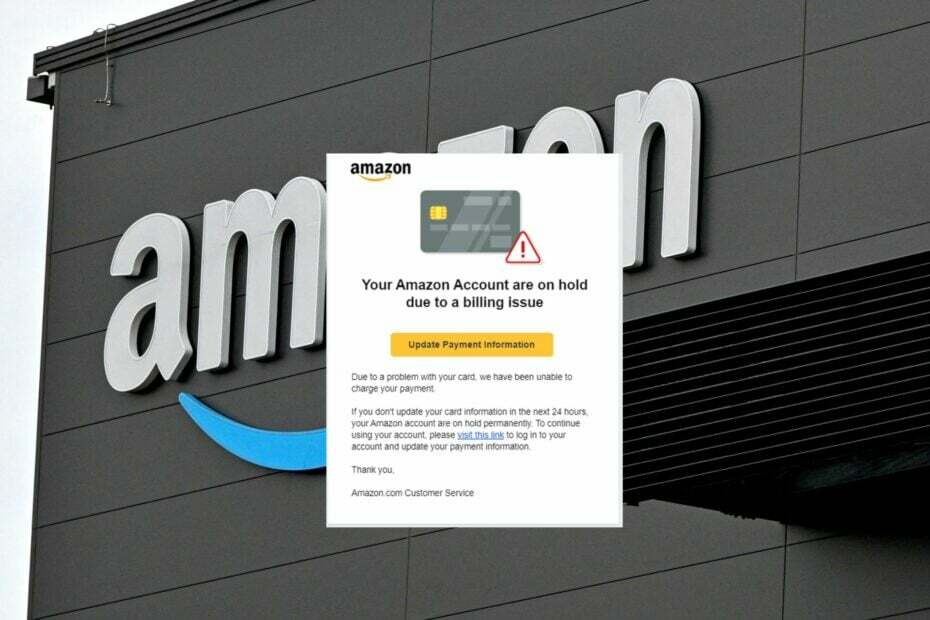

- Skadliga tredje parter kan infiltrera ditt system med hjälp av påhittade OneDrive-e-postmeddelanden.

Precis när du trodde att det senaste Patch tisdag säkerhetsuppdateringar täckte i stort sett alla luckor i Microsofts försvarsnät, ger teknikjätten fler oroande nyheter.

Redmond-företagets Threat Intelligence Center, eller MSTIC, har utfärdat en allvarlig varning om en nätfiskekampanj som heter SEABORGIUM.

Detta är inte en nyhet för säkerhetsexperter, eftersom detta system har funnits sedan i princip 2017, Microsoft gjorde en viktig blogginlägg angående SEABORGIUM.

Vi är på väg att visa dig hur det fungerar genom att titta på någon omfattande vägledning som kan hjälpa potentiella offer att undvika det.

Hur fungerar SEABORGIUM-nätfiskesystemet?

Vi vet att du nu förmodligen undrar vad som gör denna nätfiskekampanj så farlig för Microsoft-användare.

Tja, du bör veta att det faktiskt är sättet som skadlig tredje part initierar attacken. För det första har de setts utföra spaning eller noggrann observation av de potentiella offren med hjälp av bedrägliga profiler på sociala medier.

Som ett resultat skapas också många e-postadresser för att imitera riktiga ID: n för autentiska personer för att kontakta de valda målen.

Inte bara det, utan de potentiellt skadliga e-postmeddelandena kan också komma från så kallade viktiga säkerhetsföretag, som erbjuder att utbilda användare om cybersäkerhet.

Microsoft specificerade också att SEABORGIUM-hackarna levererar skadliga webbadresser direkt i ett e-postmeddelande eller via bilagor, ofta imiterar värdtjänster som Microsofts egen OneDrive.

Dessutom beskrev teknikjätten också användningen av EvilGinx phishing-kit i detta fall som används för att stjäla offrens referenser.

Som företaget sa, i det enklaste fallet lägger SEABORGIUM direkt till en URL till brödtexten i deras nätfiske-e-post.

Emellertid, från tid till annan använder skadliga tredje parter URL-förkortare och öppna omdirigeringar för att fördunkla deras URL från mål- och inline-skyddsplattformarna.

E-postmeddelandet varierar mellan falsk personlig korrespondens med hyperlänkad text och falska fildelningsmejl som imiterar en rad plattformar.

SEABORGIUM-kampanjen har observerats använda stulna referenser och logga in direkt på offrets e-postkonton.

Baserat på erfarenheten från cybersäkerhetsexperter som svarar på intrång från denna aktör för våra kunders räkning, bekräftade företaget att följande aktiviteter är vanliga:

- Exfiltrering av underrättelsedata: SEABORGIUM har observerats exfiltrera mejl och bilagor från offrens inkorg.

- Inställning av beständig datainsamling: I begränsade fall har SEABORGIUM observerats att sätta upp regler för vidarebefordran från offerinkorgar till aktörskontrollerade dead drop-konton där skådespelaren har långtidsåtkomst till insamlad data. Vid mer än ett tillfälle har vi observerat att aktörerna kunde få tillgång till e-postlistdata för känsliga grupper, som t.ex. besöks av tidigare underrättelsetjänstemän, och upprätthåller en samling information från e-postlistan för uppföljande inriktning och exfiltration.

- Tillgång till personer av intresse: Det har förekommit flera fall där SEABORGIUM har observerats använda deras identitetskonton för att underlätta dialog med specifika personer av intresse och, som ett resultat, inkluderades i samtal, ibland omedvetet, som involverade flera parter. Typen av konversationer som identifierats under utredningar av Microsoft visar att potentiellt känslig information delas som kan ge underrättelsevärde.

Vad kan jag göra för att skydda mig från SEABORGIUM?

Alla ovan nämnda tekniker som Microsoft sa används av hackarna kan faktiskt mildras genom att anta säkerhetsövervägandena nedan:

- Kontrollera dina inställningar för e-postfiltrering i Office 365 för att säkerställa att du blockerar falska e-postmeddelanden, skräppost och e-postmeddelanden med skadlig programvara.

- Konfigurera Office 365 för att inaktivera automatisk vidarebefordran av e-post.

- Använd de medföljande kompromissindikatorerna för att undersöka om de finns i din miljö och bedöm om det finns potentiellt intrång.

- Granska all autentiseringsaktivitet för fjärråtkomstinfrastruktur, med särskilt fokus på konton konfigurerad med enkelfaktorautentisering, för att bekräfta äktheten och undersöka eventuella avvikelser aktivitet.

- Kräv multifaktorautentisering (MFA) för alla användare som kommer från alla platser inklusive upplevda tillförlitliga miljöer och all internetbaserad infrastruktur – även de som kommer från lokaler system.

- Dra nytta av säkrare implementeringar som FIDO-tokens eller Microsoft Authenticator med nummermatchning. Undvik telefonibaserade MFA-metoder för att undvika risker förknippade med SIM-jacking.

För Microsoft Defender för Office 365-kunder:

- Använd Microsoft Defender för Office 365 för förbättrat nätfiskeskydd och täckning mot nya hot och polymorfa varianter.

- Aktivera Zero-hour auto purge (ZAP) i Office 365 för att placera skickad e-post i karantän som svar på nyligen förvärvat hot intelligens och retroaktivt neutralisera skadliga nätfiske-, skräppost- eller skadliga meddelanden som redan har levererats till brevlådor.

- Konfigurera Defender för Office 365 för att kontrollera länkar igen vid klick. Safe Links tillhandahåller URL-skanning och omskrivning av inkommande e-postmeddelanden i e-postflödet, och tid-för-klick-verifiering av URL: er och länkar i e-postmeddelanden, andra Office-program som Teams och andra platser som SharePoint Online. Genomsökning av säkra länkar sker utöver det vanliga skyddet mot skräppost och skadlig programvara i inkommande e-postmeddelanden i Exchange Online Protection (EOP). Genomsökning av säkra länkar kan hjälpa till att skydda din organisation från skadliga länkar som används i nätfiske och andra attacker.

- Använd attacksimulatorn i Microsoft Defender för Office 365 för att köra realistiska, men ändå säkra, simulerade nätfiske- och lösenordsattackkampanjer inom din organisation. Kör spear-phishing-simuleringar (credential harvest) för att träna slutanvändare mot att klicka på webbadresser i oönskade meddelanden och avslöja deras autentiseringsuppgifter.

Med allt detta i åtanke bör du tänka två gånger innan du öppnar någon typ av bilaga som kommer i ett e-postmeddelande från en tveksam källa.

Du kanske tror att ett enkelt klick är ofarligt, men i själva verket är det allt angriparna behöver för att infiltrera, kompromissa och dra nytta av din data.

Har du märkt någon misstänkt aktivitet på sistone? Dela din upplevelse med oss i kommentarsfältet nedan.

![Kan antivirus upptäcka nätfiske? [förebyggande guide]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![Kan antivirus upptäcka nätfiske? [förebyggande guide]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)