- Nu när PrintNightmare -sårbarheten är över är det dags för en ny.

- En forskare upptäckte ett snabbt och snyggt sätt att få administratörsrättigheter på alla Windows -enheter.

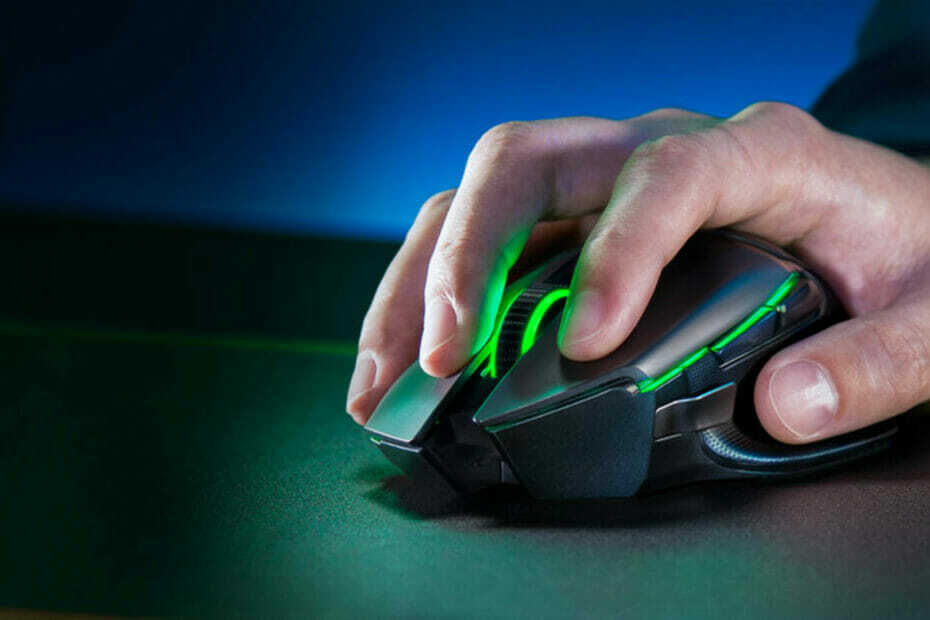

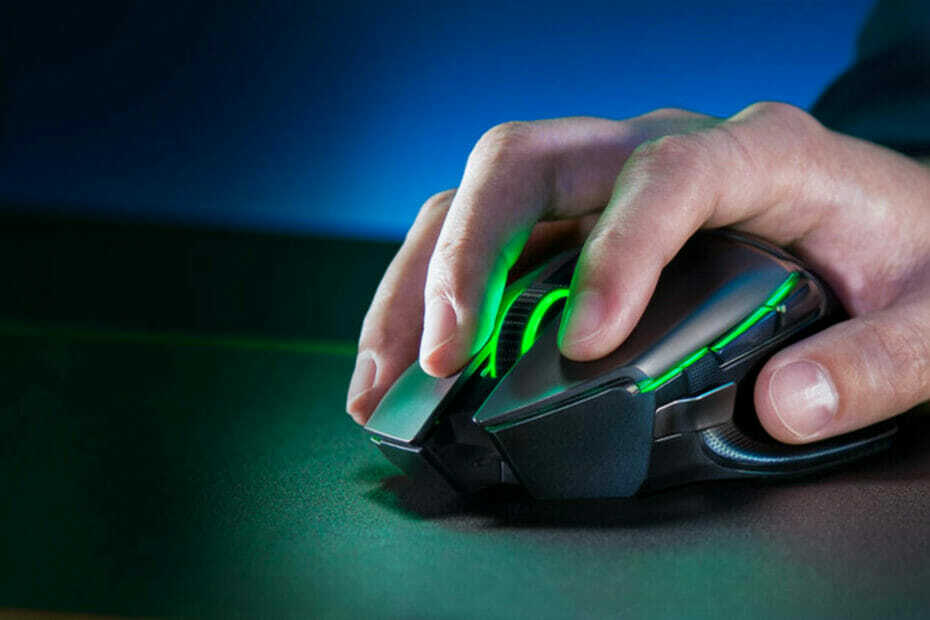

- Allt du behöver är en Razer -mus och du är ganska bra att gå efter att ha anslutit den.

- Företaget informerades om detta säkerhetsproblem och arbetar med att åtgärda det ASAP.

Vi har ständigt pratat om säkerhet och de steg som vi bör vidta för att skydda oss från störningar utifrån när det gäller våra internetanslutna enheter.

Men vad gör vi när hotet är närmare än vi tror? Och nej, det här är inte en James Bond -film, det är den sorgliga och samtidigt roliga verkligheten med programvarubuggar.

De PrintNightmare fiasco har riktat hackersamfundets ögon mot de sårbarheter som avslöjats genom att installera drivrutiner från tredje part.

Vi vet att det inte dröjde länge innan andra sätt att inkräkta påträffades och säkert någon redan upptäckte att du kan gå igenom en vidöppen dörr i Windows 10 genom att helt enkelt ansluta en Razer-trådlös dongel.

Denna bugg ger dig administratörsrättigheter

Ja, du hörde rätt. När du ansluter en Razer -enhet till Windows 10 eller Windows 11 -maskiner laddas operativsystemet automatiskt ner och börjar installera Razer Synapse -programvara på datorn.

Denna programvara tillåter användare att konfigurera sina hårdvaruenheter, ställa in makron eller karta knappar.

En forskare upptäckte en noll-dagars sårbarhet i plug-and-play Razer Synapse-installationen som gör att användare kan få systemprivilegier på en Windows-enhet mycket snabbt.

Bensinen på elden, i det här fallet, är att Razer hävdar att Synapse -programvaran används av över 100 miljoner användare över hela världen.

Behöver du lokal administratör och har fysisk åtkomst?

- Anslut en Razer -mus (eller dongeln)

- Windows Update laddar ner och kör RazerInstaller som SYSTEM

- Missbruka förhöjd Explorer för att öppna Powershell med Skift+HögerklickaFörsökte kontakta @Rakblad, men inga svar. Så här är en freebie pic.twitter.com/xDkl87RCmz

- jonhat (@j0nh4t) 21 augusti 2021

Som du vet är systemprivilegier de högsta användarrättigheterna som finns i Windows och tillåter någon att utföra önskat kommando på operativsystemet.

Således, om någon skulle få dessa högnivåprivilegier i Windows, får de fullständig kontroll över systemet och kan installera vad de vill, inklusive skadlig kod.

Huvudproblemet är att Windows Update laddar ner och kör RazerInstaller som system och att Installeraren ger användarna möjlighet att öppna ett Explorer -fönster för att välja var de ska installera förare.

Därifrån finns det bara ett steg att trycka på Skift-högerklicka för att öppna en Powershell-terminal med systemprivilegier, och hackaren kan i princip göra vad han vill.

Dessutom, om inkräktaren går igenom installationsprocessen och definierar spara-katalogen till en användarkontrollerbar sökväg som Desktop, installationsprogrammet sparar en tjänst binär där som kan kapas för uthållighet och som körs innan användarens inloggning på känga.

En annan viktig faktor att tänka på är att angriparna inte ens behöver en riktig Razer -mus, eftersom USB -ID enkelt kan replikeras.

Razer uppgav att det arbetar med att åtgärda problemet

Efter att forskaren som upptäckte denna sårbarhet först sa att han kontaktade Razer men inte gjorde det får ett svar, den gigantiska hårdvarutillverkaren tog kontakt med honom och diskuterade detta problem ytterligare.

Razer berättade också för honom att han skulle få en bug bounty -belöning trots att sårbarheten offentliggjordes.

Jag skulle vilja uppdatera att jag har nåtts av @Rakblad och såg till att deras säkerhetsteam arbetar med en åtgärd ASAP.

Deras kommunikationssätt har varit professionellt och jag har till och med erbjudits en dusch trots att jag avslöjat denna fråga offentligt.

- jonhat (@j0nh4t) 22 augusti 2021

Vi hoppas alla att detta problem kommer att hitta sin lösning snabbt eftersom ingen av oss skulle vilja bli offer för en så enkel metod.

Men troligtvis kommer både Razer och Microsoft vid den här tiden nästa vecka ha fixat korrigeringsfiler, som är avsedda att befria oss från denna sårbarhet.

Var du någonsin offer för skadlig inblandning eller datautvinning? Låt oss veta i kommentarfältet nedan.