Безбедносни тим компаније Касперски Лаб набасао је на новооткривени малвер под називом СтронгПити који наводно квари легитимне ВинРАР и ТруеЦрипт датотеке.

ВинРАР је један од најбоље услуге за архивирање датотека на Виндовс-у, као и бављење компресијом и издвајањем док је ТруеЦрипт укинут алат за енкрипцију у лету. СтронгПити циља на рачунаре маскирајући се као инсталатер за наведени софтвер и стичући потпуну контролу. Такође може покушати да украде датотеке, оштети их или чак преузме нове модуле на машину.

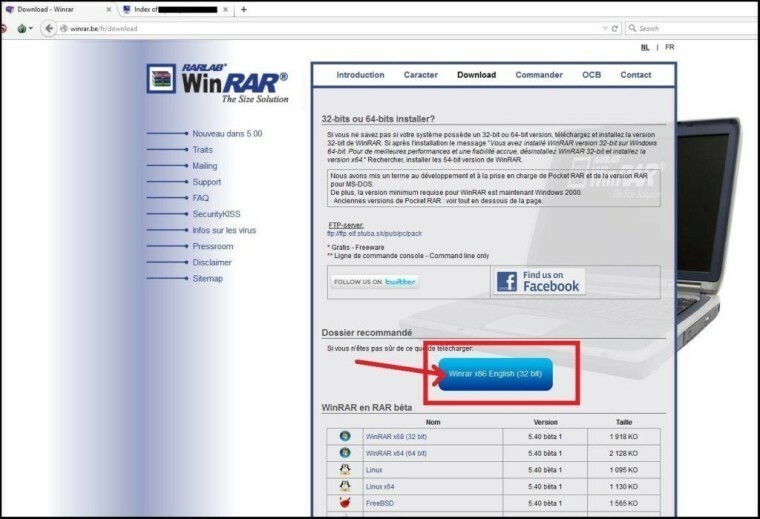

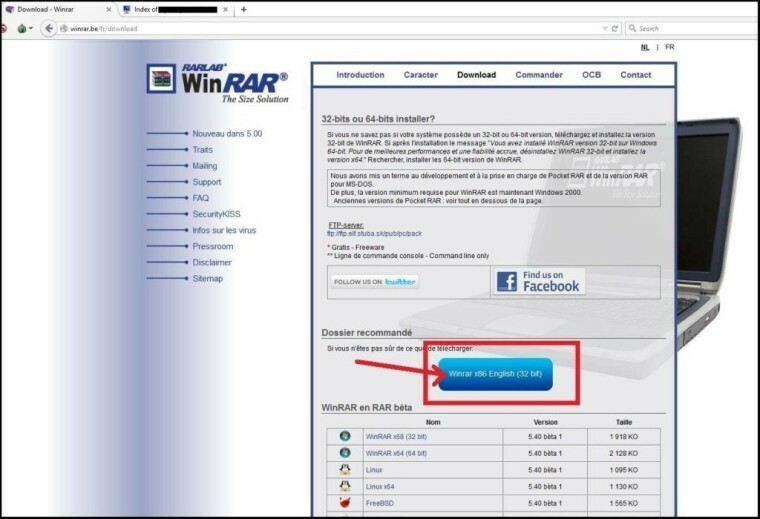

Малвер је примећен на локацијама широм света, укључујући Турску, Северну Африку и Блиски Исток и, према Касперски Лаб-у, главна места на којима се налази овај заражени део кода су Италија и Белгија. Стратегија коју нападачи користе да би заварали кориснике замењује два транспонована слова у именима њихових домена и задржава њихов УРЛ што ближе аутентичном месту за инсталацију. Линк датотеке инсталационог програма се затим преусмерава на легитимну локацију дистрибутера ВинРАР-а, а ово је само предња страна ВинРАР-а.

На доњој слици моћи ћете да уочите плаво дугме које смо истакли и преусмерава кориснике на „ралраб [.] Цом“ који жртве оштећује софтверске веб локације, а у неким случајевима (од којих је један забележен у Италији) где корисници нису упућени на лажне веб локације већ на злонамерни софтвер СтронгПити себе.

„Подаци Касперски Лаб-а откривају да је током једне недеље малвер испоручен са локације дистрибутера у Италији појавио се на стотинама система широм Европе и Северне Африке / Блиског Истока, са много више инфекција “, рекла је фирма. „Током читавог лета највише су погођени Италија (87 процената), Белгија (5 процената) и Алжир (4 процента). Географија жртве са зараженог места у Белгији била је слична, а корисници у Белгији чинили су половину (54 процента) од више од 60 успешних погодака. “

Осим тога, малвер је такође наводно упућивао кориснике на лажне, оштећене веб странице уместо на програм за инсталирање софтвера ТруеЦрипт. Иако су многе оштећене ВинРАР везе уклоњене, још увек постоје неки инсталатори ТруеЦрипт, као што је предложено у септембарском извештају Каперски Лабс. Развој ТруеЦрипт-а обустављен је од маја 2014. године након што је Мицрософт напустио Виндовс КСП.

Курт Баумгартнер, главни истраживач безбедности у лабораторији Касперски, упоређује СтронгПити са Чучећи напади Иетија / Енергичног медведа који је преузео и заразио аутентичне веб локације за дистрибуцију софтвера. Он овај тренд назива „непожељним и опасним“ и каже да се мора одмах решити.

„Ове тактике су непожељан и опасан тренд на који индустрија безбедности мора да се позабави. Потрага за приватношћу и интегритетом података не би требало да излажу појединца увредљивој штети од водених рупа. Напади на водену рупу у основи су непрецизни и надамо се да ћемо потакнути расправу око потребе за лакшом и побољшаном провјером испоруке алата за шифрирање. “ рекао је Курт Баумгартнер.

Највише што можемо да учинимо је да наше кориснике ажурирамо и саветујемо им да буду паметни и опрезни док инсталирају услужне програме, јер они могу да садрже обмањујуће везе. Деструктивни злонамерни софтвер попут СтронгПити може лако претворити ваш рачунар у оштећену машину.