Мицрософт се поносно хвали тиме што је и један и други Виндовс 10 и Прегледајте ивицер су најсигурнији системи на свету. Међутим, сви знамо да не постоји софтвер који штити од злонамерног софтвера и недавно смо открили да су чак и Мицрософтов најновији ОС и његове компоненте рањиви на претње.

Као прво, Виндовс Год Моде хацк омогућава хакерима да командују опцијама и поставкама контролне табле, користећи рањивост као приступну капију за озбиљне нападе злонамерног софтвера. Мицрософт је такође упозорио кориснике на а нови макро трик користи се за активирање рансомваре-а. Све ово док велики део корисника наставља да ради неподржане верзије оперативног система Виндовс КСП и ИЕ, претварајући своје рачунаре у седе патке за хакере.

Ово је само неколико конкретних примера рањивости - а најгоре тек долази. Према недавном открићу, постоји експлоатација нула дана за све 32 и 64-битне верзије Виндовс верзија. Информације је открио познати корисник БуггиЦорп, који је такође спреман да прода изворни код овог експлоатационог програма за 90.000 долара. Корисник захтева да се уплата изврши у Битцоин.

Искористите локалну ескалацију привилегија (ЛПЕ) за 0-дневну рањивост у вин32к.сис. Рањивост постоји у нетачном руковању објектима прозора који имају одређена својства, а [рањивост] постоји у свим ОС [верзијама], почев од Виндовс 2000. [Тхе] екплоит је имплементиран за све ОС архитектуре (к86 и к64), почев од Виндовс КСП-а, укључујући верзије Виндовс Сервер-а, па све до тренутних верзија Виндовс-а 10. Рањивост је типа „напиши шта-где“ и као таква омогућава уписивање одређене вредности на било коју адресу [у меморији], што је довољно за потпуну експлоатацију. Екплоит успешно побегне из ИЛЛ / аппцонтаинер (ЛОВ), заобилазећи (тачније: уопште не утиче [од]) све постојеће заштитне механизме као што су АСЛР, ДЕП, СМЕП итд.

Ова рањивост је изузетно опасна јер наводно омогућава хакерима да поврате привилегије било ког софтверског процеса на системски ниво. Било би занимљиво видети ко купује код као што би то могао учинити било ко, од Мицрософта до хакера. За сада не постоји сигурност да ли је експлоат аутентичан или не. Мицрософт је већ свестан постојања овог кода, али још увек није дао коментаре.

ПОВЕЗАНЕ ПРИЧЕ КОЈЕ ТРЕБА ДА ПРОВЕРИТЕ:

- Више од 65 милиона Тумблр лозинки процурило је до хакера

- Виндовс КСП је сада врло лак циљ за хакере, а Виндовс 10 Упдате је обавезан

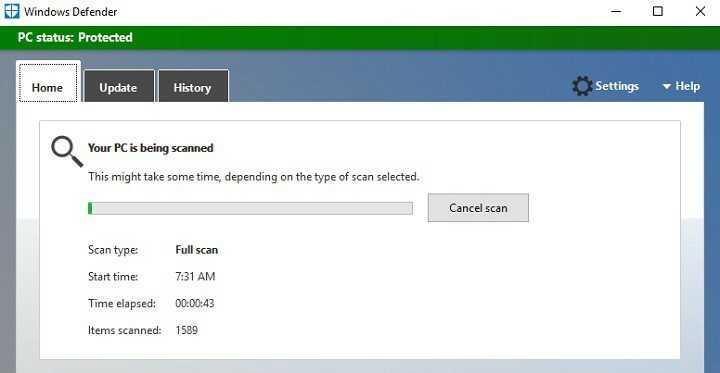

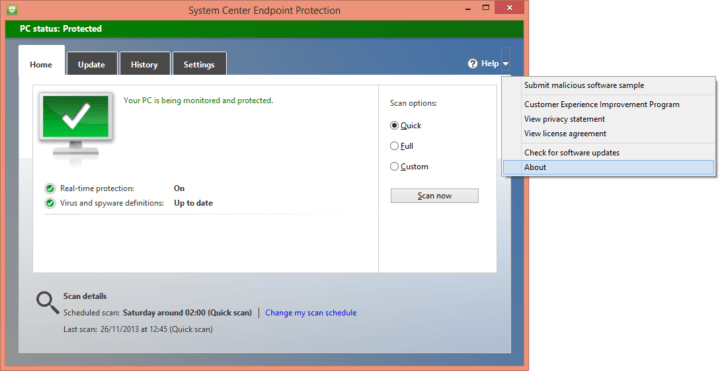

- Мицрософт ће представити интерфејс за скенирање антималвера н Виндовс 10

- Рансомваре Петиа доводи резервног друга на забаву