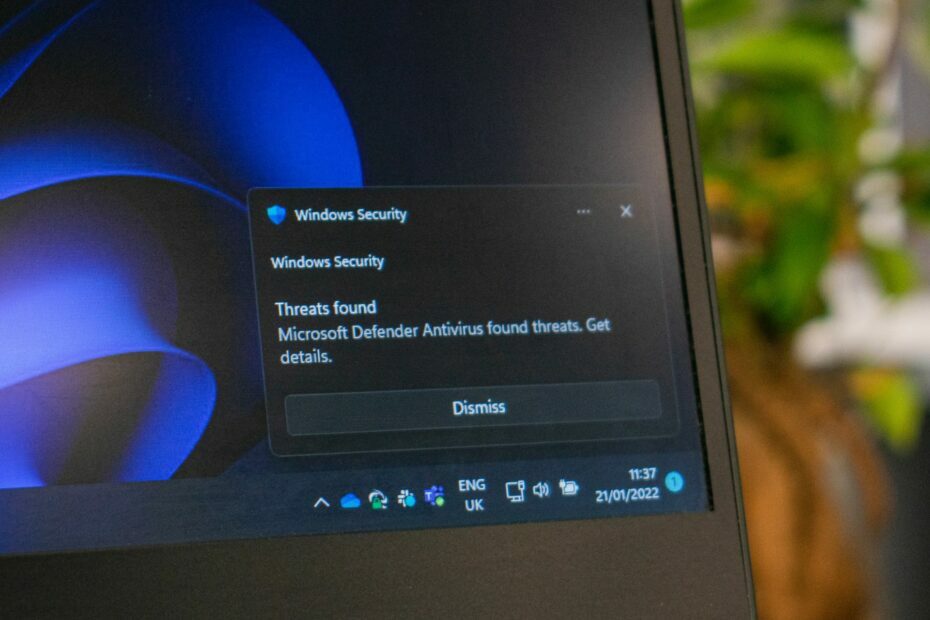

Posodobitve v torek so tukaj in se osredotočajo na varnost.

- V posodobitvi je obravnavanih 73 CVE, od zmernih do kritičnih.

- Odpravljene so tudi ranljivosti Chrome in GitHub.

- Zdaj lahko prenesete in namestite izdajo KB5027231 v svoj Windows 11.

Spet je tisti čas v mesecu. Uganili ste. Patch Tuesday je prišel z nekaj pomembnimi varnostnimi posodobitvami za Windows 11.

Po navedbah tehnološkega velikana s sedežem v Redmondu KB5027231 posebej obravnava varnostne težave v vašem sistemu Windows 11, vključno z izboljšavo KB5026446značilnosti varnosti.

Treba je omeniti, da se ta posodobitev osredotoča na nič manj kot 73 CVE-jev, ki so kritični do zmerni, ponuja pa tudi podporo za 22 CVE-jev, ki niso Microsoftovi, zlasti za Chrome in GitHub.

Na srečo nobena od njih trenutno ni aktivno izkoriščena, tako da lahko zajamete sapo, če še niste posodobili sistema Windows 11.

KB5027231: Tukaj je celoten seznam CVE-jev, ki jih je Microsoft obravnaval v torek popravka

Nekateri najpomembnejši CVE-ji, obravnavani v tej varnostni posodobitvi, se osredotočajo na kritične CVE-je, ki napadajo Visual Studio Net Framework in strežnike Microsoft SharePoint.

Obstaja poseben CVE, ki je zelo nagnjen k napadom, CVE-2023-32013, in se nanaša na zavrnitev storitve Windows Hyper-V, zato boste morda želeli posodobiti svoj sistem, če je v vaši tarči.

Tukaj je celoten seznam CVE-jev, ki jih je Microsoft obravnaval v torek popravka.

| Oznaka | CVE | Osnovni rezultat | Vektor CVSS | Izkoriščanje | pogosta vprašanja? | Rešitve? | Omilitve? |

|---|---|---|---|---|---|---|---|

| Azure DevOps | CVE-2023-21565 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Azure DevOps | CVE-2023-21569 | 5.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: L/I: L/A: L/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| .NET in Visual Studio | CVE-2023-24895 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Dynamics | CVE-2023-24896 | 5.4 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| .NET in Visual Studio | CVE-2023-24897 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| .NET in Visual Studio | CVE-2023-24936 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows CryptoAPI | CVE-2023-24937 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | št | št | št |

| Windows CryptoAPI | CVE-2023-24938 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | št | št | št |

| Microsoft Exchange Server | CVE-2023-28310 | 8.0 | CVSS: 3.1/AV: A/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje bolj verjetno | ja | št | št |

| .NET Framework | CVE-2023-29326 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| .NET Core | CVE-2023-29331 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | št | št | št |

| Odjemalec NuGet | CVE-2023-29337 | 7.1 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Edge (na osnovi Chromiuma) | CVE-2023-29345 | 6.1 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows NTFS | CVE-2023-29346 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Pravilnik skupine Windows | CVE-2023-29351 | 8.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Odjemalec oddaljenega namizja | CVE-2023-29352 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| SysInternals | CVE-2023-29353 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows DHCP strežnik | CVE-2023-29355 | 5.3 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: L/I: N/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | ja |

| Microsoft Office SharePoint | CVE-2023-29357 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje bolj verjetno | ja | št | ja |

| Windows GDI | CVE-2023-29358 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje bolj verjetno | ja | št | št |

| Windows Win32K | CVE-2023-29359 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje bolj verjetno | ja | št | št |

| Gonilnik naprave Windows TPM | CVE-2023-29360 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje bolj verjetno | ja | št | št |

| Gonilnik mini filtra Windows Cloud Files | CVE-2023-29361 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje bolj verjetno | ja | št | št |

| Odjemalec oddaljenega namizja | CVE-2023-29362 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows PGM | CVE-2023-29363 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | ja |

| Metode preverjanja pristnosti sistema Windows | CVE-2023-29364 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Knjižnica kodekov Microsoft Windows | CVE-2023-29365 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Storitev geolokacije Windows | CVE-2023-29366 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows OLE | CVE-2023-29367 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows Filtriranje | CVE-2023-29368 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows Remote Procedure Call Runtime | CVE-2023-29369 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | št | št | št |

| Knjižnica kodekov Microsoft Windows | CVE-2023-29370 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows Win32K | CVE-2023-29371 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje bolj verjetno | ja | št | št |

| Ponudnik Microsoft WDAC OLE DB za SQL | CVE-2023-29372 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Gonilnik ODBC za Windows | CVE-2023-29373 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Odporen datotečni sistem Windows (ReFS) | CVE-2023-32008 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows Collaborative Translation Framework | CVE-2023-32009 | 8.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: C/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Gonilnik filtra vodila Windows | CVE-2023-32010 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows iSCSI | CVE-2023-32011 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | št | št | št |

| Storitev Windows Container Manager | CVE-2023-32012 | 6.3 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows Hyper-V | CVE-2023-32013 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows PGM | CVE-2023-32014 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | ja |

| Windows PGM | CVE-2023-32015 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | ja |

| Windows Installer | CVE-2023-32016 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Gonilniki tiskalnikov Microsoft | CVE-2023-32017 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows Pozdravljeni | CVE-2023-32018 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Jedro sistema Windows | CVE-2023-32019 | 4.7 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Vloga: DNS strežnik | CVE-2023-32020 | 3.7 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: N/I: L/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Windows SMB | CVE-2023-32021 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: L/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | ja |

| Storitev Windows Server | CVE-2023-32022 | 7.6 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: L/I: L/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | ja |

| Microsoft Power Apps | CVE-2023-32024 | 3.0 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: C/C: L/I: N/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Office Excel | CVE-2023-32029 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| .NET in Visual Studio | CVE-2023-32030 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | št | št | št |

| Microsoft Exchange Server | CVE-2023-32031 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje bolj verjetno | ja | št | št |

| .NET in Visual Studio | CVE-2023-32032 | 6.5 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: L/I: H/A: H/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| .NET in Visual Studio | CVE-2023-33126 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| .NET in Visual Studio | CVE-2023-33127 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| .NET in Visual Studio | CVE-2023-33128 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Office SharePoint | CVE-2023-33129 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Office SharePoint | CVE-2023-33130 | 7.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Office Outlook | CVE-2023-33131 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Office SharePoint | CVE-2023-33132 | 6.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Office Excel | CVE-2023-33133 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| .NET in Visual Studio | CVE-2023-33135 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Office Excel | CVE-2023-33137 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Visual Studio | CVE-2023-33139 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Office OneNote | CVE-2023-33140 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| ASP .NET | CVE-2023-33141 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | št | št | št |

| Microsoft Office SharePoint | CVE-2023-33142 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Edge (na osnovi Chromiuma) | CVE-2023-33143 | 7.5 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: R/S: C/C: L/I: L/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Koda Visual Studio | CVE-2023-33144 | 5.0 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Edge (na osnovi Chromiuma) | CVE-2023-33145 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

| Microsoft Office | CVE-2023-33146 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Izkoriščanje je manj verjetno | ja | št | št |

Po drugi strani pa posodobitve dodajajo tudi podporo za Bluetooth nizkoenergijski zvok. Če se spomnite, vam bo ta posebna funkcija omogočila, da brezžične slušalke Bluetooth uporabljate veliko dlje, hkrati pa zagotavljate enako kakovost zvoka.

Tehnologija ne porablja veliko baterije vaših naprav, kar omogoča trajnosten način uživanja v glasbi, podcastih in vsem, kar poslušate.

Tukaj je seznam drugih izboljšav, ki prihajajo v Windows 11 s to novo posodobitvijo.

Izboljšave

- Ta posodobitev obravnava znano težavo, ki vpliva na 32-bitne aplikacije, ki so zavedajoč se velikega naslova in uporabite CopyFile API. Morda boste imeli težave pri shranjevanju, kopiranju ali prilaganju datotek. Če uporabljate neko komercialno ali poslovno varnostno programsko opremo, ki uporablja razširjene atribute datotek, bo ta težava verjetno vplivala na vas. Pri aplikacijah Microsoft Office ta težava vpliva samo na 32-bitne različice. Morda boste prejeli napako »Dokument ni shranjen«.

- Ta posodobitev odpravlja težavo z združljivostjo. Težava se pojavi zaradi nepodprte uporabe registra.

- Ta posodobitev obravnava težavo, ki vpliva na jedro sistema Windows. Ta težava je povezana s CVE-2023-32019. Če želite izvedeti več, glejte KB5028407.

Kaj menite o teh posodobitvah popravkov? Ne pozabite nam sporočiti v spodnjem oddelku za komentarje.

![[FIX] Windows ni mogel samodejno povezati sklada protokola IP z omrežno kartico](/f/2bb8d76a7db3d1f54130b013130a66de.png?width=300&height=460)