- Aktualizácie systému Windows používa spoločnosť Microsoft na posilnenie ochrany našich systémov.

- Možno však budete chcieť vedieť, že ani tieto aktualizácie už nie je bezpečné používať.

- Hackerskej skupine Lazarus podporovanej Severnou Kóreou sa ich podarilo kompromitovať.

- Jediné, čo musia obete urobiť, je otvoriť škodlivé prílohy a povoliť spustenie makra.

Vlastníctvo oficiálnej, aktuálnej kópie operačného systému Windows nám poskytuje určitý stupeň bezpečnosti vzhľadom na to, že aktualizácie zabezpečenia dostávame pravidelne.

Napadlo vás však niekedy, že by sa samotné aktualizácie mohli jedného dňa použiť proti nám? No zdá sa, že ten deň konečne nastal a odborníci nás varujú pred možnými dôsledkami.

Nedávno sa severokórejskej hackerskej skupine s názvom Lazarus podarilo použiť klienta Windows Update na spustenie škodlivého kódu v systémoch Windows.

Skupina severokórejských hackerov kompromitovala aktualizácie systému Windows

Teraz sa pravdepodobne pýtate, za akých okolností bola táto najnovšia dômyselná schéma kybernetického útoku odhalená.

Tím Malwarebytes Threat Intelligence to urobil pri analýze januárovej kampane spearphishing, ktorá sa vydávala za americkú bezpečnostnú a leteckú spoločnosť Lockheed Martin.

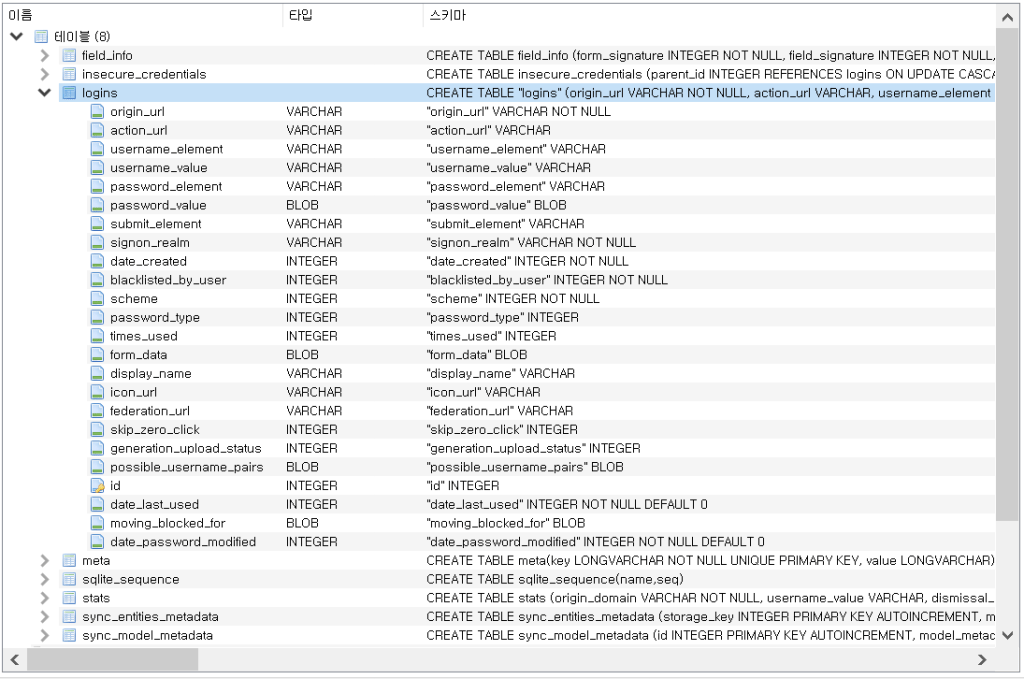

Útočníci využívajúci túto kampaň zabezpečili, že po tom, čo obete otvoria škodlivé prílohy a povolia spustenie makra, vložené makro uloží súbor WindowsUpdateConf.lnk do spúšťacieho priečinka a súbor DLL (wuaueng.dll) do skrytého systému Windows/System32 priečinok.

Ďalším krokom je použitie súboru LNK na spustenie klienta WSUS / Windows Update (wuauclt.exe) na vykonanie príkazu, ktorý načíta škodlivú knižnicu DLL útočníkov.

Tím, ktorý stál za odhalením týchto útokov, ich spojil s Lazarusom na základe existujúcich dôkazov, vrátane prekrývania infraštruktúry, metadát dokumentov a zacielenia podobne ako v predchádzajúcich kampaniach.

Lazarus neustále aktualizuje svoju súpravu nástrojov, aby sa vyhol bezpečnostným mechanizmom a určite v tom bude pokračovať, využívaním techník, ako je napr. KernelCallbackTable uniesť riadiaci tok a vykonávanie shell kódu.

Skombinujte to s použitím klienta Windows Update na spustenie škodlivého kódu spolu s GitHub pre komunikáciu C2 a máte recept na úplnú a úplnú katastrofu.

Teraz, keď už viete, že táto hrozba je skutočná, môžete prijať ďalšie bezpečnostné opatrenia a vyhnúť sa tomu, aby ste sa stali obeťou škodlivých tretích strán.

Bol váš počítač niekedy infikovaný nebezpečným malvérom prostredníctvom aktualizácie systému Windows? Podeľte sa s nami o svoje skúsenosti v sekcii komentárov nižšie.