- Útočníci našli vo vašom počítači novú cestu a nechali všetky vaše dáta odhalené.

- Tentoraz dômyselní počítačoví zločinci zneužili kritickú opravu balíka Microsoft Office.

V tomto neustále rastúcom a neustále sa meniacom online svete sa hrozby stali takými bežnými a tak ťažké ich odhaliť, že zostať v bezpečí je len otázkou zostať o krok pred útočníkmi.

Nové výsledky výskumu zverejnila firma zaoberajúca sa kybernetickou bezpečnosťou Sophosukazujú, že tretie strany so zlým úmyslom dokázali využiť verejne dostupný dôkaz o koncepte Office a použiť ho ako zbraň na doručenie malvéru Formbook.

Údajne sa počítačovým zločincom skutočne podarilo vytvoriť zneužitie schopné obísť kritickú zraniteľnosť spustenia vzdialeného kódu v balíku Microsoft Office, ktorý bol opravený začiatkom tohto roka.

Útočníci obchádzajú kritickú opravu balíka Microsoft Office pomocou exploitu

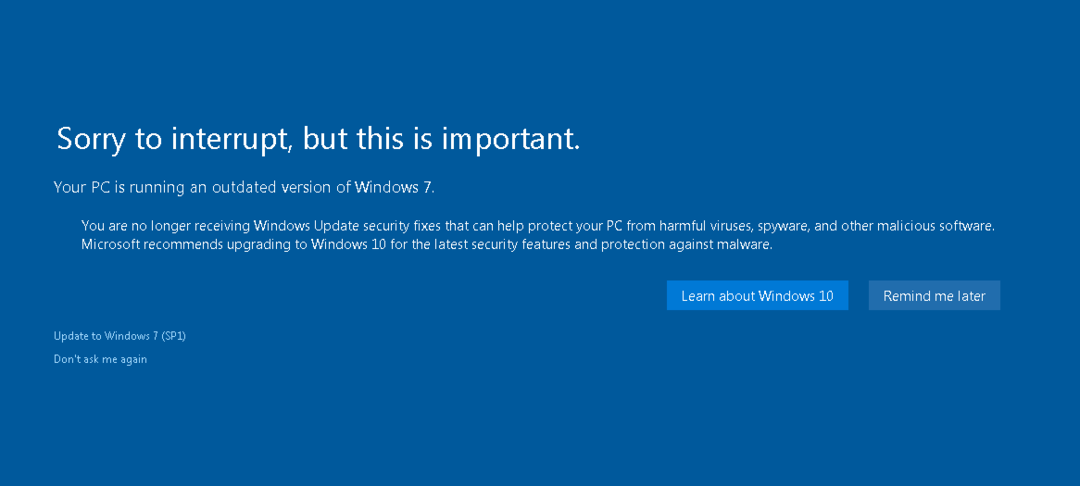

Nemusíte sa tak dlho vracať v čase, aby ste zistili, kde to všetko začalo. Ešte v septembri Microsoft vydal opravu, ktorá má útočníkom zabrániť vo spustení škodlivého kódu vloženého do dokumentu programu Word.

Vďaka tejto chybe by sa automaticky stiahol archív Microsoft Cabinet (CAB) obsahujúci škodlivý spustiteľný súbor.

Dosiahlo sa to prepracovaním pôvodného exploitu a umiestnením škodlivého dokumentu programu Word do a špeciálne vytvorený archív RAR, ktorý priniesol formu zneužitia schopnú úspešne sa vyhnúť originál patch.

Navyše, tento najnovší exploit bol doručený svojim obetiam pomocou spamových e-mailov približne 36 hodín, kým úplne zmizol.

Výskumníci v oblasti bezpečnosti zo spoločnosti Sophos sa domnievajú, že obmedzená životnosť exploitu by mohla znamenať, že išlo o experiment naprázdno, ktorý by sa dal použiť pri budúcich útokoch.

Verzie útoku pred opravou zahŕňali škodlivý kód zabalený do súboru Microsoft Cabinet. Keď oprava od spoločnosti Microsoft túto medzeru uzavrela, útočníci objavili dôkaz o koncepcii, ktorý ukázal, ako môžete spojiť malvér do iného komprimovaného formátu súboru, archívu RAR. Archívy RAR sa už predtým používali na distribúciu škodlivého kódu, ale proces, ktorý sa tu použil, bol nezvyčajne komplikovaný. Pravdepodobne uspel iba preto, že kompetencia opravy bola veľmi úzko definovaná a pretože program WinRAR, ktorý používatelia potrebujú otvoriť RAR je veľmi odolný voči chybám a nezdá sa, že by mu prekážalo, ak je archív poškodený, napríklad preto, že s ním niekto manipuloval.

Zistilo sa tiež, že zodpovední útočníci vytvorili abnormálny archív RAR, ktorý mal v archíve uložený skript PowerShell pred škodlivým dokumentom programu Word.

S cieľom pomôcť šíriť tento nebezpečný RAR archív a jeho škodlivý obsah útočníci vytvorili a distribuovali spamové e-maily, ktoré vyzývali obete, aby rozbalili súbor RAR, aby získali prístup k Wordu dokument.

Preto by ste to mali mať na pamäti pri práci s týmto softvérom a ak sa vám niečo zdá byť čo i len trochu podozrivé.

Bezpečnosť by mala byť prioritou číslo jedna pre nás všetkých pri práci s internetom. Jednoduché činy, ktoré sa môžu zdať ako prvé neškodné, môžu spustiť vážne reťazce udalostí a následkov.

Boli ste aj vy obeťou týchto malvérových útokov? Podeľte sa s nami o svoje skúsenosti v sekcii komentárov nižšie.