- Эксперты Abnormal Security обнаружили новую почтовую фишинговую кампанию.

- Электронные письма содержат QR-коды, сканирование которых может привести к серьезным проблемам.

- Помимо сканируемых кодов, по всей видимости, есть еще сообщения голосовой почты.

- Злоумышленники используют этот метод для кражи учетных данных Microsoft 365 у жертв.

Хакеры снова за дело: теперь они рассылают фишинговые электронные письма, содержащие QR-коды, в рамках кампании, предназначенной для сбора учетных данных для облачных приложений Microsoft 365.

Убедитесь, что вы не станете жертвой этих злонамеренных третьих лиц, потому что имена пользователей и пароли для корпоративных облачных сервисов, таких как Microsoft 365, являются основной целью для киберпреступников.

Эти сомнительные лица или организации могут использовать их для запуска вредоносных программ или атак с использованием программ-вымогателей или даже продавать украденные учетные данные другим хакерам для использования в своих собственных кампаниях.

Злоумышленники теперь прикрепляют QR-коды к фишинговым письмам

Хакеры нашли еще один оригинальный способ заставить жертв переходить по ссылкам на фишинг. веб-сайты, разработанные так, чтобы выглядеть как подлинные страницы входа в Microsoft, случайно передавая свои реквизиты для входа.

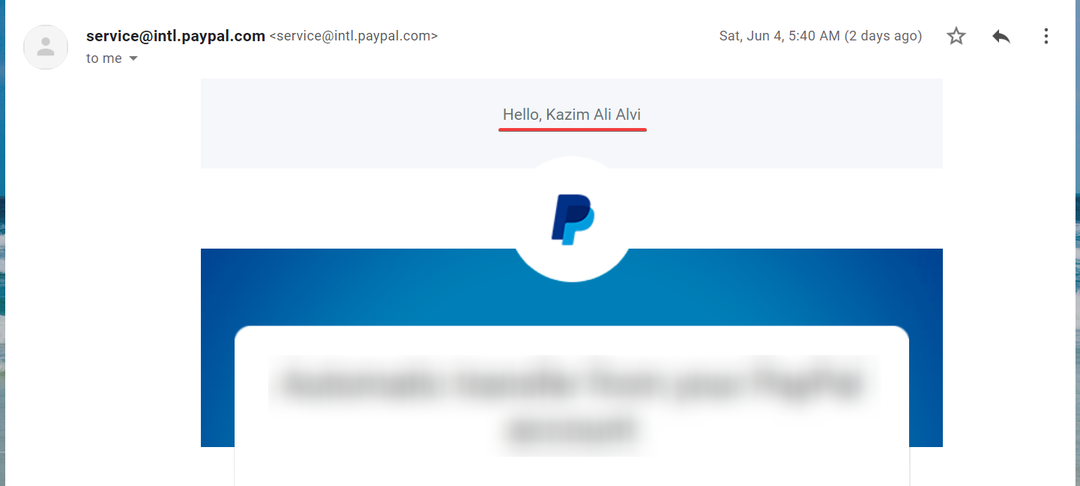

Одна из недавних фишинговых кампаний, которую наблюдали и сообщили исследователи кибербезопасности в Аномальная безопасность использует электронные письма с QR-кодами.

Эти коды на самом деле предназначены для обхода защиты электронной почты и кражи информации для входа. Все это известно как дрожь атака.

Что уникально, так это то, что эти сообщения содержали QR-коды, обеспечивающие удобный доступ к пропущенной голосовой почте. исключение функции сканирования URL-адресов для вложений электронной почты, присутствующих в защищенных шлюзах электронной почты и встроенной безопасности контролирует. Все изображения с QR-кодами были созданы в тот же день, когда они были отправлены, поэтому маловероятно, что о них ранее сообщалось и что они будут распознаны черным списком безопасности. В общей сложности для отправки сообщений в рамках кампании использовалось шесть уникальных профилей, большинство из которых, по всей видимости, относятся к той же отрасли, что и цель.

QR-коды могут быть эффективным оружием при использовании злонамеренными третьими сторонами, поскольку стандартная защита электронной почты такие средства защиты, как сканеры URL, не обнаруживают никаких признаков подозрительной ссылки или вложения в сообщение.

Вышеупомянутая кампания фактически запускается с учетных записей электронной почты, которые ранее были взломаны.

Эта гениальная схема позволяет злоумышленникам отправлять электронные письма с учетных записей, используемых реальными людьми в реальных компаниях, чтобы добавить ауру легитимности, которая побуждает жертв доверять им.

Считается, что эти фишинговые электронные письма содержат голосовое сообщение от владельца учетной записи электронной почты, с которой они отправляются, и жертву предлагается отсканировать QR-код, чтобы прослушать запись.

Также важно, чтобы все QR-коды, проанализированные экспертами по безопасности, были созданы в тот же день, когда они были отправлены.

Хотя с помощью метода QR-кодов легче обойти защиту электронной почты, жертве необходимо следовать многим больше шагов, прежде чем они достигнут точки, когда они могут ошибочно предоставить свои учетные данные для входа в киберпреступники.

Чтобы это работало, пользователю в первую очередь необходимо отсканировать QR-код, и если он открывает электронное письмо на мобильном телефоне, ему будет сложно сделать это без второго телефона.

Чтобы не стать жертвой этих дрожь электронных писем, вам следует с особой осторожностью сканировать QR-коды, представленные в неожиданных сообщениях, даже если они выглядят так, как будто они получены от известных контактов.

Кроме того, включение многофакторной аутентификации для учетных записей Microsoft 365 может помочь защитить данные для входа в систему от кражи.

Получали ли вы такие подозрительные электронные письма, содержащие QR-коды? Дайте нам знать в комментариях ниже.