- Microsoft повсюду предупреждает пользователей о новой развитой фишинговой кампании.

- Эти атаки гораздо легче проводить незамеченными в эпоху гибридной работы.

- В планах присоединиться устройство, управляемое злоумышленником, в сеть организации.

- Эксперты по безопасности заявляют, что без МИД жертвы становятся еще более уязвимыми.

То, что вы не слышали о каких-либо недавних крупных кибератаках, не означает, что они прекратились. Наоборот, злоумышленники всегда придумывают новые и изощренные способы проникновения в наши устройства.

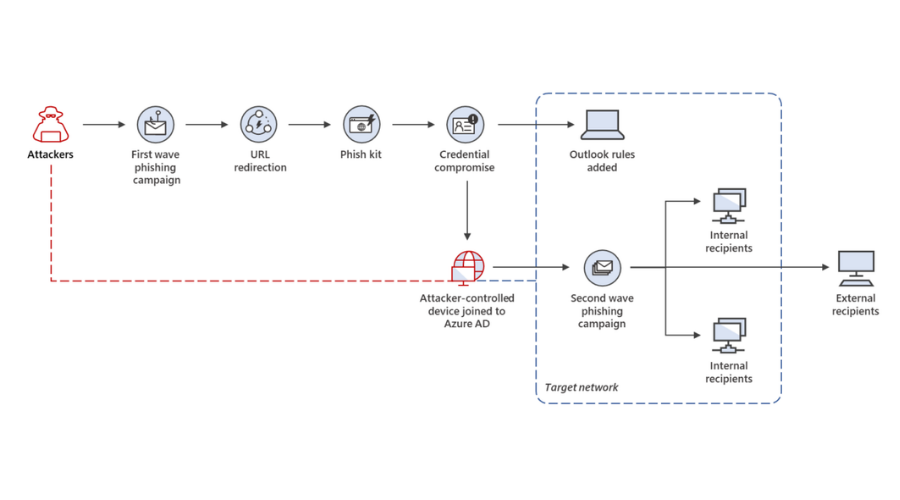

В последнее время Майкрософт раскрытый крупномасштабная, многоэтапная кампания, которая добавляет новый метод к традиционной тактике фишинга путем присоединения устройства, управляемого злоумышленником, к сети организации.

Эксперты по безопасности Редмонда утверждают, что они заметили, что второй этап кампании был успешным против жертвы, которые не внедрили многофакторную аутентификацию, которая является важным элементом идентификации безопасность.

Microsoft представляет новую усовершенствованную фишинговую кампанию

Первый этап этой хакерской кампании фактически направлен на кражу учетных данных в целевых организациях, расположенных преимущественно в Австралии, Сингапуре, Индонезии и Таиланде.

После этого злоумышленники использовали скомпрометированные учетные записи, чтобы закрепиться внутри организации с помощью бокового фишинга, а также за пределами сети с помощью исходящего спама.

Излишне говорить, что подключение скомпрометированного устройства к сети позволяло киберпреступникам скрытно распространять атаку и перемещаться по целевой сети.

И хотя в этом случае регистрация устройств использовалась для дальнейших фишинговых атак, использование регистрации устройств растет, поскольку наблюдались другие варианты использования.

Кроме того, немедленная доступность инструментов пентестинга, предназначенных для облегчения этой техники, только расширит ее использование другими участниками в будущем.

Эта кампания демонстрирует, что постоянное улучшение видимости и защиты управляемых устройств вынуждает злоумышленников искать альтернативные пути.

А из-за увеличения числа сотрудников, работающих на дому, что смещает границы между внутренними и внешними корпоративными сетями, потенциальная поверхность атаки еще больше расширяется.

Злоумышленники используют различные тактики для решения организационных проблем, присущих гибридной работе, человеческому ошибки и теневые ИТ- или неуправляемые приложения, службы, устройства и другая инфраструктура, работающая нестандартно. политики.

Эти неуправляемые устройства легко могут быть проигнорированы или пропущены службами безопасности, что делает их выгодными целями для взлома. спокойно выполнять боковые движения, перепрыгивая границы сети и добиваясь настойчивости ради запуска более широких атаки.

Экспертов по безопасности Microsoft больше беспокоит, когда злоумышленникам удается успешно подключить устройство, которым они полностью управляют и которое находится под их полным контролем.

Чтобы оставаться в безопасности и не стать жертвой все более изощренных атак, организациям нужны решения, которые доставляют и сопоставляют данные об угрозах из электронной почты, удостоверений, облака и конечных точек.

Защитник Microsoft 365 координирует защиту в этих доменах, автоматически находя ссылки между сигналами, чтобы обеспечить всестороннюю защиту, и именно так Microsoft смогла раскрыть это кампания.

Принимаете ли вы все необходимые меры для обеспечения безопасности ваших конфиденциальных данных? Поделитесь с нами своим мнением в разделе комментариев ниже.