Securitatea cibernetică ar trebui să fie de o importanță capitală pentru noi toți cei care au acces la internet, mai ales dacă avem active valoroase sau informații sensibile de protejat.

Cu toate acestea, securizarea contului dvs. se poate dovedi uneori mult mai dificilă decât să spuneți că o veți face, deoarece părțile terțe ingenioase și rău intenționate vor găsi întotdeauna o modalitate de a ocoli securitatea disponibilă.

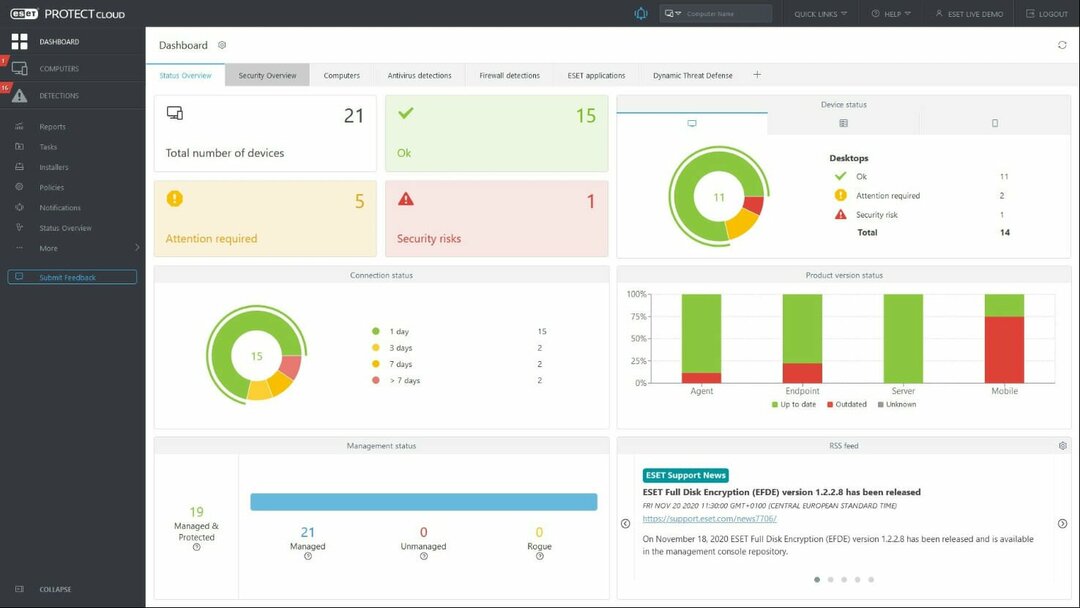

Recent, ESET a lansat remedieri de securitate pentru a aborda o escaladare locală de privilegii de mare severitate vulnerabilitate care afectează mai multe produse pe sisteme care rulează Windows 10 și versiuni ulterioare sau Windows Server 2016 Si mai sus.

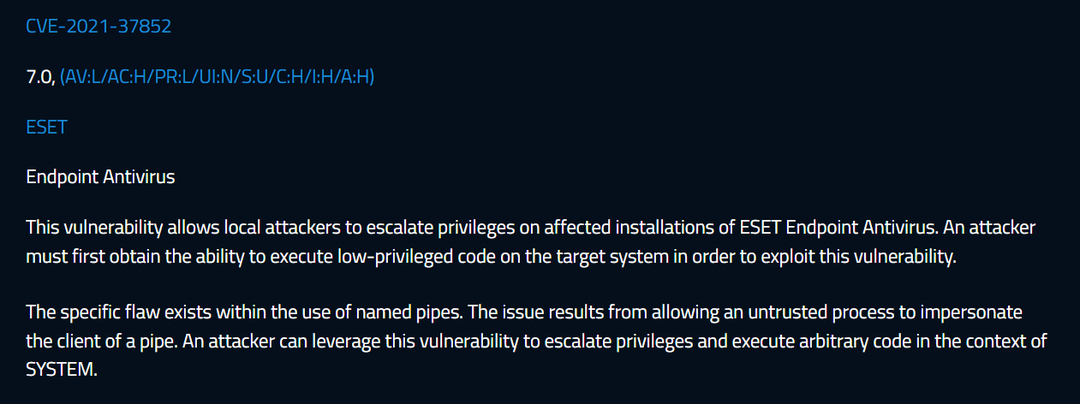

Defectul, care este cunoscut ca CVE-2021-37852, a fost raportat de Zero Day Initiative, avertizând utilizatorii că le permite atacatorilor să escaladeze privilegiile pentru NT AUTORITATE\SISTEM drepturi de cont.

Rețineți că acesta este de departe cel mai înalt nivel de privilegii pe un sistem Windows, iar hackerii reușesc acest lucru folosind interfața de scanare antimalware Windows.

Experții în securitate avertizează asupra riscurilor cibernetice iminente

Dacă nu știați deja, AMSI a fost introdus pentru prima dată cu Windows 10 Technical Preview. De fapt, permite aplicațiilor și serviciilor să solicite scanări ale memoriei tampon de la orice produs antivirus major instalat pe sistem.

Potrivit experților în securitate de la ESET, acest lucru poate fi realizat numai după ce atacatorii câștigă SeImpersonatePrivilegie drepturi.

După cum am menționat mai devreme, aceste privilegii sunt atribuite utilizatorilor din grupul local Administratori și al dispozitivului cont de serviciu local pentru a uzurpa identitatea unui client după autentificare, ceea ce ar trebui să limiteze impactul acestui lucru vulnerabilitate.

Pe de altă parte, Inițiativa Zero Day a declarat că infractorii cibernetici trebuie doar să obțină capacitatea de a executa cod cu privilegii scăzute pe sistemul țintă, care se potrivește cu ratingul de severitate CVSS al ESET.

Acest lucru înseamnă automat că această eroare urâtă și periculoasă poate fi exploatată de terțe părți rău intenționate cu privilegii reduse.

Experții în securitate au publicat și o listă care arată produsele care sunt afectate de această vulnerabilitate:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security și ESET Smart Security Premium de la versiunea 10.0.337.1 la 15.0.18.0

- ESET Endpoint Antivirus pentru Windows și ESET Endpoint Security pentru Windows de la versiunea 6.6.2046.0 la 9.0.2032.4

- ESET Server Security pentru Microsoft Windows Server 8.0.12003.0 și 8.0.12003.1, ESET File Security pentru Microsoft Windows Server de la versiunea 7.0.12014.0 la 7.3.12006.0

- ESET Server Security pentru Microsoft Azure de la versiunea 7.0.12016.1002 la 7.2.12004.1000

- ESET Security pentru Microsoft SharePoint Server de la versiunea 7.0.15008.0 la 8.0.15004.0

- ESET Mail Security pentru IBM Domino de la versiunea 7.0.14008.0 la 8.0.14004.0

- ESET Mail Security pentru Microsoft Exchange Server de la versiunea 7.0.10019 la 8.0.10016.0

De asemenea, foarte important de luat în considerare este faptul că utilizatorii ESET Server Security pentru Microsoft Azure sunt sfătuit pentru a actualiza imediat la cea mai recentă versiune disponibilă a ESET Server Security pentru Microsoft Windows Server.

Partea bună este că ESET nu a găsit de fapt nicio dovadă de exploit-uri concepute pentru a viza produsele afectate de această eroare de securitate în sălbăticie.

Cu toate acestea, acest lucru nu înseamnă că trebuie să ignorăm pașii necesari pentru a redeveni în siguranță. Ai fost vreodată victima unui atac atât de elaborat?

Împărtășiți-vă experiența cu noi în secțiunea de comentarii de mai jos.