A segurança cibernética deve ser de suma importância para todos nós com acesso à Internet, especialmente se tivermos ativos valiosos ou informações confidenciais para proteger.

No entanto, proteger sua conta às vezes pode ser muito mais difícil do que apenas dizer que sim, pois terceiros maliciosos engenhosos sempre encontrarão uma maneira de contornar a segurança disponível.

Recentemente, a ESET lançou correções de segurança para resolver um escalonamento de privilégios locais de alta gravidade vulnerabilidade que afeta vários produtos em sistemas que executam o Windows 10 e posterior ou o Windows Server 2016 e acima.

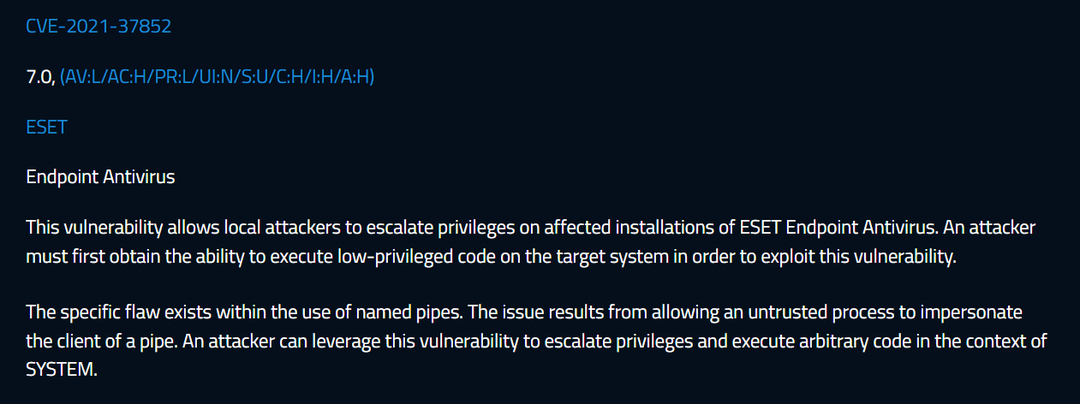

A falha, conhecida como CVE-2021-37852, foi relatado pela Zero Day Initiative, alertando os usuários que ele permite que os invasores escalem privilégios para AUTORIDADE NT\SISTEMA direitos da conta.

Tenha em mente que este é de longe o nível mais alto de privilégios em um sistema Windows, e os hackers estão conseguindo isso usando a Interface de Verificação Antimalware do Windows.

Especialistas em segurança alertam para riscos cibernéticos iminentes

Se você ainda não sabia, o AMSI foi introduzido pela primeira vez com o Windows 10 Technical Preview. Na verdade, ele permite que aplicativos e serviços solicitem verificações de buffer de memória de qualquer grande produto antivírus instalado no sistema.

De acordo com especialistas em segurança da ESET, isso só pode ser alcançado após os atacantes ganharem Direitos de SeImpersonatePrivilege.

Como mencionamos anteriormente, esses privilégios são atribuídos aos usuários no grupo Administradores local e aos conta de serviço local para representar um cliente após a autenticação, o que deve limitar o impacto disso vulnerabilidade.

Por outro lado, Iniciativa Dia Zero afirmou que os cibercriminosos são obrigados apenas a obter a capacidade de executar código com poucos privilégios no sistema de destino, o que corresponde à classificação de gravidade CVSS da ESET.

Isso significa automaticamente que esse bug desagradável e perigoso pode ser explorado por terceiros mal-intencionados com poucos privilégios.

Os especialistas em segurança também publicaram uma lista que mostra os produtos afetados por essa vulnerabilidade:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security e ESET Smart Security Premium da versão 10.0.337.1 a 15.0.18.0

- ESET Endpoint Antivirus para Windows e ESET Endpoint Security para Windows da versão 6.6.2046.0 a 9.0.2032.4

- ESET Server Security para Microsoft Windows Server 8.0.12003.0 e 8.0.12003.1, ESET File Security para Microsoft Windows Server da versão 7.0.12014.0 a 7.3.12006.0

- ESET Server Security para Microsoft Azure da versão 7.0.12016.1002 a 7.2.12004.1000

- ESET Security for Microsoft SharePoint Server da versão 7.0.15008.0 a 8.0.15004.0

- ESET Mail Security para IBM Domino da versão 7.0.14008.0 a 8.0.14004.0

- ESET Mail Security para Microsoft Exchange Server da versão 7.0.10019 a 8.0.10016.0

Também é muito importante observar que os usuários do ESET Server Security para Microsoft Azure estão aconselhado para atualizar imediatamente para a versão mais recente disponível do ESET Server Security para Microsoft Windows Server.

O lado positivo aqui é que a ESET não encontrou nenhuma evidência de exploits projetados para atingir produtos afetados por esse bug de segurança em estado selvagem.

No entanto, isso não significa que devemos ignorar as etapas necessárias para nos tornarmos seguros novamente. Você já foi vítima de um ataque tão elaborado?

Compartilhe sua experiência conosco na seção de comentários abaixo.