A Microsoft ainda não corrigiu totalmente uma vulnerabilidade de dia zero no Windows 10 que concede privilégios escalonados a invasores bem-sucedidos. Contudo, 0Patch desenvolveu um micropatch não oficial que visa solucionar o problema.

Este bug é conhecido pelo gigante da tecnologia sob seu pseudônimo CVE-2021-34484. A Microsoft já emitiu uma correção durante a Patch Tuesday de agosto no início deste ano. De acordo com a empresa, a falha é um problema de exclusão arbitrária de diretório.

0Patch vai consertar esta vulnerabilidade do Windows

Funcionários de Redmond consideraram isso uma prioridade baixa porque um ator de ameaça precisaria ter acesso local para explorar um sistema. Mesmo assim, com esse acesso, o invasor só conseguiria excluir pastas.

No entanto, o pesquisador de segurança Abdelhamid Naceri descobriu mais tarde que a falha também pode ser uma porta de entrada para o aumento de privilégios.

Isso realmente daria ao ator da ameaça acesso aos recursos do sistema, servidores e outras partes de uma rede, embora eles ainda precisassem de acesso local para iniciar a cadeia.

Ele também descobriu que a correção da Microsoft realmente não funcionou porque os invasores podem contorná-la, e 0Patch confirmou isso em um de seus posts.

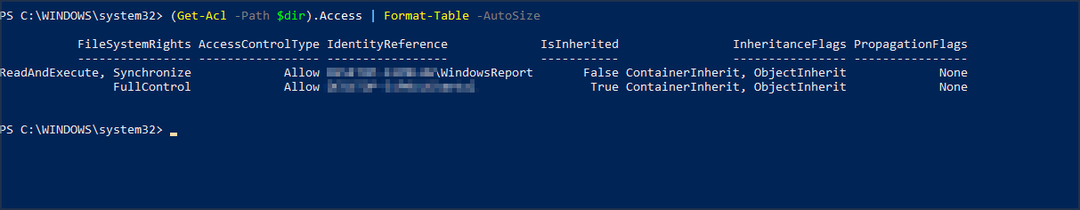

A vulnerabilidade está no Serviço de Perfil de Usuário, especificamente no código responsável por criar um pasta de perfil de usuário temporária, caso a pasta de perfil original do usuário esteja danificada ou bloqueada por algum razão.

Abdelhamid descobriu que o processo (executado como Sistema Local) de copiar pastas e arquivos da pasta de perfil original do usuário para a pasta temporária pode ser atacado com links simbólicos.

Ao fazer isso, terceiros mal-intencionados criariam pastas graváveis pelo invasor em um local do sistema a partir do qual um processo de sistema lançado posteriormente carregaria e executaria a DLL do invasor.

0Patch escreveu seu próprio micropatch para cobrir os rastros da Microsoft e eliminar a vulnerabilidade. A empresa afirma que o patch protege todas as versões afetadas do Windows, incluindo 20H2, 2004,1909 e Windows Server 2019.

A gigante da tecnologia de Redmond não disse quando lançará um patch oficial, considerando que ainda vê isso como um problema de baixa prioridade por causa do acesso local.

Isso significa que um ETA plausível poderia ser o lançamento do software December Patch Tuesday.

Qual é a sua opinião sobre toda a situação? Compartilhe sua opinião conosco na seção de comentários abaixo.