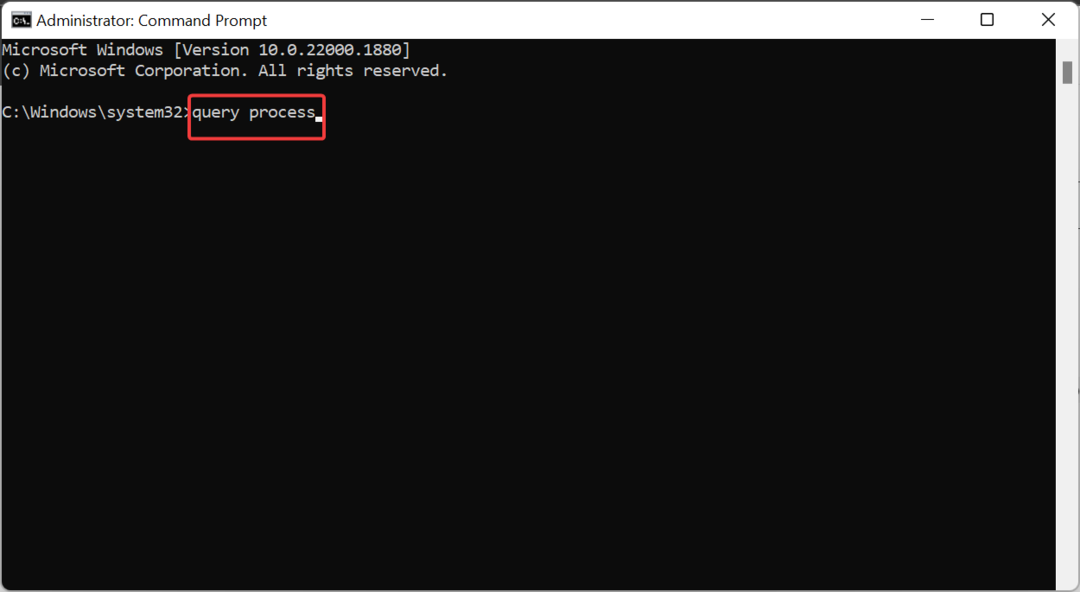

“Hacker do kernel do Windows” Luca Marcelli publicou um vídeo no Tweeter demonstrando sua violação bem-sucedida do Windows Remote Desktop Gateway (RDG) por execução remota de código (RCE).

O hack aproveita duas vulnerabilidades de segurança do servidor Windows sobre as quais a Microsoft já alertou os usuários.

Existem atualizações de segurança para o CVE-2020-0609 e CVE-2020-0610 vulnerabilidades, mas apenas no caso de você estar tendo dúvidas sobre como usá-los, este hacker acabou de mostrar o quão real é a ameaça ao seu sistema.

Os hackers podem manipular remotamente seu sistema e dados

Em qualquer caso, a Microsoft não sugeriu outra maneira eficaz de lidar com o problema, então patching parece ser a única maneira de manter seu PC com Windows protegido contra ameaças por enquanto.

Luca recomenda desativar o tráfego UDP para o RDG para impedir um ataque RCE como o que ele acabou de demonstrar.

Se instalar a atualização não for uma opção, você deve aplicar outras medidas, como desabilitar o tráfego UDP. Vou esperar um pouco até que as pessoas tenham tempo suficiente para corrigir antes de liberar isso para o público 🙂

- Luca Marcelli (@layle_ctf) 26 de janeiro de 2020

As organizações usam o Windows RDG para permitir que seus funcionários se conectem remotamente aos recursos de TI da empresa por meio de qualquer dispositivo com um cliente de desktop remoto aplicativo. Essa conexão geralmente deve ser segura e à prova de hack, especialmente se incorporar autenticação multifator.

Mas em um ataque RCE que explora as falhas de segurança do Windows RDG, um hacker não precisa enviar as credenciais de usuário corretas para acessar os arquivos da empresa. Isso ocorre porque o ataque ocorre antes da ativação dos protocolos de autenticação.

Remendar seu sistema é a única maneira de ficar seguro

O próprio RDG dá ao intruso o pré-requisito de acesso remoto, para que ele nem mesmo precise estar fisicamente lá para executar seu código malicioso. Pior ainda, a invasão é furtiva, visto que as “solicitações especialmente criadas” para o sistema ou dispositivo de destino não requerem interações do usuário para serem transmitidas.

A Microsoft afirma que uma exploração bem-sucedida dessa vulnerabilidade pode permitir que um hacker implante novos programas ou visualize / altere dados. As organizações que detêm informações pessoais confidenciais não gostariam de correr esse risco, especialmente no contexto de regulamentações de proteção de dados mais rígidas em todo o mundo.

O fabricante do sistema operacional Windows identificou, no passado, outros Vulnerabilidades do Remote Desktop Protocol (RDP) isso pode valer a sua atenção. Existem correções para esses bugs também. Para estar do lado seguro, considere manter o ritmo com o atualizações mais recentes da Patch Tuesday.

- LEIA A SEGUINTE: Melhor software anti-hacking para Windows 10 [Guia 2020]

![Correção: Aguardando a conexão do computador host [Erro GoToMyPC]](/f/9e839bc1a83b1b42919bb933ffa992cf.png?width=300&height=460)