Niezwykłe oprogramowanie ransomware TeleCrypt, znane z tego, że przechwytuje aplikację Telegram w celu komunikowania się z atakującymi, a nie proste protokoły oparte na protokole HTTP, nie stanowi już zagrożenia dla użytkowników. Dzięki analitykowi złośliwego oprogramowania dla Malwarebytes Nathan Scott wraz ze swoim zespołem z Kaspersky Lab, szczep oprogramowania ransomware został złamany zaledwie kilka tygodni po jego wydaniu.

Udało im się odkryć poważną wadę oprogramowania ransomware, ujawniając słabość algorytmu szyfrowania używanego przez zainfekowany TeleCrypt. Szyfrował pliki, przepuszczając przez nie jeden bajt na raz, a następnie dodając kolejno bajt z klucza. Ta prosta metoda szyfrowania umożliwiła badaczom bezpieczeństwa sposób na przełamanie złośliwego kodu.

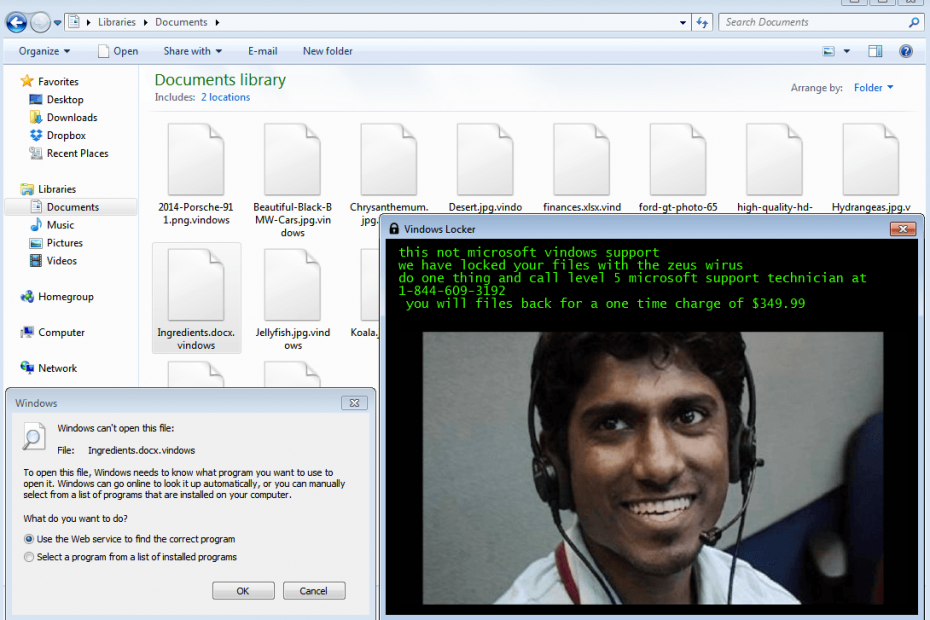

To, co sprawiło, że to ransomware było rzadkością, to jego kanał komunikacji C&C (C&C) klient-serwer, dlatego operatorzy zdecydowali się dokooptować Protokół telegramu zamiast HTTP/HTTPS, jak robi to większość ransomware w dzisiejszych czasach — mimo że wektor był zauważalnie niski i był skierowany do rosyjskich użytkowników. wersja. Raporty sugerują, że rosyjscy użytkownicy, którzy niechcący pobrali zainfekowane pliki i zainstalowali je po upadku ofiarą ataków phishingowych wyświetlała się strona ostrzegawcza szantażująca użytkownika do zapłacenia okupu w celu odzyskania akta. W tym przypadku od ofiar żąda się zapłaty 5000 rubli (77 USD) na tak zwany „Fundusz Młodych Programistów”.

Ransomware atakuje ponad sto różnych typów plików, w tym jpg, xlsx, docx, mp3, 7z, torrent lub ppt.

narzędzie do deszyfrowania, Malwarebytes, umożliwia ofiarom odzyskanie plików bez płacenia. Potrzebujesz jednak niezaszyfrowanej wersji zablokowanego pliku, aby działała jako próbka do: wygeneruj działający klucz deszyfrujący. Możesz to zrobić, logując się na swoje konta e-mail, usługi synchronizacji plików (Dropbox, Box) lub ze starszych kopii zapasowych systemu, jeśli takie zostały wykonane.

Gdy deszyfrator znajdzie klucz szyfrowania, przedstawi użytkownikowi opcję odszyfrowania listy wszystkich zaszyfrowanych plików lub z jednego określonego folderu.

Proces działa w następujący sposób: program deszyfrujący weryfikuje dostarczone pliki. Jeśli pliki pasują i są zaszyfrowane według schematu szyfrowania używanego przez Telecrypt, następuje przejście do drugiej strony interfejsu programu. Telecrypt przechowuje listę wszystkich zaszyfrowanych plików w „%USERPROFILE%\Desktop\База зашифр файлов.txt”

Możesz otrzymać dekrypter ransomware Telecrypt stworzony przez Malwarebytes z tego linku Box Box.