Malwarebytes wydała bezpłatne narzędzie do deszyfrowania, aby pomóc ofiarom niedawnego ataku ransomware odzyskać ich dane od cyberprzestępców za pomocą techniki oszustwa wsparcia technicznego. Nowy wariant oprogramowania ransomware o nazwie WindowsLocker pojawił się w zeszłym tygodniu. Działa poprzez łączenie ofiar z fałszywymi technikami firmy Microsoft w celu zaszyfrowania ich plików za pomocą Pastebin API.

Oszuści wsparcia technicznego od dłuższego czasu celują w niczego niepodejrzewających internautów. Ta złośliwa taktyka, będąca połączeniem socjotechniki i oszustwa, ewoluowała od zimnych połączeń do fałszywych alertów i ostatnio blokad ekranu. Oszuści wsparcia technicznego dodali teraz oprogramowanie ransomware do swojego arsenału ataków.

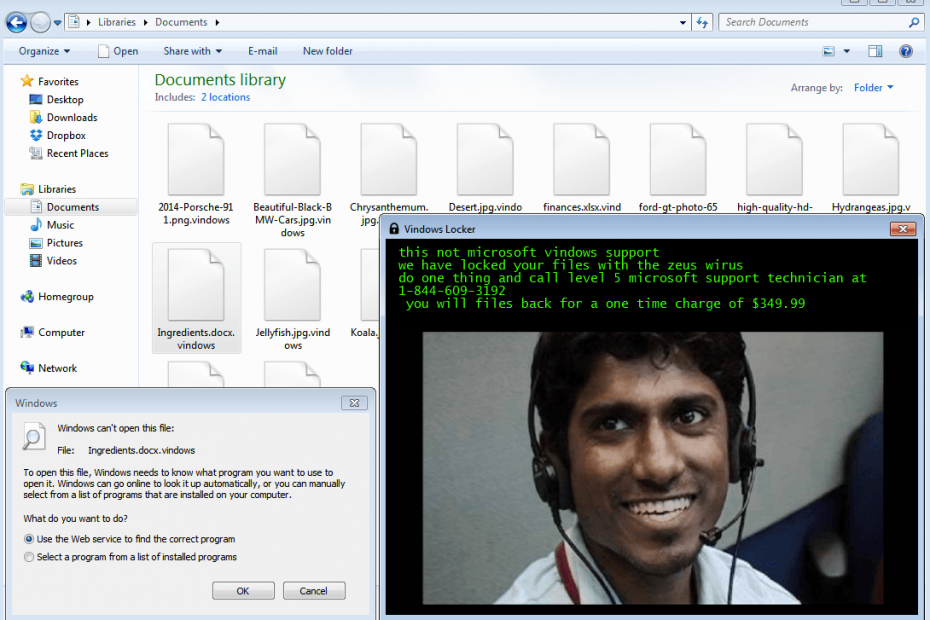

Jakub Kroustek, badacz bezpieczeństwa AVG, jako pierwszy wykrył oprogramowanie ransomware VindowsLocker i nazwał zagrożenie na podstawie rozszerzenia pliku .windows dołącza do wszystkich zaszyfrowanych plików. Ransomware VindowsLocker używa algorytmu szyfrowania AES do blokowania plików z następującymi rozszerzeniami:

tekst, doktor, docx, xls, xlsx, ppt, pptx, odt, jpg, png, csv, sql, mdb, sln, php, żmija, aspx, html, xml, PSD

VindowsLocker naśladuje oszustwo związane z pomocą techniczną

Oprogramowanie ransomware wykorzystuje taktykę typową dla większości oszustw związanych z pomocą techniczną, polegającą na tym, że ofiary proszone są o zadzwonienie pod podany numer telefonu i rozmowę z personelem pomocy technicznej. W przeciwieństwie do tego, ataki ransomware w przeszłości wymagały płatności i obsługi kluczy odszyfrowywania za pomocą portalu Dark Web.

to nie obsługuje Microsoft Windows

zablokowaliśmy twoje pliki wirusem zeus

zrób jedną rzecz i zadzwoń do technika pomocy technicznej firmy Microsoft na poziomie 5 pod numer 1-844-609-3192

zwrócisz pliki za jednorazową opłatą w wysokości 349,99 USD

Malwarebytes uważa, że oszuści działają w Indiach i naśladują personel pomocy technicznej Microsoftu. VindowsLocker wykorzystuje również pozornie legalną stronę pomocy technicznej systemu Windows, aby dać fałszywe wrażenie, że pomoc techniczna jest gotowa pomóc ofiarom. Strona pomocy technicznej prosi o podanie adresu e-mail ofiary i danych bankowych w celu przetworzenia płatności 349,99 USD w celu odblokowania komputera. Jednak według Malwarebytes płacenie okupu nie pomaga użytkownikom odzyskać ich plików. Dzieje się tak, ponieważ programiści VindowsLocker nie są teraz w stanie automatycznie odszyfrować zainfekowanego komputera z powodu pewnych błędów kodowania.

Malwarebytes wyjaśnia, że koderzy ransomware VindowsLocker sparaliżowali jeden z kluczy API przeznaczonych do użycia w krótkich sesjach. W konsekwencji klucz API wygasa po krótkim czasie, a zaszyfrowane pliki przechodzą do trybu online, uniemożliwiając programistom VindowsLocker dostarczanie ofiarom kluczy szyfrowania AES.

Przeczytaj także:

- Zidentyfikuj oprogramowanie ransomware, które zaszyfrowało Twoje dane za pomocą tego bezpłatnego narzędzia

- Jak na dobre usunąć ransomware Locky?

- Malwarebytes wydaje darmowy dekrypter dla ransomware Telecrypt

- Locky ransomware rozprzestrzeniający się na Facebooku zamaskowany jako plik .svg