Katastrofa może nadejść w każdej chwili, ale nie wtedy, gdy jesteś na to przygotowany

- Szkodliwe oprogramowanie Zeus występuje w różnych formach i wykorzystuje głównie nieaktualne oprogramowanie i niezabezpieczone systemy.

- Cofamy się w przeszłość i odkrywamy taktykę atakujących, która pomoże Ci zachować czujność.

- Zostań z nami, gdy będziemy wyjaśniać, o co chodzi w złośliwym oprogramowaniu Zeus.

- Wsparcie antykradzieżowe

- Ochrona kamery internetowej

- Intuicyjna konfiguracja i interfejs użytkownika

- Obsługa wielu platform

- Szyfrowanie na poziomie bankowym

- Niskie wymagania systemowe

- Zaawansowana ochrona przed złośliwym oprogramowaniem

Program antywirusowy musi być szybki, wydajny i opłacalny, a ten ma to wszystko.

Prawdopodobnie słyszałeś już o złośliwym oprogramowaniu lub zetknąłeś się z nim, ale żadne nie dorównuje złośliwemu oprogramowaniu Zeus. Od ponad dekady jest to jeden z najbardziej śmiercionośnych trojanów infekujących komputery PC z systemem Windows.

W tym artykule wyjaśnimy szczegółowo, czym jest złośliwe oprogramowanie Zeus i jak usunąć je z komputera.

Czym jest złośliwe oprogramowanie Zeus?

Złośliwe oprogramowanie Zeus to wyrafinowane oprogramowanie umożliwiające cyberprzestępcom kradzież danych osobowych i finansowych. Jest powszechny od 2007 r., a z biegiem czasu stał się jeszcze bardziej niebezpieczny.

Jak działa złośliwe oprogramowanie Zeus?

1. Etap infekcji

Złośliwe oprogramowanie Zeus działa poprzez infekowanie komputerów różnymi metodami. Może zostać wprowadzony do systemów poprzez załączniki do wiadomości e-mail i strony internetowe zainfekowane złośliwym kodem.

Wszystkie te metody wejścia są wykonywane nieświadomie, ponieważ większość z nich jest zakamuflowana jako legalne witryny i nie wymagają żadnego działania ze strony użytkownika. Zwykła wizyta na stronie internetowej lub kliknięcie wiadomości phishingowej spowoduje już wprowadzenie złośliwego oprogramowania do Twojego systemu.

2. Konfiguracja

Jest to etap, w którym złośliwe oprogramowanie zmienia ustawienia w Twoim systemie. Można go również nazwać trybem ukrytym, ponieważ wkrada się cicho i potajemnie i zapewnia, że Twój program antywirusowy go nie oznaczy.

W tym przypadku szkodliwe oprogramowanie również ustawia się, aby kontrolować zainfekowany komputer i wykorzystywać go do przeprowadzania rozproszonych ataków typu „odmowa usługi” (DDoS) na strony internetowe lub przeprowadzania innych rodzajów cyberataków.

Uruchomienie cyklu ataków skutkuje powstaniem botnetów. Botnet Zeus składa się z dziesiątek tysięcy zainfekowanych komputerów, które zostały przejęte przez hakerów.

Te zainfekowane urządzenia mogą teraz przeprowadzać ataki na większą skalę. Wysyłają wiadomości spamowe w imieniu przestępców, którzy kontrolują je zdalnie za pośrednictwem złośliwego oprogramowania zainstalowanego na ich komputerach.

3. Zbieranie danych

Po zainstalowaniu na komputerze złośliwe oprogramowanie Zeus rozpocznie skanowanie wszystkich plików w celu ustalenia, jakiego rodzaju dane powinno zebrać z zainfekowanego komputera.

Jak testujemy, recenzujemy i oceniamy?

Przez ostatnie 6 miesięcy pracowaliśmy nad stworzeniem nowego systemu oceny sposobu, w jaki tworzymy treści. Korzystając z niego, później przerobiliśmy większość naszych artykułów, aby zapewnić praktyczną wiedzę na temat stworzonych przez nas przewodników.

Aby uzyskać więcej szczegółów, możesz przeczytać jak testujemy, recenzujemy i oceniamy w WindowsReport.

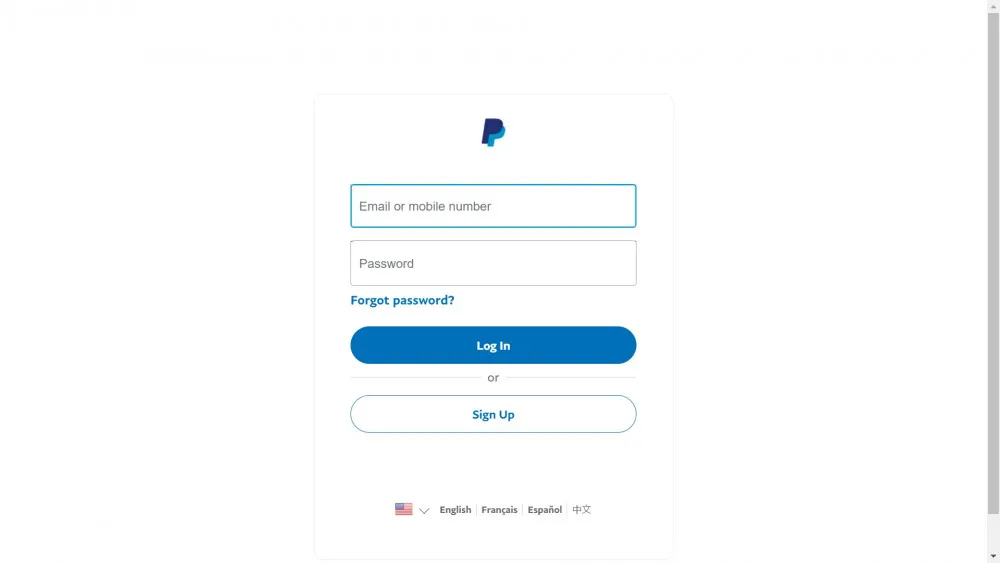

Szkodnik robi to poprzez rejestrowanie tego, co wpisujesz w przeglądarce i wysyłanie tych informacji z powrotem do atakującego. Dzięki temu mogą zobaczyć, kiedy logujesz się na swoje konto bankowe i jakiego hasła używasz do każdego konta.

Zeus rejestruje również, które strony internetowe odwiedzasz. Następnie wykorzystuje te informacje do atakowania nowego złośliwego oprogramowania poprzez przejmowanie witryny.

4. Przesyłanie i wykonywanie poleceń

Po zebraniu danych szkodliwe oprogramowanie Zeus prześle je z powrotem do swojego serwera dowodzenia i kontroli (C&C).

Następnie serwer C&C informuje złośliwe oprogramowanie, jakie polecenia ma wykonać na komputerze ofiary, na przykład kradzież haseł lub danych bankowych.

Kiedy to nastąpi, Zeus może przechwycić transakcję, a napastnicy mogą przelać środki na swoje konta, zanim dotrą one do zamierzonego celu.

Serwer kontroli i kontroli może również wysyłać dane o wszelkich nowych infekcjach, jakie wykryje na innych komputerach w swojej sieci, aby twórca szkodliwego oprogramowania mógł je wykorzystać również w przyszłych atakach na te maszyny.

- SciSpace Copilot: co to jest i jak używać

- Jak usunąć wirusy za pomocą skanera bezpieczeństwa Microsoft

- Czy OneLaunch jest złośliwym oprogramowaniem? Wszystko co musisz wiedzieć

- Co oznacza ikona teczki w przeglądarce Edge?

- Rozpylanie haseł a brutalna siła: różnice i zapobieganie

Jakie są różne typy złośliwego oprogramowania Zeus?

- Wersja kodu źródłowego – Ponieważ Zeus jest złośliwym oprogramowaniem typu open source, jest on udostępniany w Internecie każdemu, kto może go pobrać i używać. Można go wykorzystać do tworzenia nowych wariantów złośliwego oprogramowania lub modyfikowania istniejących.

- Trojan Zeus (Zbot) – Jest to starszy i dobrze znany typ złośliwego oprogramowania, który istnieje od 2007 roku. Jest to trojan bankowy podobny do Trojan Nukebot który kradnie informacje z Twojego komputera i przesyła je do zdalnej lokalizacji, gdzie przestępcy mogą wykorzystać je do własnych celów.

- SpyEye – Ta wersja jest podobna do Zbota pod tym względem, że wykorzystuje również keylogging w celu kradzieży danych logowania z przeglądarek i programów pocztowych. W przeciwieństwie do innych wariantów Zeusa, SpyEye nie wymaga od swoich ofiar instalowania czegokolwiek na swoich komputerach.

- Gameover Zeus (GOZ) – Znany również jako P2P Zeus, jest jednym z najskuteczniejszych szkodliwych programów, jakie kiedykolwiek stworzono, ponieważ był trudny do wyśledzenia. Dzieje się tak, ponieważ do komunikacji ze swoimi serwerami dowodzenia i kontroli wykorzystuje sieci peer-to-peer.

- Lód IX – Wykorzystuje dwie różne metody infekowania komputerów: wiadomości e-mail typu phishing lub pobieranie plików z witryn internetowych. Był także wielofunkcyjny, ponieważ mógł uruchamiać botnety, a mimo to przechwytywać i kraść dane uwierzytelniające online.

Chociaż istniały inne typy złośliwego oprogramowania Zeus, takie jak Shylock i Carberp, nie były one tak dominujące jak te wyróżnione.

Jaki jest wpływ złośliwego oprogramowania Zeus?

1. Zainfekowane komputery na całym świecie

Zeus zainfekował miliony komputerów na całym świecie, w tym banki, agencje rządowe i wiele innych firm. Według badaczy, od 2014 r. aż do 1 milion urządzeń zostało zainfekowanych najniebezpieczniejszym wariantem Zeusa – Gameover Zeus (GOZ).

Stany Zjednoczone odpowiadają za dużą część zainfekowanych komputerów – aż 25% ogólnej liczby. Jest to prawdopodobnie spowodowane popularnością systemu Windows XP, który był szeroko stosowany w szczytowym okresie penetracji Zeusa.

Kiedy myślisz ile komputerów jest na świecie teraz, w porównaniu z tamtymi czasami, pozwala to spojrzeć na te liczby z odpowiedniej perspektywy.

2. Kradzież danych bankowych

Zbot słynął z ataków na dane bankowe. Według doniesień, 74 000 danych uwierzytelniających FTP zostało naruszonych. Największe firmy branżowe, takie jak między innymi Amazon, Oracle i ABC, mocno ucierpiały.

Co więcej, wiele osób korzysta z komputerów, zwłaszcza w pracy, a firmy zajmowały pierwsze miejsca na liście zaatakowanych urządzeń. Oznacza to, że był to podwójny sukces, ponieważ osoby fizyczne korzystały zarówno z kont osobistych, jak i firmowych.

Gdy dane uwierzytelniające ofiary zostaną naruszone, przestępca może zalogować się na konto ofiary. Tutaj mogą przechwycić wszystkie transakcje i przelać pieniądze na własne konta.

Oprócz przesyłania ogromnych sum, mogą także zmieniać hasła bez pozwolenia do innych powiązanych kont i ubiegać się o nowe karty kredytowe lub pożyczki na Twoje nazwisko.

3. Miliony środków przekazane niezgodnie z prawem

Zeus jest odpowiedzialny za kradzież funduszy zarówno osobom fizycznym, jak i firmom na całym świecie. Według dokumenty sądowe złożone w USA, chociaż nie ma dokładnej liczby pieniędzy skradzionych z zaatakowanych kont, liczba ta jest liczona w milionach dolarów.

Te oszukańcze działania mają wpływ na gospodarkę, ponieważ osoby fizyczne i przedsiębiorstwa cofają się o kilka kroków. Niektóre z nich nadal są zadłużone w wyniku szkodliwego oprogramowania Zeus.

Jak powstał botnet Zeus?

Botnety Zeus to zbiór zainfekowanych komputerów. Osoba atakująca wykorzystuje te zainfekowane komputery do wykonywania szerokiego zakresu zadań na Twoim komputerze bez Twojej wiedzy i zgody. To różni się od Wirus MEMZ co sprawia, że komputer nie działa.

1. Atak polegający na pobieraniu plików typu drive-by

Atak typu „drive-by-download” to rodzaj ataku, który ma miejsce, gdy użytkownik odwiedza witrynę internetową zawierającą złośliwy kod. Jest to niesławnie nazywane przejazdem samochodowym, ponieważ złośliwy kod jest osadzony w legalnej witrynie internetowej.

Użytkownik nie musi na nic klikać, aby doszło do infekcji. To po prostu dzieje się automatycznie. Atak może zostać przeprowadzony poprzez wykorzystanie luk w zabezpieczeniach przeglądarek internetowych i wtyczek do przeglądarek.

Po pobraniu złośliwe oprogramowanie Zeus może wykonywać na Twoim komputerze różne działania, takie jak instalowanie złośliwego oprogramowania, przechwytywanie naciśnięć klawiszy i haseł lub zmiana ustawień przeglądarki.

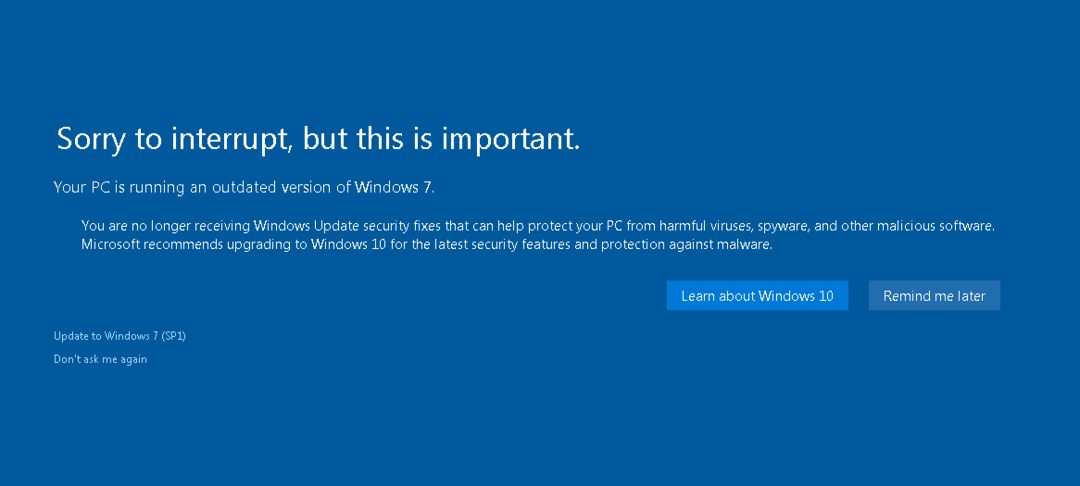

2. Używano nieaktualnego oprogramowania i słabych haseł

Jest to zdecydowanie jeden z najłatwiejszych sposobów przeprowadzenia ataku. Używanie słabych haseł, które każdy może łatwo odgadnąć, oraz brak aktualizacji oprogramowania stwarza ryzyko bezpieczeństwa.

System operacyjny Microsoft Windows jest w dalszym ciągu najpopularniejszym systemem operacyjnym na świecie. Ze względu na dużą liczbę użytkowników Zeus był w stanie wykorzystać użytkowników, którzy nie traktowali poważnie ryzyko związane z uruchamianiem systemu Windows, którego pomoc techniczna zakończyła się.

Hakerzy wykorzystali te luki w zabezpieczeniach i zdalnie przejęli kontrolę nad komputerami. Korzystając z tych technik, byli w stanie instalować złośliwe oprogramowanie na komputerach bez wiedzy ich właścicieli

3. Przejęto e-maile phishingowe i legalne strony internetowe

Atakujący wykorzystują wiadomości e-mail phishingowe, aby nakłonić użytkowników do pobrania złośliwego oprogramowania. Wiadomości e-mail są zwykle maskowane tak, aby pochodziły od kogoś, kogo znasz lub od zaufanej firmy. Często zawierają łącza do witryn internetowych, które wyglądają jak legalne witryny, np. Twojego banku.

Gdy ofiara kliknie załącznik lub łącze, jej komputer zostanie zainfekowany złośliwym oprogramowaniem ze zdalnego serwera. Haker wykorzystałby następnie ten komputer jako część swojego botnetu do wysyłania większej liczby wiadomości e-mail typu phishing lub kradzieży informacji z komputerów innych osób.

Jak mogę zapobiec lub usunąć trojana Zeus?

Szkodnik Zeus stanowi nie tylko zagrożenie dla Twoich kart kredytowych i tożsamości osobistej, ale może również prowadzić do dalszych szkód w połączonych sieciach.

Ze względu na zasięg i możliwość żerowania na niczego niepodejrzewających użytkownikach, konsekwencje mogą być poważne, jeśli zainfekowana maszyna uzyska dostęp do routera lub innych urządzeń w sieci lokalnej.

Najlepszym rozwiązaniem dla większości użytkowników komputerów PC jest zdrowy rozsądek i przestrzeganie zasad dotyczących bezpieczeństwa w Internecie. Problem polega jednak na tym, że tak wielu użytkowników ignoruje podstawowe zasady bezpieczeństwa i praktyki konserwacji.

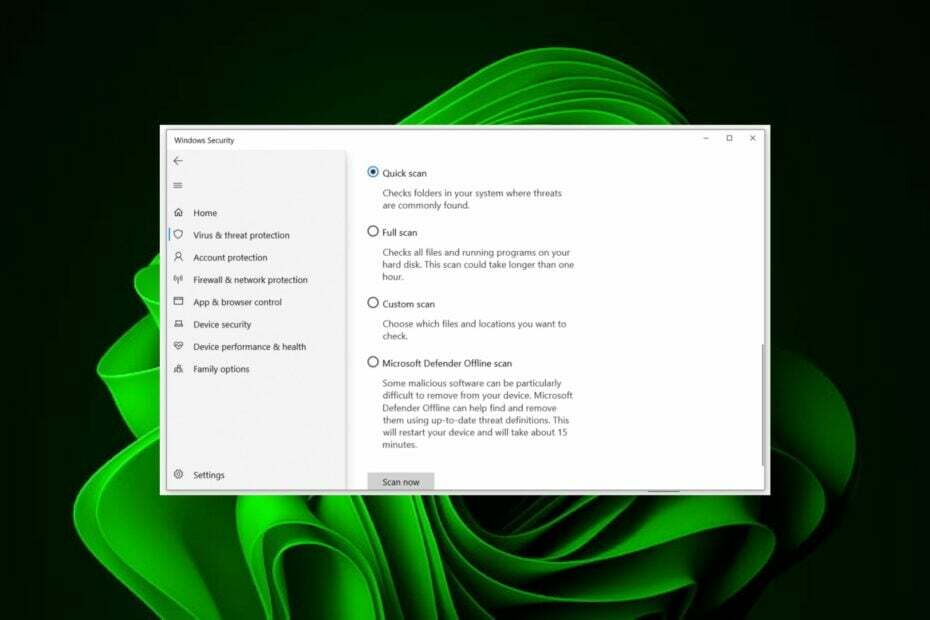

Przynajmniej jeśli jesteś nieostrożny zainstaluj kompleksowe oprogramowanie antywirusowe w Twoim komputerze. Jeśli masz już zainstalowane oprogramowanie antywirusowe, upewnij się, że jest aktualne. Zawsze możesz dokładnie sprawdzić przed otwarciem jakichkolwiek załączników do wiadomości e-mail lub stron internetowych, aby zapewnić maksymalną ochronę przed wirusami i trojanami.

Aby uzyskać bardziej proaktywne podejście do pozbycie się wirusa Zeus i inne podobne złośliwe oprogramowanie, zapoznaj się z naszym szczegółowym artykułem.

Wiedząc, co teraz robisz ze złośliwym oprogramowaniem Zeus, jakie kroki w celu zabezpieczenia Twojego urządzenia podejmiesz/podejmiesz, aby mieć pewność, że nie staniesz się ofiarą? Daj nam znać w sekcji komentarzy poniżej.