W Microsoft Exchange Server 2013, 2016 i 2019 znaleziono nową lukę. Ta nowa luka nazywa się PrivExchange i jest w rzeczywistości luką dnia zerowego.

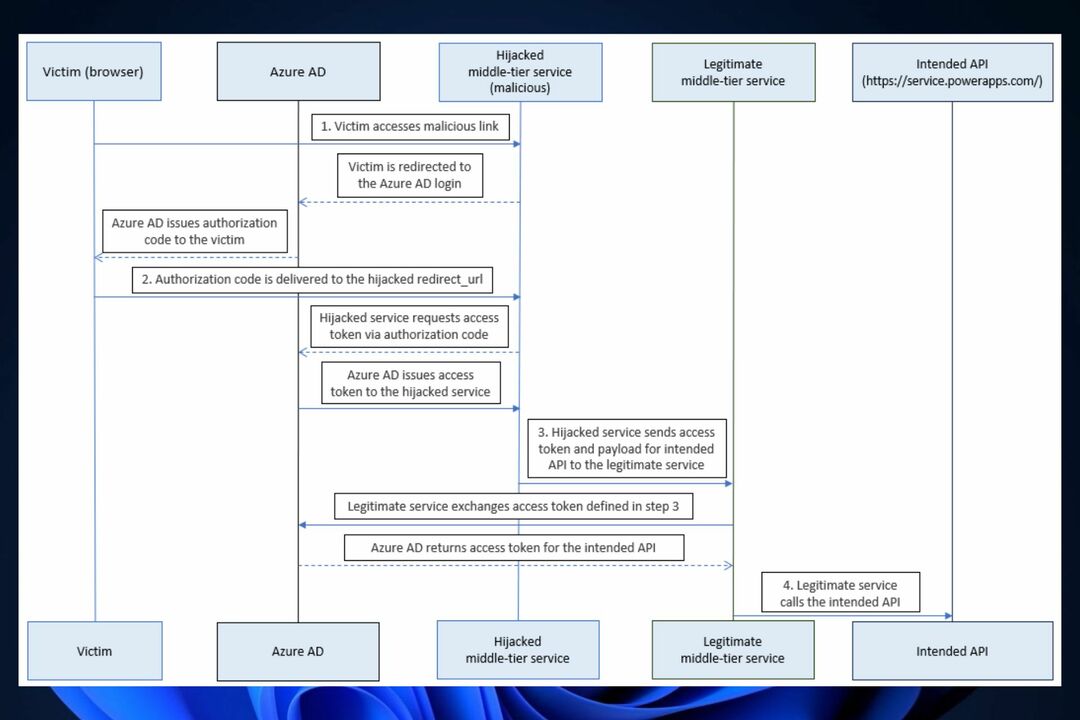

Wykorzystując tę lukę w zabezpieczeniach, atakujący może uzyskać uprawnienia administratora kontrolera domeny, korzystając z poświadczeń użytkownika skrzynki pocztowej wymiany za pomocą prostego narzędzia Pythona.

Na tę nową lukę zwrócił uwagę badacz Dirk-Jan Mollema on jego osobisty blog tydzień temu. Na swoim blogu ujawnia ważne informacje o luce zero-day PrivExchange.

Pisze, że nie jest to pojedyncza wada, ponieważ składa się z 3 komponentów, które są połączone, aby eskalować dostęp atakującego z dowolnego użytkownika ze skrzynką pocztową do administratora domeny.

Te trzy wady to:

- Serwery Exchange mają domyślnie (zbyt) wysokie uprawnienia

- Uwierzytelnianie NTLM jest podatne na ataki typu relay

- Exchange posiada funkcję, która sprawia, że uwierzytelnia się przed atakującym przy użyciu konta komputera serwera Exchange.

Według badacza, cały atak można przeprowadzić za pomocą dwóch narzędzi o nazwach privexchange .py i ntlmrelayx. Jednak ten sam atak jest nadal możliwy, jeśli atakujący

nie ma niezbędnych danych uwierzytelniających użytkownika.W takich okolicznościach zmodyfikowany httpattack.py można wykorzystać wraz z ntlmrelayx do przeprowadzenia ataku z perspektywy sieci bez żadnych poświadczeń.

Jak złagodzić luki w Microsoft Exchange Server

Firma Microsoft nie zaproponowała jeszcze żadnych poprawek, które naprawiłyby tę lukę dnia zerowego. Jednak w tym samym poście na blogu Dirk-Jan Mollema przedstawia pewne środki zaradcze, które można zastosować w celu ochrony serwera przed atakami.

Proponowane środki łagodzące to:

- Blokowanie serwerów wymiany przed nawiązaniem relacji z innymi stacjami roboczymi

- Eliminacja klucza rejestru

- Wdrażanie podpisywania SMB na serwerach Exchange

- Usuwanie niepotrzebnych uprawnień z obiektu domeny Exchange

- Włączenie rozszerzonej ochrony uwierzytelniania na punktach końcowych programu Exchange w usługach IIS, z wyłączeniem punktów końcowych programu Exchange, ponieważ spowodowałoby to uszkodzenie programu Exchange).

Dodatkowo możesz zainstalować jeden z te rozwiązania antywirusowe dla Microsoft Server 2013.

Ataki PrivExchange zostały potwierdzone na w pełni załatanych wersjach kontrolerów domeny serwerów Exchange i Windows, takich jak Exchange 2013, 2016 i 2019.

POWIĄZANE WPISY DO SPRAWDZENIA:

- 5 najlepszych programów antyspamowych dla Twojego serwera poczty Exchange

- 5 najlepszych programów do ochrony prywatności w poczcie e-mail na rok 2019