Niebezpieczna luka została odkryta przez SecureWorks na początku tego roku.

- Osoba atakująca po prostu przejmie porzucony adres URL i użyje go do uzyskania podwyższonych uprawnień.

- Lukę odkryła firma SecureWorks zajmująca się cyberbezpieczeństwem.

- Microsoft od razu się tym zajął, jednak wiele mówi o jego poziomie cyberbezpieczeństwa.

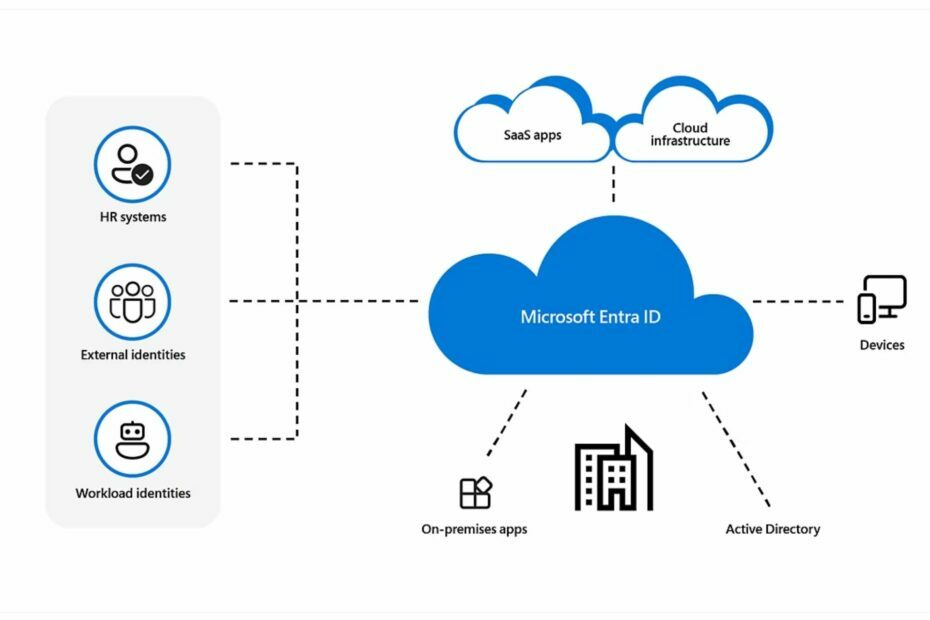

Na początku tego roku Microsoft Entra ID (znany wówczas jako Azure Active Directory) mógł zostać łatwo zhakowany i naruszony przez hakerów korzystających z porzuconych adresów URL odpowiedzi. Zespół badaczy z SecureWorks odkrył tę lukę i powiadomił firmę Microsoft.

Gigant technologiczny z Redmond szybko zaradził luce i w ciągu 24 godzin od pierwszego ogłoszenia usunął porzucony adres URL odpowiedzi z identyfikatora Microsoft Entra ID.

Teraz, prawie 6 miesięcy po tym odkryciu, stojący za nim zespół: odkryte w poście na blogu, proces leżący u podstaw infekowania porzuconych adresów URL odpowiedzi i wykorzystywania ich do podpalania identyfikatora Microsoft Entra ID, zasadniczo naruszając jego bezpieczeństwo.

Korzystając z porzuconego adresu URL, osoba atakująca może łatwo uzyskać podwyższone uprawnienia organizacji przy użyciu identyfikatora Microsoft Entra ID. Nie trzeba dodawać, że luka ta stwarzała ogromne ryzyko, a Microsoft najwyraźniej nie był tego świadomy.

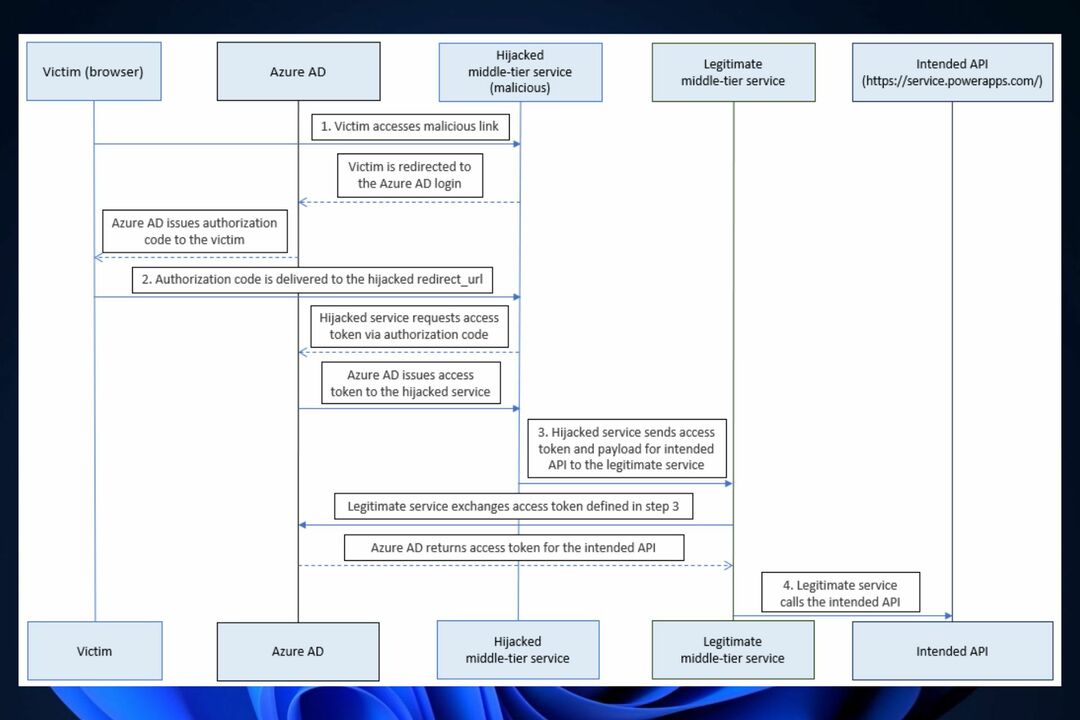

Osoba atakująca może wykorzystać ten porzucony adres URL do przekierowania kodów autoryzacyjnych do siebie, wymieniając nieuczciwie zdobyte kody autoryzacyjne na tokeny dostępu. Osoba zagrażająca może następnie wywołać interfejs API platformy Power Platform za pośrednictwem usługi warstwy środkowej i uzyskać podwyższone uprawnienia.

Bezpieczne prace

W ten sposób osoba atakująca może wykorzystać lukę w zabezpieczeniach Microsoft Entra ID

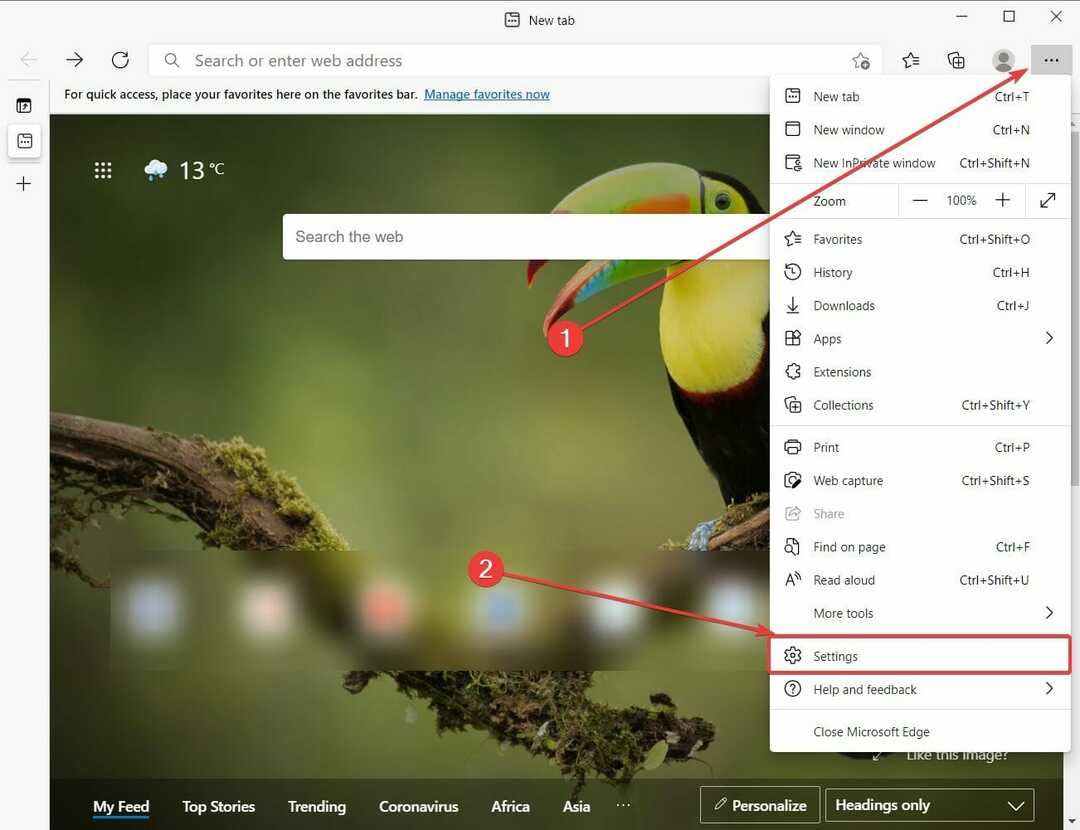

- Porzucony adres URL odpowiedzi zostanie odkryty przez osobę atakującą i przejęty za pomocą złośliwego łącza.

- Ofiara uzyskałaby wówczas dostęp do tego szkodliwego łącza. Entra ID przekieruje następnie system ofiary na adres URL odpowiedzi, który będzie zawierał także kod autoryzacyjny w adresie URL.

- Złośliwy serwer wymienia kod autoryzacyjny na token dostępu.

- Złośliwy serwer wywołuje usługę warstwy środkowej przy użyciu tokena dostępu i zamierzonego interfejsu API, a identyfikator Microsoft Entra ID może zostać naruszony.

Jednak zespół odpowiedzialny za badanie odkrył również, że osoba atakująca może po prostu wymienić kody autoryzacyjne na tokeny dostępu bez przekazywania tokenów do usługi warstwy środkowej.

Biorąc pod uwagę, jak łatwo atakujący mógł skutecznie złamać zabezpieczenia serwerów Entra ID, Microsoft szybko zaradził temu problemowi i następnego dnia opublikował aktualizację.

Ale dość interesujące jest to, że gigant technologiczny z Redmond nigdy nie zauważył tej luki. Jednakże Microsoft ma historię nieco zaniedbywania luk w zabezpieczeniach.

Na początku tego lata, firma została ostro skrytykowana przez Tenable, kolejnej prestiżowej firmy zajmującej się cyberbezpieczeństwem, za niezajęcie się kolejną niebezpieczną luką, która umożliwiałaby złośliwym podmiotom dostęp do informacji bankowych użytkowników Microsoft.

Oczywiste jest, że Microsoft musi w jakiś sposób rozbudować swój dział cyberbezpieczeństwa. Co o tym sądzisz?

![5 najlepszych darmowych programów anty-keyloggerowych na komputer z systemem Windows [lista 2020]](/f/1cddb65c49a80918c73c8c55a7b5f11a.jpg?width=300&height=460)