Dlaczego nieobsługiwana wersja systemu Windows może doprowadzić do upadku

- Koniec wsparcia to termin używany do opisania, kiedy produkt osiągnie datę końcową.

- Oznacza to, że po tej dacie sprzedawca nie będzie dostarczał żadnych nowych aktualizacji ani poprawek zabezpieczeń.

- W tym artykule badamy konsekwencje dalszego korzystania z nieobsługiwanych systemów operacyjnych Windows i przedstawiamy szerszy obraz.

Ignorancja jest jednym z głównych powodów, dla których ludzie padają ofiarą złośliwych ataków. Brak świadomości lub wystarczającej motywacji, aby chronić swoje informacje. Istnieje potrzeba zwiększenia świadomości społecznej na temat tego, na co mogą być narażeni i jak temu zapobiec.

Chociaż firma Microsoft wykonała dobrą robotę, łatając luki w każdej nowej wersji, wiele organizacji nadal korzysta ze starszych wersji systemu Windows, które osiągnęły już koniec wsparcia.

Na przykład nadal używane są systemy Windows 7, 8, 8.1 i 10. To pomimo tego, że oni osiągnęły koniec wsparcia w 2020, 2016 i 2023 roku

odpowiednio. Windows 10 jest bezpieczny, ponieważ wsparcie trwa do października 2025 r.Ze względu na szerokie zastosowanie systemy Windows znajdują się na szczycie listy luk w zabezpieczeniach. Pisząc ten artykuł, Adopcja systemu Windows 10 wynosi aż 71%. To ponad połowa udziału w rynku.

Pojedyncza wykorzystana luka może prowadzić do wielu zainfekowanych maszyn i utraty danych, co może poważnie zagrozić poszczególnym użytkownikom i całej organizacji, do której należą.

To nie musisz być ty. Możesz teraz przejąć kontrolę i zapobiec staniu się kolejną statystyką skompromitowanego systemu. W tym artykule przedstawiamy opinie ekspertów, aby rzucić więcej światła na tę kwestię.

Jakie ryzyko wiąże się z używaniem nieobsługiwanych wersji systemu Windows?

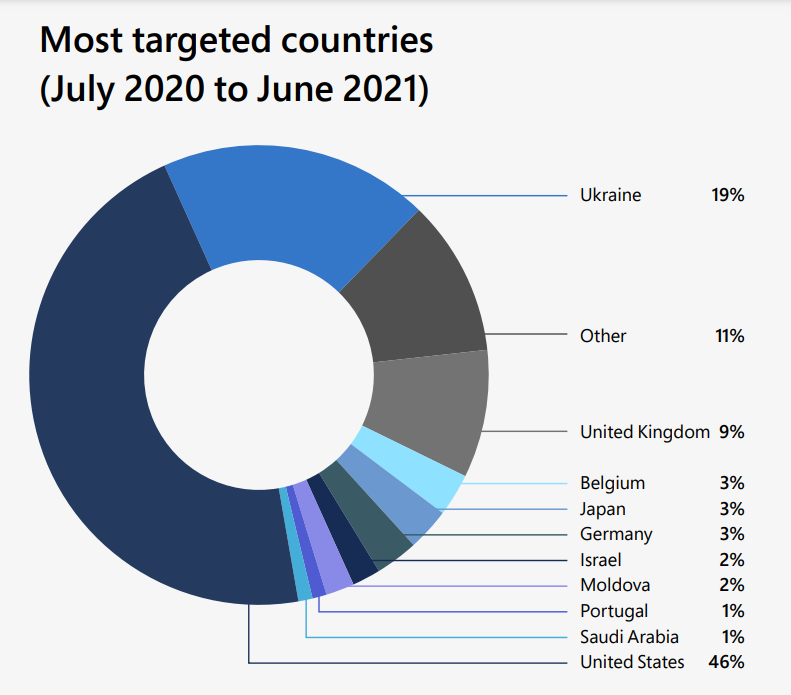

Częstotliwość i dotkliwość cyberzagrożeń wzrasta. Stają się również coraz bardziej wyrafinowane i ukierunkowane. Świadczy o tym niedawna fala ataków ransomware, które dotknęły duże organizacje i małe firmy. Przede wszystkim DEV-0586.

wszystkich działań zagrażających państwu narodowemu

W świecie komputerów i oprogramowania istnieją dwa główne typy użytkowników: ci, którzy są obeznani z technologią i ci, którzy nie są.

Dawna grupa, oni to wiedzą Windows to świetny system operacyjny. Nie jest doskonały, ale dopóki jesteś zadowolony z jego działania, twoja wersja nie ma znaczenia.

W przypadku tej drugiej grupy może być trudno zrozumieć, dlaczego ktoś miałby nie korzystać z najnowszej wersji systemu Windows.

Jeśli śledziłeś wiadomości przez ostatnie kilka lat, być może słyszałeś o kilku poważnych naruszeniach bezpieczeństwa, które dotknęły miliony ludzi na całym świecie.

Wspólną cechą tych naruszeń jest to, że wszystkie zostały spowodowane przez komputery z nieobsługiwaną wersją systemu Windows.

I chociaż hakerzy przeprowadzili niektóre z tych włamań, inne były spowodowane błędem ludzkim. Firmy nie powinny używać nieobsługiwanego systemu operacyjnego. Jest to szczególnie ważne, jeśli chcą chronić swoje dane i zapewnić bezpieczeństwo informacji klientów.

Jak powtarza ekspert Igal Flegmann, współzałożyciel i dyrektor generalny Keytos:

Edukacja w zakresie bezpieczeństwa w Twojej organizacji jest również bardzo ważna, aby użytkownicy nie klikali wiadomości e-mail wyłudzających informacje i nie zgłaszali ataków Twojemu zespołowi ds. bezpieczeństwa.

CEO w Keytos

Załóżmy, że nie jesteś zaznajomiony z powagą ryzyka związanego z uruchamianiem wersji systemu Windows, która osiągnęła już koniec wsparcia, zwłaszcza w przypadku firmy. W takim razie rozłożymy to dla Ciebie.

Zagrożenia bezpieczeństwa

Wielokrotnie powtarzano, że korzystanie z nieobsługiwanego systemu operacyjnego jest szkodliwe dla bezpieczeństwa. Ale jak poważne są zagrożenia?

Najważniejszy powód, dla którego powinieneś uaktualnić z nieobsługiwanej wersji polega na tym, że firma Microsoft nie będzie już wydawać aktualizacji zabezpieczeń dla tych wersji.

Nieobsługiwane oprogramowanie naraża poufne dane na ataki hakerów. Mogą łatwo wyszukiwać podatne na ataki systemy, które nie zostały załatane.

Według ekspertów phishing jest najczęstszym punktem wejścia. Dlatego zakładanie Windows 11 MFA znacznie ułatwi udaremnienie tych prób.

To dopiero początek. Będziesz potrzebować więcej rozwiązań zabezpieczających, tak że jeśli jedno z nich zawiedzie, Twój system będzie nadal bezpieczny. Poleganie na jednym jest samobójcze, ponieważ ryzykujesz utratę danych, jeśli zostaną naruszone.

W opinii eksperta Joe Stockera, założyciela i CEO Patriot Consulting oraz Microsoft MVP:

Żadne rozwiązanie bezpieczeństwa nie jest idealne. Ważne jest, aby mieć warstwowe podejście do bezpieczeństwa, które obejmuje połączenie kontroli technicznych i nietechnicznych.

dyrektor generalny ds Doradztwo Patriotyczne

i Microsoft MVP

I chociaż wszystkie kontrole systemowe mogą być na swoim miejscu, nie możemy sobie pozwolić na ignorowanie roli, jaką mają do odegrania użytkownicy.

Bycie na bieżąco i instalowanie oprogramowania zabezpieczającego to tylko wierzchołek góry lodowej.

Musisz także zachować czujność i mieć możliwość rozszyfrowania ataku z odległości wielu kilometrów.

W przeciwnym razie to tak, jakby mieć mocne metalowe bramy do ochrony, ale zapomina się je zamknąć.

Ale to nie jedyne zmartwienie, jeśli chodzi o przestarzałe systemy operacyjne.

Awarie systemu

Jeśli Twoja firma korzysta z nieobsługiwanego systemu operacyjnego, ryzykujesz awarię systemu w przypadku wykrycia nowej luki w zabezpieczeniach.

Może to spowodować utratę danych lub przestój w działalności biznesowej. Jeśli nie możesz szybko zaradzić tej sytuacji, instalując łaty w systemach, których dotyczy problem, nowe złośliwe oprogramowanie będzie rozprzestrzeniać się w Twojej sieci.

Według Joe Stockera:

Dbanie o łatanie urządzeń oraz korzystanie z AV i EDR zmniejszy narażenie i ryzyko uruchomienia złośliwego oprogramowania na punkcie końcowym. Windows ASR, Applocker, WDAC lub Windows 11 22H2 „Smart App Control” mogą dodatkowo zmniejszyć ryzyko złośliwego oprogramowania.

Jak widać po skutkach luki w zabezpieczeniach DEV-0586, znajduje się ona na dysku systemowym i może nadpisać główny rekord rozruchowy.

MBR jest pierwszym sektorem dysku twardego i zawiera informacje o tym, jak uruchomić i uruchomić system operacyjny. kiedy Atak oparty na MBR wystąpi, zdolność bootloadera do załadowania systemu operacyjnego zostanie naruszona, a komputer może nie uruchamiać się normalnie.

Właśnie dlatego Chris Karel, Security Operations Manager w Infinite Campus zaleca:

Miej spójne kopie zapasowe, których nie można łatwo usunąć ani zniszczyć. I regularnie je testuj, aby upewnić się, że działają i pokrywają to, czego potrzebujesz.

Menedżer, Nieskończony kampus

Problemy z wydajnością

Wydajność starszych wersji systemu Windows pogarsza się z czasem. Dzieje się tak, ponieważ nowszy sprzęt wymaga więcej zasobów z systemu operacyjnego niż starszy sprzęt.

Na przykład, jeśli ty zainstaluj nową kartę graficzną na komputerze, który obsługuje DirectX, ale nadal używasz starej wersji systemu Windows, która nie obsługuje jeszcze tych nowych interfejsów API, gry mogą działać znacznie wolniej niż w przypadku korzystania z nowszej wersji systemu Windows.

Wiele aplikacji wymaga do prawidłowego działania określonych wersji systemu Windows, więc jeśli aplikacja nie jest zgodna z bieżącą wersją, może nie działać poprawnie lub wcale. Może to powodować problemy dla użytkowników i administratorów IT, którzy muszą znaleźć obejścia tych problemów ze zgodnością.

Chris uważa, że jedynym rozwiązaniem jest:

Dbanie o łatanie i aktualizowanie systemów. Zarówno system operacyjny (Windows, Linux), jak i działające na nim oprogramowanie. (Exchange, przeglądarki internetowe, zapory ogniowe itp.) Szczególnie w przypadku wszystkiego, co ma kontakt z Internetem.

Podstawowe techniki utwardzania systemu Windows

Hartowanie odnosi się do procesu zwiększania bezpieczeństwa systemów. Jest to ważny krok w całym procesie bezpieczeństwa, ponieważ pomaga zapobiegać nieautoryzowanemu dostępowi, niezatwierdzonym modyfikacjom i innym atakom na systemy i dane.

Niektóre z technik utwardzania, które możesz zastosować, obejmują:

Konfiguracja systemu

Standardowa konfiguracja systemu często nie jest wystarczająco bezpieczna, aby stawić czoła zdeterminowanemu atakującemu. Możesz skonfigurować swój system, aby był bardziej bezpieczny, zmieniając domyślne konfiguracje, konfigurując zapory i instalując oprogramowanie antywirusowe.

Poniżej przedstawiono kilka ważnych kroków, które można wykonać w celu skonfigurowania systemu:

- Zmiana domyślnych haseł – Domyślnie wiele systemów operacyjnych ma domyślne hasło. Jeśli ktoś przejmie Twój komputer, może zalogować się do niego przy użyciu tego domyślnego hasła.

- Wyłączanie niepotrzebnych usług/aplikacji – Zmniejsza to zużycie zasobów (pamięci i procesora), poprawiając w ten sposób wydajność komputera.

- Konfigurowanie zasad systemowych – Polityki pomagają w konfiguracji systemów organizacji zgodnie z określonymi wymaganiami. Głównym celem stosowania tych zasad jest zapewnienie, że wszystkie systemy są skonfigurowane w taki sposób, że dostęp do nich mają tylko upoważnieni pracownicy.

W końcu Igal powtarza, że:

Najlepszym sposobem ochrony organizacji w świecie zerowego zaufania jest zmniejszenie powierzchni i zdjęcie odpowiedzialności za bezpieczeństwo z przeciętnego użytkownika końcowego.

Kontrola dostępu użytkownika

Kontrola dostępu użytkowników jest pierwszą linią obrony przed atakami i powinna być wdrożona, aby zapobiec nieautoryzowanemu dostępowi do systemów.

Idea stojąca za UAC jest prosta. Przed uruchomieniem aplikacji pobranej z Internetu lub otrzymanej w wiadomości e-mail system Windows pyta użytkownika, czy ta czynność powinna być dozwolona.

Oznacza to, że jeśli ktoś spróbuje zainstalować złośliwe oprogramowanie na twoim komputerze, będzie potrzebował fizycznego dostępu do twojego komputera i będzie musiał ręcznie zatwierdzać każdy etap instalacji. To znacznie utrudnia im zainfekowanie komputera bez Twojej wiedzy.

Widzieliśmy kilku użytkowników wyłączenie monitu UAC ponieważ jest inwazyjny za każdym razem, gdy próbujesz uruchomić aplikację, ale oczywiste jest, że nie pomyśleli o jego reperkusjach. Dobrą wiadomością jest to, że Microsoft poczynił postępy w zapewnieniu, że jest to coś, co możesz kontrolować.

Możesz użyć wbudowanej funkcji kontroli konta użytkownika (UAC) systemu Windows, aby zapobiec uruchamianiu złośliwego oprogramowania i innych złośliwych programów na komputerze. Jest domyślnie włączony, ale możesz dostosować jego ustawienia, aby dostosować sposób działania.

Bezpieczeństwo sieci

Bezpieczeństwo wszystkich systemów w organizacji ma ogromne znaczenie. Jednak bezpieczeństwo sieci ma kluczowe znaczenie, ponieważ zapewnia mechanizmy ochrony innych systemów przed atakami.

Ten szeroki termin obejmuje zbiór technik, procesów i technologii wykorzystywanych do zabezpieczania sieci komputerowych oraz ich systemów i urządzeń.

Bezpieczeństwo sieci ma na celu ochronę informacji przed nieautoryzowanym dostępem lub ujawnieniem. Odbywa się to za pomocą kombinacji sprzętu i oprogramowania w celu egzekwowania zasad, których muszą przestrzegać użytkownicy, administratorzy i programy w sieci.

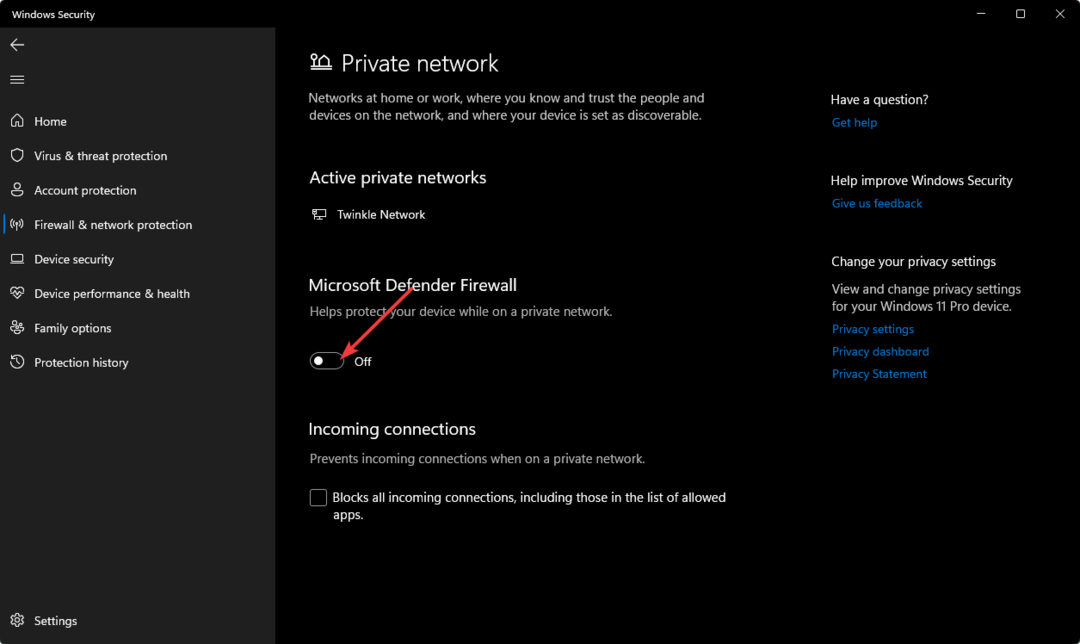

Reguły te zazwyczaj obejmują uwierzytelnianie, autoryzację, szyfrowanie i ścieżkę audytu. Aby rozpocząć, musisz zainstalować zaporę sieciową. Zapory ogniowe są jednym z najważniejszych narzędzi bezpieczeństwa sieci.

Mogą to być urządzenia programowe lub sprzętowe, które kontrolują dostęp do sieci lub komputera, zapewniając warstwę ochrony przed Internetem lub innymi niezaufanymi sieciami.

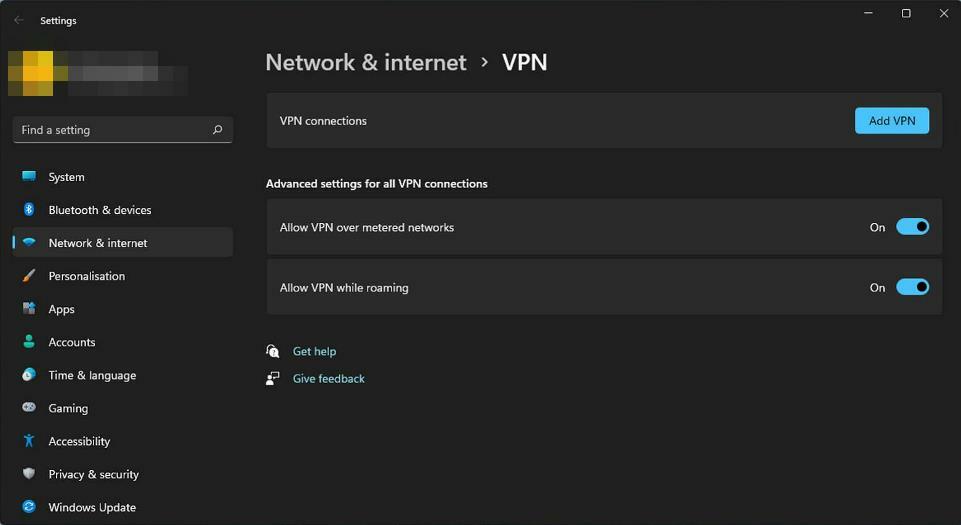

Kolejnym narzędziem, którego będziesz potrzebować, jest VPN (wirtualna sieć prywatna). To szyfrowane połączenie umożliwia bezpieczne połączenie z zewnętrznym serwerem w celu uzyskania zdalnego dostępu do sieci wewnętrznej.

Głównym powodem, dla którego sieci VPN są uważane za technikę wzmacniania systemu Windows, jest to, że mogą zapewnić dodatkowe bezpieczeństwo w połączeniu z innymi technologiami, takimi jak zapory ogniowe i systemy wykrywania włamań.

Oni używają szyfrowanie i uwierzytelnianie technik zapewniających bezpieczeństwo całego ruchu. To znacznie utrudnia atakującemu uzyskanie dostępu do systemu w celu kradzieży lub uszkodzenia informacji.

Oprócz tradycyjnych mechanizmów bezpieczeństwa sieci, obecnie pojawia się kilka nowych technologii, które wykraczają poza tradycyjne środki bezpieczeństwa sieci. Obejmują one Chmura obliczeniowa I oprogramowanie do wirtualizacji.

Twój system bezpieczeństwa sieci musi być kompleksowy, zróżnicowany i elastyczny, aby odpowiednio reagować na dynamiczne potrzeby dzisiejszych trendów technologicznych.

Utwardzanie aplikacji

Application Hardening to zestaw najlepszych praktyk, które poprawiają bezpieczeństwo Twoich aplikacji. Nie chodzi tylko o zapewnienie bezpieczeństwa systemu, ale także o bezpieczeństwo usług, które na nim działają.

Obejmuje systematyczne procesy i procedury zapewniające, że aplikacje są bezpieczne i odporne na ataki. Jest to jeden z najskuteczniejszych sposobów zmniejszania powierzchni podatności na luki w aplikacjach.

Shiva Shantar, współzałożyciel i CTO w ConnectSecure uważa, że:

Słabe hasła, przestarzałe protokoły i niezałatane systemy w połączeniu z nieprzeszkolonym personelem, który klika złośliwe łącza, są przyczyną rozprzestrzeniania się luki.

i CTO, Połącz Bezpiecznie

Innymi słowy, ekspert ds. bezpieczeństwa sugeruje, że ryzyko wykorzystania luk w zabezpieczeniach leży w kombinacji czynników.

Łatwo zrozumieć, dlaczego istnieje potrzeba wprowadzenia szeroko zakrojonej polityki bezpieczeństwa w całej organizacji.

Nie tylko decydenci muszą być zaangażowani, ale wszyscy użytkownicy muszą być edukowani w zakresie zachowania bezpieczeństwa.

Nie jest to jednak zbyt skomplikowane, jeśli zastosujesz rygorystyczny plan działania.

Oto kilka zaleceń, które organizacje mogą wdrożyć, aby wzmocnić swoje systemy Windows przed potencjalnymi zagrożeniami:

- Aktualizuj swój system z łatami.

- Zainstaluj zaporę sieciową, oprogramowanie antywirusowe i dobre rozwiązanie do tworzenia kopii zapasowych w celu ochrony Twoich danych i systemów.

- Używaj złożonych haseł i zmieniaj je regularnie, przynajmniej co 90 dni.

- Jeśli to możliwe, włącz dwuskładnikowy lub uwierzytelnianie wieloskładnikowe dla kont Microsoft i innych usług.

- Użyj menedżera haseł do generowania, przechowywania i zarządzania złożonymi hasłami.

Chociaż można zaimplementować wszystkie możliwe techniki wzmacniania systemu Windows, odzyskiwanie ma kluczowe znaczenie dla procesu bezpieczeństwa. Plan naprawczy gwarantuje, że firma może szybko i skutecznie odbudować się po naruszeniu.

Jako sieć bezpieczeństwa upewnij się, że okresowo przeprowadzasz testy tego planu, aby upewnić się, że działa on zgodnie z potrzebami.

Igal podkreśla znaczenie planu naprawczego:

Chociaż zapobieganie jest najważniejsze, posiadanie solidnego planu odzyskiwania, który jest okresowo testowany, jest również kluczowym elementem każdego planu bezpieczeństwa cybernetycznego.

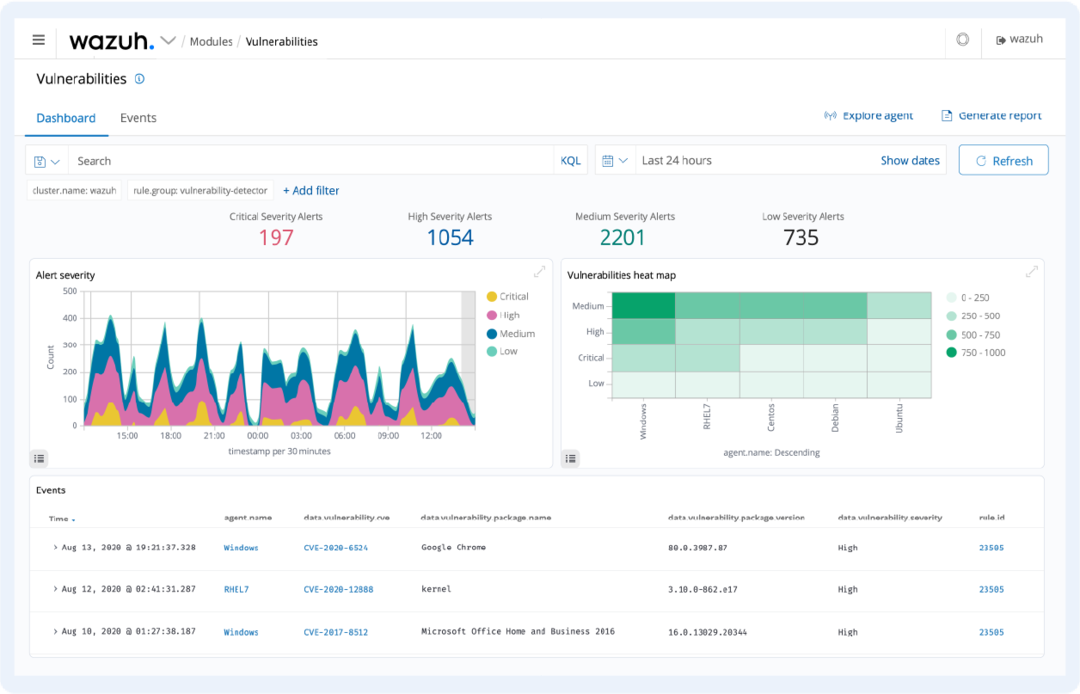

Ciągłe zarządzanie podatnościami

Ciągłe zarządzanie lukami w zabezpieczeniach to proaktywne podejście do bezpieczeństwa, które pomaga organizacjom unikać naruszeń bezpieczeństwa proaktywne monitorowanie pojawiających się zagrożeń. Celem ciągłego zarządzania lukami w zabezpieczeniach jest zapobieganie cyberatakom, zanim one wystąpią.

Luki w zabezpieczeniach mogą wystąpić w dowolnym miejscu w Twojej sieci, od zapory sieciowej po serwer WWW. Ponieważ istnieje wiele różnych rodzajów luk w zabezpieczeniach, należy również stosować różne systemy do ich wykrywania.

Krajobraz zagrożeń stale ewoluuje, podobnie jak Twoja strategia bezpieczeństwa. Nie chodzi o to, czy Twoja organizacja zostanie naruszona, ale o to, kiedy.

Podstawowe elementy programu zarządzania podatnościami obejmują:

- Identyfikacja – Gromadzenie informacji o potencjalnych zagrożeniach i słabościach systemów lub sieci organizacji, które mogą zostać wykorzystane przez te zagrożenia.

- Analiza – Badanie szczegółów technicznych dotyczących każdego zidentyfikowanego zagrożenia w celu ustalenia, czy stanowi ono realne ryzyko dla organizacji, czy nie.

- Ustalanie priorytetów – Ranking zidentyfikowanych zagrożeń według ich wagi lub prawdopodobieństwa wystąpienia. Ma to na celu przydzielenie ograniczonych zasobów do tych, które stanowią największe ryzyko dla organizacji.

- naprawa – Wdrażanie kontroli w celu wyeliminowania lub ograniczenia ryzyka stwarzanego przez zidentyfikowane słabe punkty.

Igal podnosi świadomość na temat cyberbezpieczeństwa:

Cyberbezpieczeństwo jest niestety kosztowne zarówno pod względem czasu, jak i pieniędzy. Ale jest to ważne, więc radziłbym również, aby firmy potraktowały to poważnie i zatrudniły personel skoncentrowany na bezpieczeństwie.

Skanowanie luk w zabezpieczeniach

Jest to proces, w którym sprawdzane jest bezpieczeństwo systemu lub sieci pod kątem luk lub luk w zabezpieczeniach. Skanowanie pod kątem luk w zabezpieczeniach pomaga zidentyfikować wszelkie luki w systemie i doradza, jak je naprawić.

Organizacje mogą zapewnić, że ich systemy pozostaną bezpieczne przed złośliwymi atakami, dysponując skanerem luk w zabezpieczeniach.

- Użytkownicy twierdzą, że schowek systemu Windows 11 wymaga obsługi półki

- Eksplorator plików wreszcie otrzymuje przeprojektowany pasek Strona główna i adres

- Poprawka: Windows Update mógł automatycznie zastąpić AMD

Zarządzanie poprawkami

Jest to kolejny proces, który jest ważny dla utrzymania bezpiecznego środowiska. Polega na instalowaniu łatek usuwających znane błędy i luki w aplikacjach lub systemach operacyjnych.

![Twój komputer nie będzie uprawniony do aktualizacji: jak ominąć [100% bezpieczny]](/f/55e7d87d341895c1411d720a584508cc.png)

Zapewnia, że wszystkie systemy pozostają aktualne z najnowszymi aktualizacjami technologicznymi, a wszelkie luki w zabezpieczeniach są usuwane, zanim hakerzy je wykorzystają.

Reagowania na incydenty

Odnosi się to do reagowania na cyberataki i odzyskiwania danych po cyberatakach w sieci lub systemie organizacji.

Reagowanie na incydenty jest niezbędne, ponieważ pomaga organizacjom szybko i skutecznie odzyskać siły po cyberatakach. Wszystko to odbywa się przy jednoczesnym zapobieganiu dalszym uszkodzeniom ich systemów przez hakerów, takim jak epidemie oprogramowania ransomware lub naruszenia danych, które mogą potencjalnie prowadzić do strat finansowych z powodu kradzieży danych.

Bezpieczne praktyki kodowania

Praktyki bezpiecznego kodowania to zestaw wskazówek dotyczących kodowania, które pomagają programistom pisać bezpieczniejszy kod. Należy zauważyć, że bezpieczne kodowanie nie polega na zapobieganiu wszystkim lukom w zabezpieczeniach.

Zamiast tego koncentruje się na zmniejszeniu ryzyka wprowadzenia nowych luk w zabezpieczeniach i wpływu wykorzystania luk w zabezpieczeniach.

Oto kilka sposobów, w jakie praktyki bezpiecznego kodowania mogą złagodzić luki w zabezpieczeniach systemu Windows:

- Bezpieczny przegląd kodu – Bezpieczny przegląd kodu obejmuje przegląd kodu źródłowego pod kątem potencjalnych problemów z bezpieczeństwem przed wprowadzeniem produktu do produkcji. Pomaga to zidentyfikować potencjalne problemy, zanim staną się problemem, zmniejszając w ten sposób prawdopodobieństwo przyszłych ataków na te produkty.

- Rozwój oparty na testach – Rozwój oparty na testach (TDD) to proces tworzenia oprogramowania, który zapewnia, że każda jednostka została dokładnie przetestowana przed jej udostępnieniem zintegrowane z innymi i wdrożone w środowiskach produkcyjnych, minimalizując w ten sposób błędy wynikające z późniejszych problemów z integracją gradacja.

Przestrzeganie standardów kodowania to nie tylko uczynienie kodu bardziej czytelnym dla innych; pomaga również pisać mniej błędów i spędzać mniej czasu na utrzymywaniu bazy kodu w miarę upływu czasu.

Nastroje Shivy w tej sprawie pozostają:

Bezpieczne kodowanie nie jest dobrą praktyką, ale obowiązkową.

Edukacja i świadomość w zakresie cyberbezpieczeństwa

Cyberbezpieczeństwo stało się w ostatnich latach głównym problemem wszystkich organizacji — od małych firm po duże przedsiębiorstwa.

Cyberataki stają się coraz częstsze i bardziej wyrafinowane, co sprawia, że posiadanie ich przez firmy jest ważniejsze niż kiedykolwiek dobre narzędzia bezpieczeństwa cybernetycznego w miejscu. I chociaż większość firm dostrzega tę potrzebę, wiele z nich nie wie, od czego zacząć, jeśli chodzi o jej zaspokojenie.

Kompleksowy program edukacji w zakresie cyberbezpieczeństwa może pomóc rozwiązać ten problem, dostarczając pracownikom niezbędnej wiedzy identyfikować potencjalne zagrożenia, rozumieć, w jaki sposób te zagrożenia mogą wpłynąć na nich i ich firmę, oraz wiedzieć, jak najlepiej reagować w przypadku ataku występuje.

Ten rodzaj edukacji pomaga również dostosować zachowanie pracowników do zasad firmy związanych z przestrzeganiem zasad bezpieczeństwa cybernetycznego i zarządzaniem ryzykiem.

Ponadto edukacja w zakresie cyberbezpieczeństwa pomaga obniżyć koszty związane z naruszeniami, zwiększając prawdopodobieństwo ich zidentyfikowania i powstrzymania na wczesnym etapie ich cyklu życia.

Jednym z najskuteczniejszych sposobów ograniczania ryzyka i zapobiegania incydentom związanym z bezpieczeństwem jest promowanie kultury świadomości bezpieczeństwa. Obejmuje to umożliwienie pracownikom proaktywnego identyfikowania i szybkiego zgłaszania potencjalnych zagrożeń bezpieczeństwa.

Istnieją różne sposoby osiągnięcia tego celu:

- Mechanizmy raportowania – Stworzenie dedykowanej sieci wewnętrznej do zgłaszania podejrzewanych incydentów. Powinno to być oddzielone od sieci firmowej, aby nie tworzyło pojedynczego punktu awarii dla organizacji.

- Upodmiotowienie pracowników – Przeszkol pracowników w zakresie identyfikowania podejrzanych wiadomości e-mail lub stron internetowych oraz zgłaszania ich, jeśli zauważą coś niezwykłego.

- Szkolenie z zakresu bezpieczeństwa nie może być jednorazowym wydarzeniem – Szkolenia z zakresu bezpieczeństwa muszą być regularnie powtarzane, aby ludzie byli na bieżąco z nowymi zagrożeniami i ryzykami, które pojawiają się z czasem.

Wniosek

W miarę jak coraz więcej organizacji bagatelizuje znaczenie wsparcia końcowego systemu Windows, zwiększa się ich narażenie na ryzyko związane z siecią i technologią. Zaciekłe ataki wykorzystujące funkcje bezpieczeństwa w nieobsługiwanych urządzeniach lub systemach operacyjnych stały się bardzo prawdopodobne.

Z różnych scenariuszy ryzyka jasno wynika, że jest to jedyny pewny sposób zabezpieczenia organizacji przed rozwojem cyfrowym ryzykiem jest migracja ze starszego systemu operacyjnego Windows, krytycznych aplikacji i systemów do obsługiwanych rozwiązań firmy Microsoft teraz, a nie teraz później.

Jedno jest pewne. Jeśli prowadzisz firmę, musisz zwracać uwagę na zachodzące obecnie zmiany w zakresie przetwarzania danych i bezpieczeństwa. Omówiliśmy, jak to zrobić aktualizacja systemu operacyjnego może stwarzać ukryte zagrożenia oraz znaczne koszty zaniechania aktualizacji.

Reszta zależy od Ciebie, aby upewnić się, że je wdrożysz. Jeśli chodzi o korzystanie z nieobsługiwanego systemu operacyjnego, najlepszym rozwiązaniem jest wyłączenie ich z sieci. Jeśli ich użycie jest absolutnie konieczne, upewnij się, że są bezpiecznie schowane przed zagrożeniami internetowymi.

To było całkiem sporo, ale mamy nadzieję, że była to wnikliwa sesja i teraz rozumiesz konsekwencje stagnacji w nieobsługiwanych wersjach systemu Windows.

Czy Twoja organizacja jest na bieżąco z systemem operacyjnym? Jakie kroki omówiłeś w tym artykule, które mogą skierować Cię we właściwym kierunku zabezpieczania systemów? Daj nam znać w sekcji komentarzy.