Zapoznaj się z najlepszymi praktykami ochrony usługi Active Directory

- Ataki typu ransomware na Active Directory organizacji zapewnią swobodny dostęp do wszystkich zasobów firmy.

- Administratorzy powinni dysponować odpowiednim planem wykrywania oprogramowania ransomware i zapobiegania takim sytuacjom.

- Tutaj pokazaliśmy niektóre z najlepszych sposobów ochrony Active Directory przed atakami ransomware.

- Bezpieczeństwo zdalnego i lokalnego dostępu dzięki 2FA

- Raporty z działań samoobsługi haseł użytkowników

- Natychmiastowe alerty dotyczące resetowania hasła dla użytkowników

- Dostęp do portalu resetowania hasła/odblokowywania konta z urządzeń mobilnych użytkowników

Uzyskaj teraz najlepsze narzędzie do zarządzania hasłami dla swojej firmy.

Ataki ransomware rosną z dnia na dzień, ponieważ świat przeniósł się do Internetu. Naraża to organizacje na duży stres, ponieważ wszystko, co dla nich ważne, jest dostępne w sieci, do której można łatwo uzyskać dostęp w przypadku braku niezbędnych środków.

W tym przewodniku pokażemy, jak to zrobić chronić Active Directory przed atakami ransomware. Ten przewodnik pomoże Ci zastosować środki i zabezpieczyć AD przed rosnącymi atakami ransomware. Ochrona usługi Active Directory jest ważna, ponieważ intruz może przejąć prawa własności do sieci i przejąć wszystko, co ważne.

Dlaczego ataki ransomware na Active Directory są coraz częstsze?

Mówiąc prościej, dostęp do Active Directory jest bramą do wszystkiego w sieci. Obejmuje to ważne pliki, aplikacje i usługi.

Może również pozwolić użytkownikowi na zarządzanie siecią, zarządzanie grupami, uwierzytelnianie uprawnień, nadawanie lub odmawianie uprawnień oraz zabezpieczanie użytkowników w sieci domeny.

Cyberprzestępcy rozumieją znaczenie Active Directory z kilku wyżej wymienionych powodów, atakując w ten sposób Active Directory.

Czy usługa Active Directory jest szyfrowana przez oprogramowanie ransomware?

Nie. Ransomware nie szyfruje Active Directory. Jednak używa go jako bramy do szyfrowania połączonych hostów i połączonych domen systemów. Możesz sobie wyobrazić stratę, jeśli na organizację przytrafi się atak ransomware.

Ich głównym celem jest uzyskanie dostępu administratora do wszystkiego na kontrolerze domeny. Będą właścicielami sieci i uzyskają dostęp do wszystkich aplikacji i usług w niej. Jeśli nie zostaną zastosowane niezbędne środki ostrożności lub narzędzia, odzyskanie danych po ataku ransomware staje się dość trudne.

Jak mogę chronić usługę Active Directory przed oprogramowaniem ransomware?

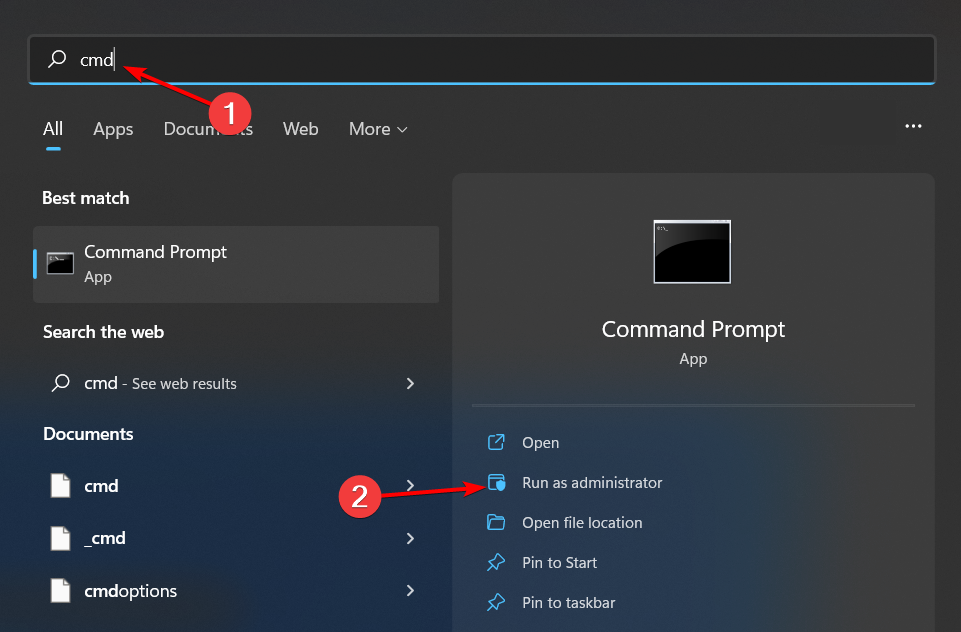

- Ściągnij i zainstaluj ManageEngine ADSelfService Plus.

- Początek narzędzie.

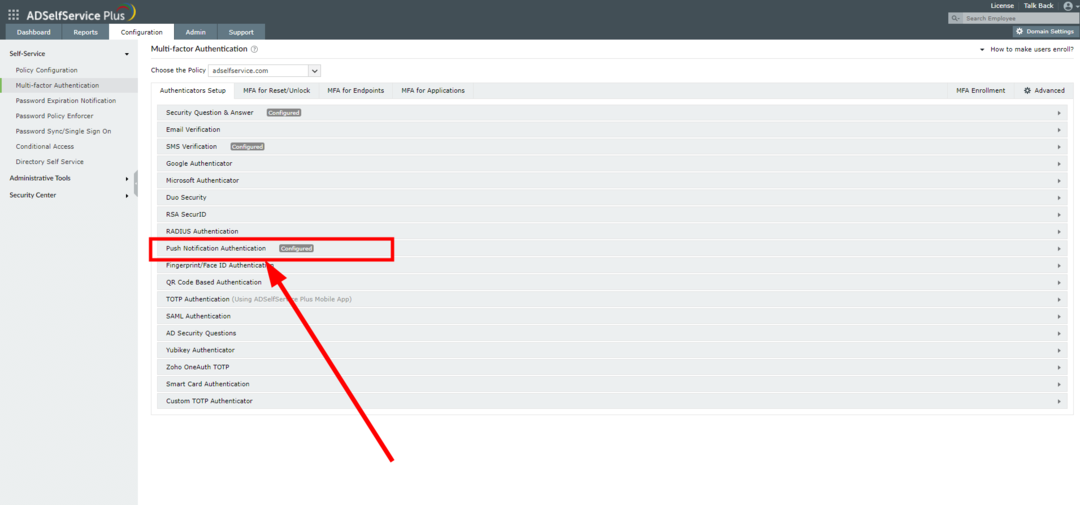

- Kliknij na Konfiguracja zakładka u góry.

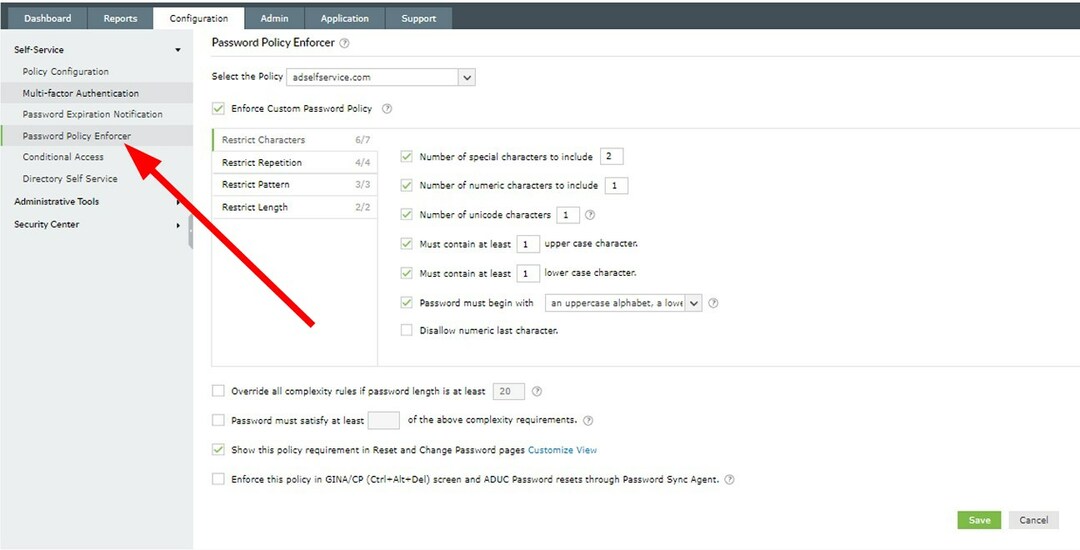

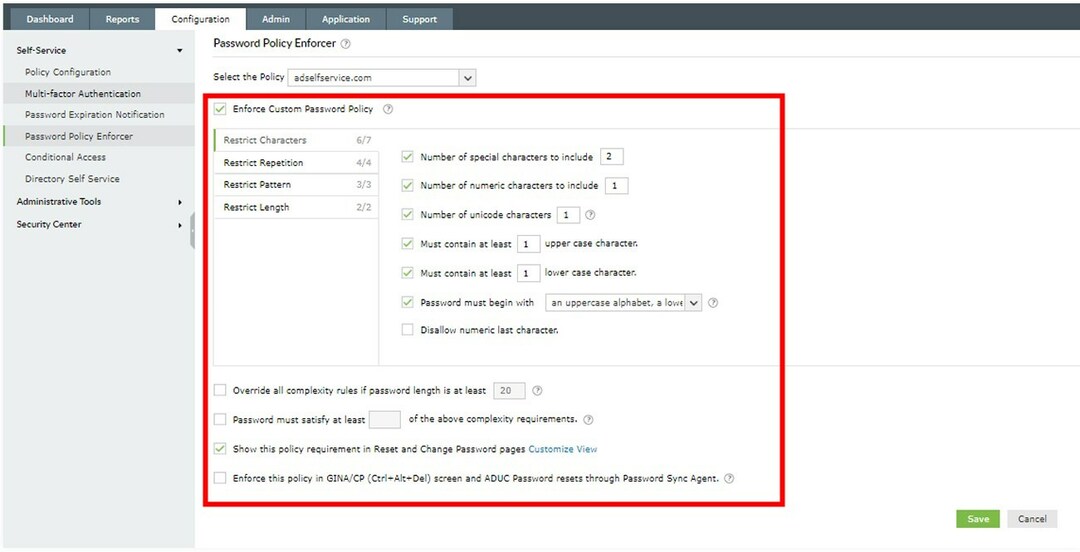

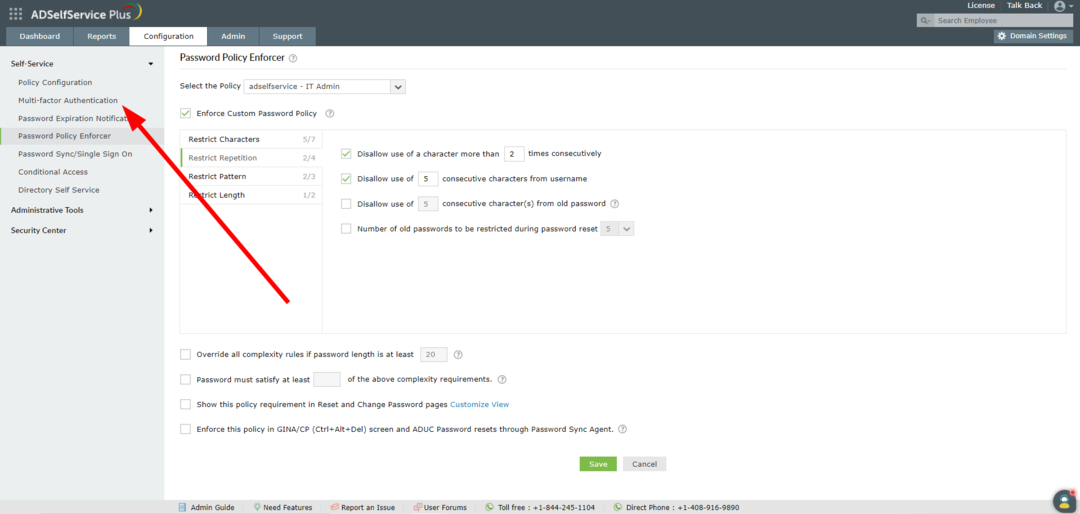

- Wybierać Egzekwowanie polityki haseł z lewego panelu.

- Wybierz najlepsze i skomplikowana polityka haseł dla Active Directory.

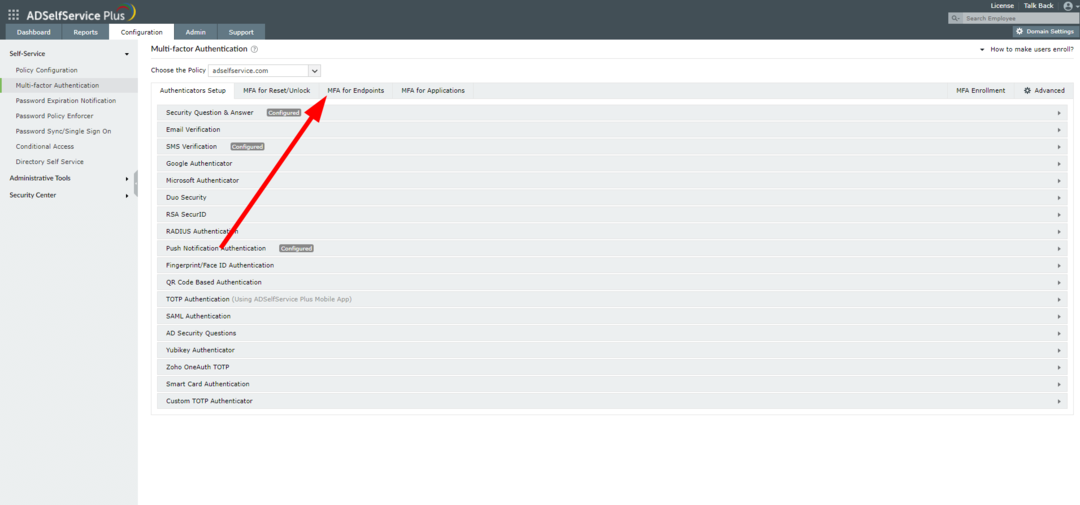

- Kliknij na Uwierzytelnianie wieloskładnikowe opcja w lewym okienku.

- Tutaj możesz ustawić uwierzytelnianie wieloskładnikowe lub MFA dla AD za pomocą narzędzia innej firmy, takiego jak Google Authenticator lub Microsoft Authenticator, i zastosuj inne zasady.

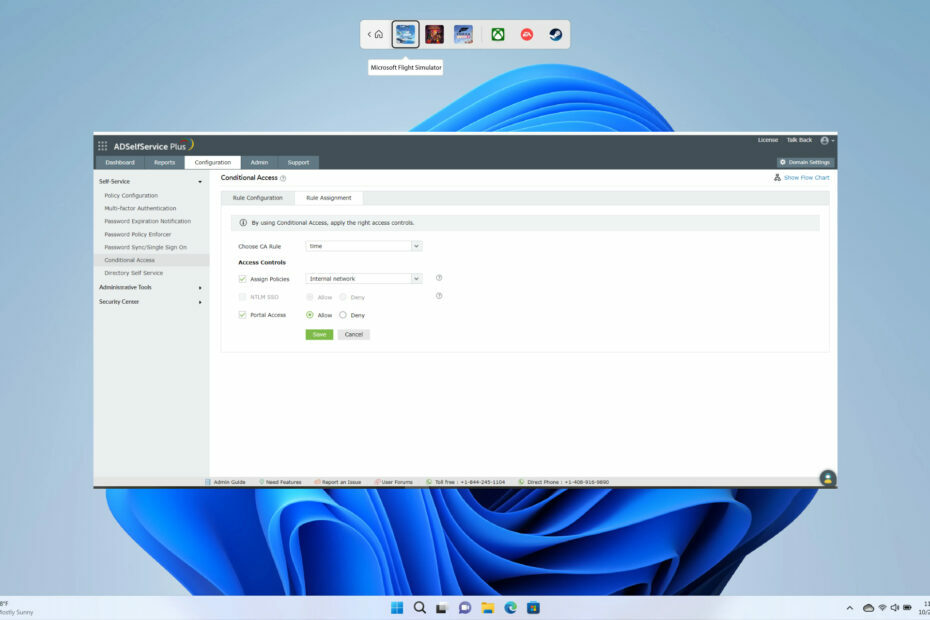

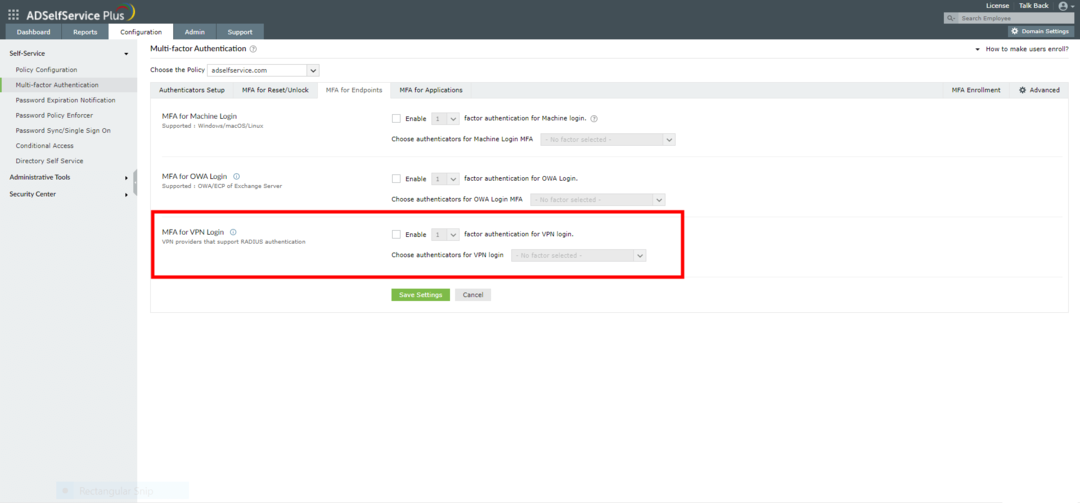

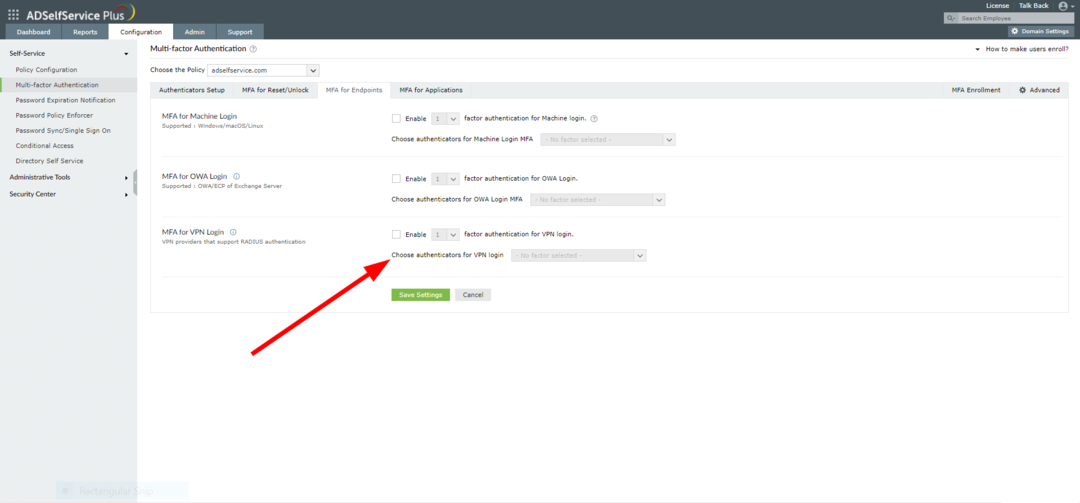

- Kliknij na Punkty końcowe usługi MFA patka.

- Dla Logowanie MFA dla VPN, wybierać Włączać.

- od Wybierz uwierzytelnianie dla logowania VPN menu rozwijane, wybierz odpowiednia opcja.

- Idź do Konfiguracja uwierzytelniaczy patka.

- Kliknij Uwierzytelnianie powiadomień push.

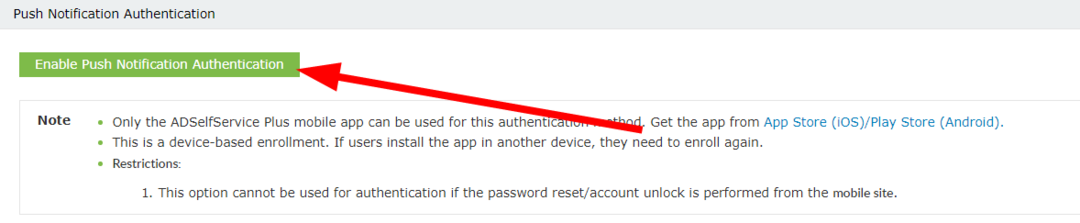

- Kliknij Włącz uwierzytelnianie powiadomień push przycisk.

Oto niektóre z najlepszych środków, jakie można podjąć, aby chronić Active Directory przed atakami ransomware. Istnieje jednak specjalne narzędzie o nazwie ManageEngine ADSelf Service Plus które mogą pomóc we wszystkich powyższych i więcej, aby pomóc wzmocnić bezpieczeństwo AD.

Zapewnia uwierzytelnianie wieloskładnikowe dla różnych systemów operacyjnych, aplikacji w chmurze i sieci VPN, zapewnia warunkowe dostęp, samoobsługowe resetowanie hasła, powiadomienia o wygaśnięciu hasła, egzekwowanie polityki haseł i wiele innych więcej.

ManageEngine AdSelfService Plus

Dobrze wyposażone i samoobsługowe narzędzie do zarządzania hasłami.

2. Zastosuj silne niestandardowe zasady haseł

Należy upewnić się, że obowiązują silne zasady dotyczące haseł. Obejmuje to ustawianie długich i złożonych haseł, niedopuszczanie słów ze słownika jako haseł oraz unikanie haseł już przejętych.

Hasła powinny składać się z kombinacji znaków, tekstu i cyfr. Powinieneś również zastosować zasady dotyczące haseł, takie jak użycie co najmniej jednej wielkiej litery itp.

3. Użyj uwierzytelniania wieloskładnikowego

Porada eksperta:

SPONSOROWANE

Niektóre problemy z komputerem są trudne do rozwiązania, zwłaszcza jeśli chodzi o uszkodzone repozytoria lub brakujące pliki systemu Windows. Jeśli masz problemy z naprawieniem błędu, Twój system może być częściowo uszkodzony.

Zalecamy zainstalowanie Restoro, narzędzia, które przeskanuje Twoją maszynę i zidentyfikuje usterkę.

Kliknij tutaj pobrać i rozpocząć naprawę.

W dzisiejszych czasach uwierzytelnianie dwuskładnikowe (2FA) lub uwierzytelnianie wieloskładnikowe to konieczność. Dodaje dodatkową warstwę zabezpieczeń do procesu uzyskiwania dostępu do usługi Active Directory.

Możesz użyć narzędzia pojedynczego logowania, które zapewnia lepszy sposób zapewniania dostępu użytkownikom w Twojej sieci, bez martwienia się o ustawianie wielu haseł. Może również pozwolić na ustawienie uwierzytelniania wieloskładnikowego i zastosowanie innych środków bezpieczeństwa.

Jeśli nie wiesz, którego narzędzia do pojedynczego logowania użyć, nie martw się. Ponieważ mamy dedykowany przewodnik, który zawiera m.in lista 5 najlepszych narzędzi SSO możesz użyć w swojej organizacji.

- 6 sposobów naprawy błędu aktualizacji pakietu Office 30015-26

- Ustaw przezroczyste tło obrazu w programie PowerPoint [2 sposoby]

- Błąd 0x0000142: Jak to naprawić w 5 prostych krokach

- Jak wypróbować funkcję Workspace w przeglądarce Microsoft Edge

4. Zapewnij dostęp tylko przez VPN z MFA

Jednym z najlepszych sposobów ochrony Active Directory przed atakami ransomware jest kierowanie dostępu AD przez VPN. A także ustaw VPN z MFA (Multi-Factor Authentication).

5. Zmniejsz liczbę kont uprzywilejowanych

Konta uprzywilejowane to te, które mają dostęp do największej liczby usług i aplikacji w sieci. Ataki ransomware są skuteczne i są bardziej rozpowszechnione, gdy takie uprzywilejowane konta zostaną naruszone.

Aby uniknąć tego problemu, administratorzy sieci powinni regularnie sprawdzać konta użytkowników i zmniejszać liczbę kont uprzywilejowanych w usłudze Active Directory.

6. Sprawdź każde konto w Active Directory

Aby utrzymać najlepszą kondycję usługi Active Directory, należy zapewnić regularne monitorowanie wszystkich działań na koncie, uprawnień i uprawnień. Należy usunąć konta administratora, które nie są już potrzebne.

7. Twórz alerty lub powiadomienia dotyczące ataków ransomware

Ustaw alerty lub powiadomienia w przypadku wykrycia przez sieć nieautoryzowanego dostępu lub ataków ransomware. Administratorzy mogą otrzymywać powiadomienia e-mailem, aby mogli wykryć i zneutralizować atak od samego początku.

To wszystko od nas w tym przewodniku. Mamy przewodnik, który poprowadzi Cię, jak możesz to sprawdzić Uprawnienia NTFS za pomocą 2 metod.

Możesz również zapoznać się z naszym przewodnikiem, jak znaleźć źródło blokad kont Active Directory. Mamy też poradnik, co to jest i jak ustawić zasady haseł domeny.

Zachęcamy do podzielenia się z nami swoimi przemyśleniami na temat innych środków, które należy podjąć w celu ochrony usługi Active Directory przed oprogramowaniem ransomware.

Nadal masz problemy? Napraw je za pomocą tego narzędzia:

SPONSOROWANE

Jeśli powyższe porady nie rozwiązały problemu, na komputerze mogą wystąpić głębsze problemy z systemem Windows. Polecamy pobierając to narzędzie do naprawy komputera (ocenione jako „Świetne” na TrustPilot.com), aby łatwo sobie z nimi poradzić. Po instalacji wystarczy kliknąć Rozpocznij skanowanie przycisk, a następnie naciśnij Naprawić wszystko.