- Użytkownicy Office 365 ponownie są celem złośliwych stron trzecich w kampaniach phishingowych.

- Microsoft odkrył jedną taką kampanię, która trwa od września 2021 roku.

- Tym razem cyberprzestępcy korzystają z funkcji uwierzytelniania wieloskładnikowego.

Od jakiegoś czasu nie poruszyliśmy tematu złośliwego oprogramowania i cyberataków, więc wrócimy na konia i dmuchniemy w gwizdek.

Być może jeszcze o tym nie wiesz, ale najlepsi badacze i inżynierowie ds. bezpieczeństwa w firmie Microsoft faktycznie się potknęli po masowym ataku phishingowym, którego celem od września 2021 r. było ponad 10 000 organizacji.

Rozmawialiśmy o podobnym kampania phishingowa skierowana na Office 365 użytkownicy również pod koniec ubiegłego roku, znak, że atakujący po prostu nie ustąpią.

Tak, to wiele celów, a my zaraz omówimy tę sprawę i powiemy dokładnie, na co należy zwrócić uwagę podczas korzystania z pakietu Office.

Eksperci Microsoft zdejmują osłony nowej kampanii phishingowej

Cyberprzestępcy zaangażowani w ten schemat wykorzystywali strony phishingowe typu adversary-in-the-middle (AiTM), aby ułatwić kradzież haseł i powiązanych danych sesji.

W rezultacie umożliwiło to złośliwym stronom trzecim ominięcie zabezpieczeń uwierzytelniania wieloskładnikowego, aby uzyskiwać dostęp do skrzynek e-mail użytkowników i przeprowadzać kolejne ataki, korzystając z kampanii włamywania się do firmowej poczty e-mail przeciwko innym cele.

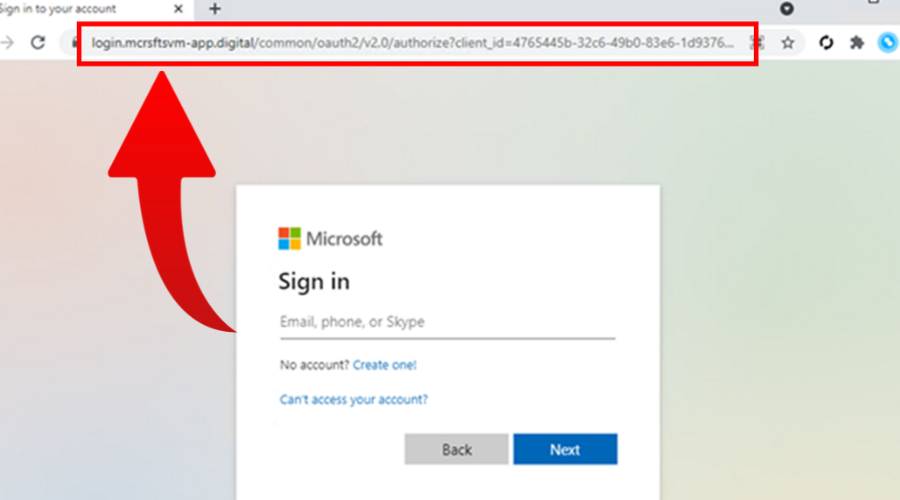

Wspomniany powyżej główny cyberatak skierowany był na użytkowników Office 365 i sfałszował stronę uwierzytelniania online Office przy użyciu serwerów proxy.

Hakerzy wykorzystywali wiadomości e-mail z załącznikami w postaci plików HTML, które zostały wysłane do wielu odbiorców w organizacji, w których odbiorcy zostali poinformowani, że mają wiadomość głosową.

Stamtąd kliknięcie, aby wyświetlić dołączony załącznik, otworzy plik HTML w domyślnej przeglądarce użytkownika, informując konkretnego użytkownika, że wiadomość głosowa jest pobierana.

Nic bardziej mylnego, ponieważ ofiara została w rzeczywistości przekierowana na stronę przekierowującą, z której złośliwe oprogramowanie mogło się zatrzasnąć.

Ta witryna phishingowa wyglądała dokładnie jak witryna uwierzytelniająca Microsoft, z wyjątkiem adresu internetowego.

Następnym krokiem było przekierowanie ofiar na główną stronę Urzędu po pomyślnym wprowadzeniu swoich danych uwierzytelniających i ukończeniu drugiego etapu weryfikacji.

Po wykonaniu tej czynności atakujący przechwyciłby już dane, a tym samym wszystkie potrzebne mu informacje, w tym plik cookie sesji.

Nie trzeba dodawać, że po tym złośliwe strony trzecie mają katastrofalne opcje, takie jak kradzież tożsamości, oszustwa płatnicze i inne.

Eksperci firmy Microsoft twierdzą, że osoby atakujące wykorzystały swój dostęp do znalezienia wiadomości e-mail i załączników do plików związanych z finansami. podczas gdy oryginalna wiadomość phishingowa wysłana do użytkownika została usunięta w celu usunięcia śladów ataku phishingowego.

Udostępnienie cyberprzestępcom szczegółów Twojego konta Microsoft oznacza, że mają oni nieautoryzowany dostęp do Twoich poufnych danych, takich jak informacje kontaktowe, kalendarze, wiadomości e-mail i inne.

Najlepszym sposobem ochrony przed takimi atakami jest zawsze podwójne sprawdzanie źródła wszelkich wiadomości e-mail, a nie klikanie losowych rzeczy w Internecie i nie pobieranie z podejrzanych źródeł.

Zapamiętaj je, ponieważ te proste środki ostrożności mogą po prostu uratować Twoje dane, organizację, ciężko zarobione środki lub wszystkie naraz.

Czy otrzymałeś również tak podejrzaną wiadomość e-mail od atakujących podszywających się pod Microsoft? Podziel się z nami swoim doświadczeniem w sekcji komentarzy poniżej.