- Jeśli urządzenie zostało zainfekowane ransomware REvil, automatyczne logowanie do trybu awaryjnego zapewnia ponowne uruchomienie.

- Dzięki najnowszym zmianom zaimplementowanym w złośliwym kodzie użytkownik nie musi podejmować żadnych działań.

- Najlepszą ochroną przed tego typu atakiem ransomware pozostaje niezawodny program antywirusowy.

- Raporty pokazują, że większość narzędzi antywirusowych może wykryć ataki ransomware REvil nawet po wprowadzeniu modyfikacji.

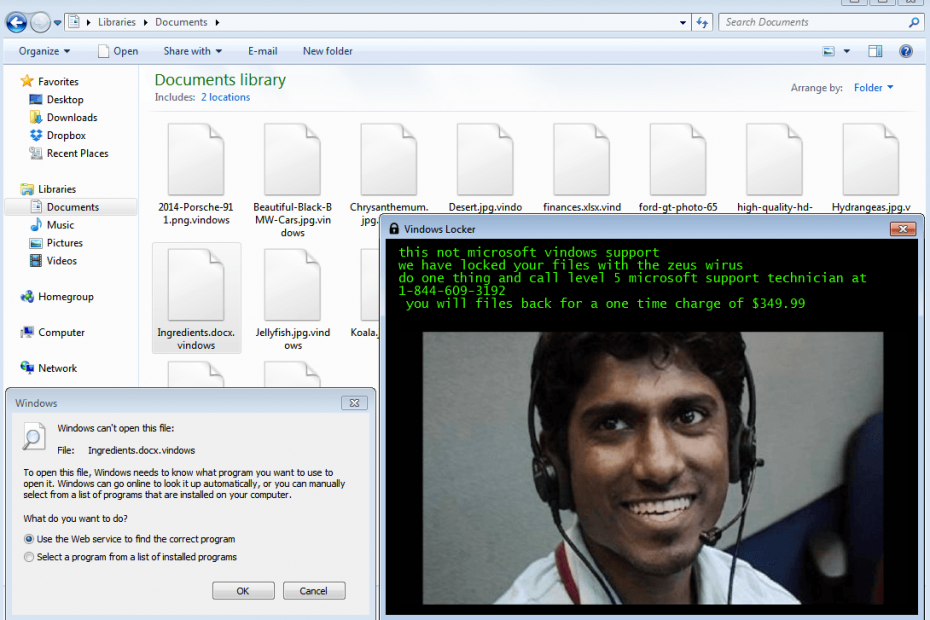

Ostatnie badania bezpieczeństwa ujawniły, że REvil/Sodinokibi ransomware udoskonalił swoje taktyki ataków, aby zapewnić dostęp do systemów operacyjnych ofiar.

Zastosowane zmiany modyfikują hasło logowania do systemu użytkownika i wymuszają ponowne uruchomienie systemu tylko po to, aby złośliwe oprogramowanie mogło zaszyfrować pliki. Może to dotyczyć zarówno starszych, jak i nowszych systemów operacyjnych Windows.

Wyniki badań zostały opublikowane przez badacza R3MRUN na jego Konto Twitter.

Jak działa ransomware REvil, aby wymusić logowanie w trybie awaryjnym?

Przed zmianą oprogramowanie ransomware używało argumentu wiersza poleceń -smode do ponownego uruchomienia urządzenia w Tryb bezpieczeństwa, ale wymagało to od użytkownika ręcznego dostępu do tego środowiska.

Jest to podstępna i nowa metoda cyberataku, biorąc pod uwagę, że tryb awaryjny ma być… bezpieczny, a nawet zalecany jako bezpieczne środowisko do czyszczenia złośliwego oprogramowania w przypadku uszkodzenia systemu.

Co więcej, w trybie awaryjnym procesy nie są przerywane przez oprogramowanie zabezpieczające lub serwery.

Aby uniknąć wzbudzania podejrzeń, kod ransomware został dogodnie zmodyfikowany. Teraz wraz z argumentem -smode oprogramowanie ransomware zmienia również hasło użytkownika na DTrump4ever, pokażą się komunikaty.

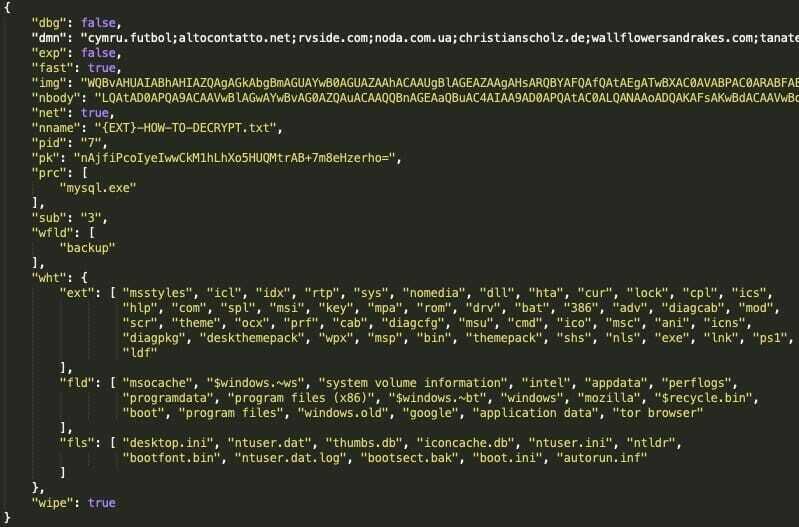

W rezultacie złośliwy plik zmodyfikował niektóre wpisy rejestru, a system Windows automatycznie uruchomi się ponownie z nowymi danymi uwierzytelniającymi.

Uważa się, że użyty kod jest następujący:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Automatyczne logowanie administratora = 1

DefaultUserName=[nazwa_konta]

DefaultPassword=DTrump4ever

Badacz wskazał również dwa źródła VirusTotal zi bez zmodyfikowanej próbki ataku. Najpewniejszym sposobem ochrony systemu przed taką próbą pozostaje niezawodny program antywirusowy.

⇒ Pobierz ESET Internet Security

ESET był jednym z 70 narzędzi bezpieczeństwa, które zostały przetestowane w celu wykrycia ransomware REvil (zmodyfikowanego lub nie); Wykryło to 59 rozwiązań.

Dlatego upewnij się, że zainstalowałeś niezawodny program antywirusowy i włącz ochronę swojego systemu w czasie rzeczywistym. Jak zawsze radzimy również unikać podejrzanych witryn internetowych lub źródeł.