- Dette er en alvorlig melding og bør behandles som sådan av alle Microsoft-klienter.

- Redmond-selskapet utsteder en reell advarsel angående SEABORGIUM-phishing.

- Ondsinnede tredjeparter kan infiltrere systemet ditt ved å bruke oppdiktede OneDrive-e-poster.

Akkurat når du trodde det siste Patch tirsdag sikkerhetsoppdateringer dekket stort sett alle hull i Microsofts forsvarsnett, bringer teknologigiganten mer foruroligende nyheter.

Redmond-selskapets Threat Intelligence Center, eller MSTIC, har sendt ut en alvorlig advarsel om en phishing-kampanje kalt SEABORGIUM.

Dette er ikke en nyhet for sikkerhetseksperter, siden denne ordningen har eksistert siden i utgangspunktet 2017, Microsoft gjorde en viktig blogg innlegg angående SEABORGIUM.

Vi er i ferd med å vise deg hvordan det fungerer ved å se på noen omfattende veiledninger som kan hjelpe potensielle ofre å unngå det.

Hvordan fungerer SEABORGIUM phishing-ordningen?

Vi vet at du nå sannsynligvis lurer på hva som gjør denne phishing-kampanjen så farlig for Microsoft-brukere.

Vel, du bør vite at det faktisk er måten ondsinnede tredjeparter starter angrepet på. For det første har de blitt sett til å utføre rekognosering eller grundig observasjon av potensielle ofre ved å bruke uredelige profiler på sosiale medier.

Som et resultat blir det også opprettet mange e-postadresser for å etterligne ekte IDer til autentiske personer for å kontakte de valgte målene.

Ikke bare det, men de potensielt skadelige e-postene kan også komme fra såkalte viktige sikkerhetsfirmaer, som tilbyr å utdanne brukere om cybersikkerhet.

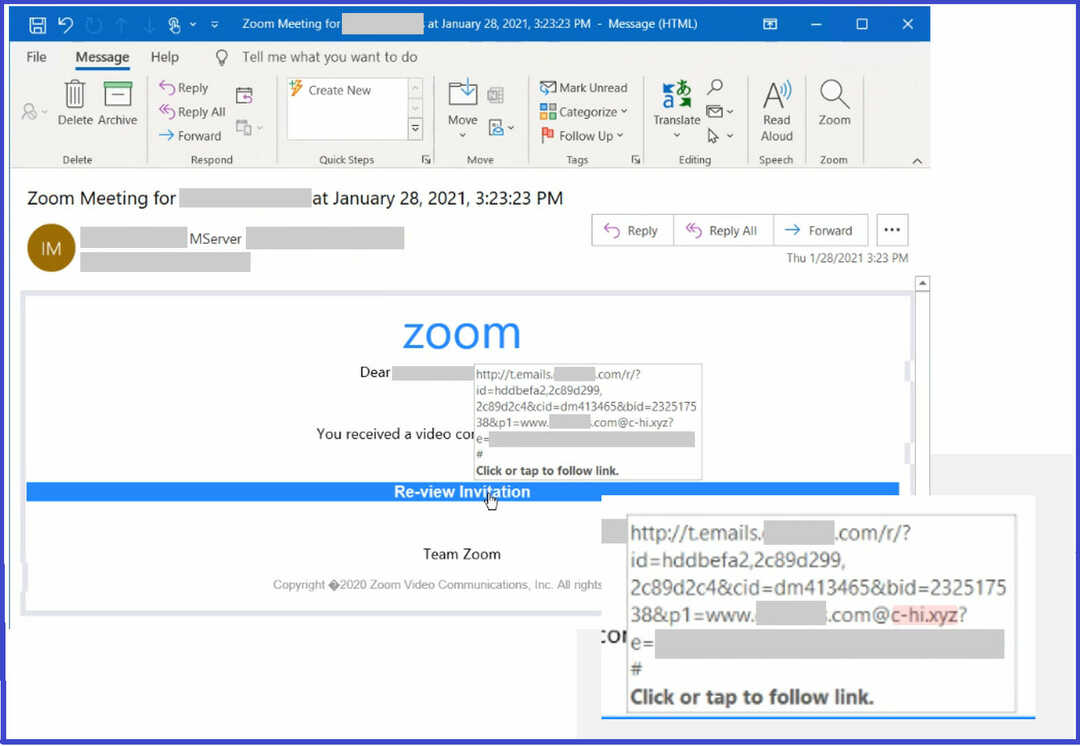

Microsoft spesifiserte også at SEABORGIUM-hackerne leverer ondsinnede URL-er direkte i en e-post eller via vedlegg, og etterligner ofte vertstjenester som Microsofts egen OneDrive.

Videre skisserte teknologigiganten også bruken av EvilGinx phishing-settet i dette tilfellet som ble brukt til å stjele legitimasjonen til ofrene.

Som selskapet sa, i det enkleste tilfellet legger SEABORGIUM direkte til en URL til brødteksten i phishing-e-posten deres.

Men fra tid til annen bruker ondsinnede tredjeparter URL-forkortere og åpne omdirigeringer for å skjule URL-en deres fra mål- og innebygde beskyttelsesplattformer.

E-posten varierer mellom falsk personlig korrespondanse med hyperlenket tekst og falske fildelings-e-poster som imiterer en rekke plattformer.

SEABORGIUM-kampanjen har blitt observert å bruke stjålet legitimasjon og logge direkte på offerets e-postkontoer.

Derfor, basert på erfaringen fra cybersikkerhetseksperter som reagerer på inntrenging fra denne aktøren på vegne av våre kunder, bekreftet selskapet at følgende aktiviteter er vanlige:

- Eksfiltrering av etterretningsdata: SEABORGIUM har blitt observert eksfiltrerende e-poster og vedlegg fra innboksen til ofrene.

- Oppsett av vedvarende datainnsamling: I begrensede tilfeller har SEABORGIUM blitt observert ved å sette opp videresendingsregler fra offerets innbokser til aktørkontrollerte dead drop-kontoer der aktøren har langsiktig tilgang til innsamlet data. Ved mer enn én anledning har vi observert at aktørene var i stand til å få tilgang til e-postlistedata for sensitive grupper, som f.eks. besøkes av tidligere etterretningstjenestemenn, og opprettholde en samling av informasjon fra e-postlisten for oppfølgingsmålretting og eksfiltrering.

- Tilgang til personer av interesse: Det har vært flere tilfeller der SEABORGIUM har blitt observert ved å bruke deres etterligningskontoer for å lette dialogen med spesifikke personer av interesse, og som et resultat ble de inkludert i samtaler, noen ganger ubevisst, som involverte flere parter. Arten av samtalene identifisert under undersøkelser av Microsoft viser at potensielt sensitiv informasjon deles som kan gi etterretningsverdi.

Hva kan jeg gjøre for å beskytte meg mot SEABORGIUM?

Alle de ovennevnte teknikkene som Microsoft sa blir brukt av hackerne kan faktisk reduseres ved å ta i bruk sikkerhetshensynene nedenfor:

- Sjekk innstillingene for Office 365-e-postfiltrering for å sikre at du blokkerer forfalskede e-poster, spam og e-poster med skadelig programvare.

- Konfigurer Office 365 for å deaktivere automatisk videresending av e-post.

- Bruk de inkluderte indikatorene for kompromiss for å undersøke om de finnes i miljøet ditt og vurdere for potensiell inntrenging.

- Gjennomgå all autentiseringsaktivitet for ekstern tilgangsinfrastruktur, med spesielt fokus på kontoer konfigurert med enkeltfaktorautentisering, for å bekrefte autentisitet og undersøke eventuelle uregelmessigheter aktivitet.

- Krev multifaktorautentisering (MFA) for alle brukere som kommer fra alle steder, inkludert oppfattet pålitelige miljøer og all internettrettet infrastruktur – selv de som kommer fra lokale systemer.

- Utnytt sikrere implementeringer som FIDO-tokens eller Microsoft Authenticator med nummermatching. Unngå telefonibaserte MFA-metoder for å unngå risiko forbundet med SIM-jacking.

For Microsoft Defender for Office 365-kunder:

- Bruk Microsoft Defender for Office 365 for forbedret phishing-beskyttelse og dekning mot nye trusler og polymorfe varianter.

- Aktiver Zero-hour auto purge (ZAP) i Office 365 for å sette sendte e-post i karantene som svar på nylig ervervet trussel intelligens og retroaktivt nøytralisere ondsinnede phishing-, spam- eller malware-meldinger som allerede er levert til postkasser.

- Konfigurer Defender for Office 365 for å sjekke koblinger på nytt ved klikk. Safe Links gir URL-skanning og omskriving av innkommende e-postmeldinger i e-postflyt, og tidspunkt for klikk-verifisering av URL-er og koblinger i e-postmeldinger, andre Office-applikasjoner som Teams og andre steder som SharePoint Online. Skanning av trygge koblinger skjer i tillegg til den vanlige anti-spam- og anti-malware-beskyttelsen i innkommende e-postmeldinger i Exchange Online Protection (EOP). Skanning av trygge koblinger kan bidra til å beskytte organisasjonen din mot skadelige koblinger som brukes i phishing og andre angrep.

- Bruk Attack Simulator i Microsoft Defender for Office 365 for å kjøre realistiske, men trygge, simulerte phishing- og passordangrepskampanjer i organisasjonen din. Kjør spear-phishing-simuleringer (legitimasjonsinnsamling) for å trene sluttbrukere mot å klikke URL-er i uønskede meldinger og avsløre legitimasjonen deres.

Med alt dette i tankene bør du tenke deg om to ganger før du åpner noen form for vedlegg som kommer i en e-post fra en tvilsom kilde.

Du tror kanskje et enkelt klikk er ufarlig, men faktisk er det alt angriperne trenger for å infiltrere, kompromisse og dra nytte av dataene dine.

Har du lagt merke til noen mistenkelig aktivitet i det siste? Del opplevelsen din med oss i kommentarfeltet nedenfor.