- Microsoft advarer brukere overalt om en ny, utviklet phishing-kampanje.

- Disse angrepene er mye lettere å utføre uoppdaget i denne hybridarbeidstiden.

- Planen er å bli med en angriperdrevet enhet til en organisasjons nettverk.

- Sikkerhetseksperter sier at ofrene er enda mer utsatt uten UD.

Bare fordi du ikke har hørt om noen nyere store nettangrep, betyr det ikke at de har stoppet. Tvert imot, ondsinnede tredjeparter koker alltid opp nye og geniale måter å komme inn i enhetene våre på.

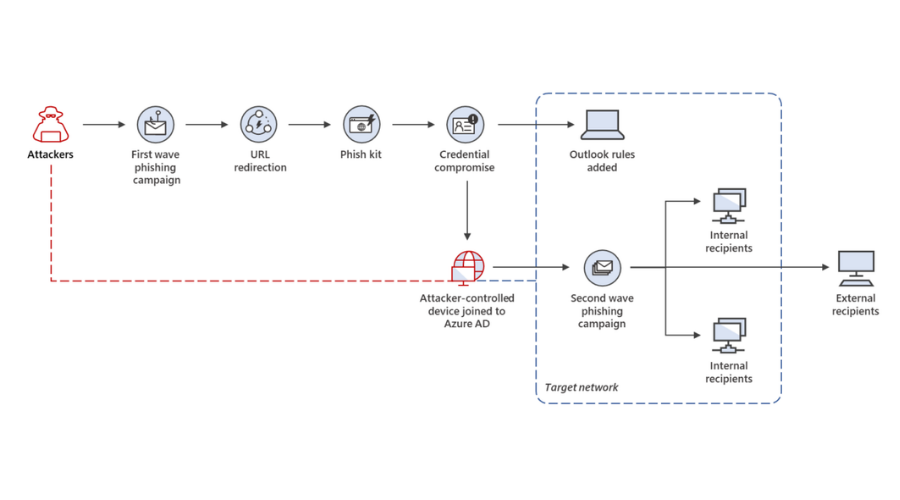

Nylig Microsoft avdekket en storstilt flerfasekampanje som legger til en ny teknikk til den tradisjonelle phishing-taktikken ved å koble en angriperdrevet enhet til en organisasjons nettverk.

Redmond sikkerhetseksperter hevder de observerte at den andre fasen av kampanjen var vellykket mot ofre som ikke implementerte multifaktorautentisering, som er en viktig pilar for identitet sikkerhet.

Microsoft avslører en ny, utviklet phishing-kampanje

Den første fasen av denne hacking-kampanjen fokuserer faktisk på å stjele legitimasjon i målorganisasjoner som hovedsakelig ligger i Australia, Singapore, Indonesia og Thailand.

Etterpå brukte angripere kompromitterte kontoer for å utvide fotfeste i organisasjonen via lateral phishing så vel som utenfor nettverket via utgående spam.

Unødvendig å si at tilkobling av en kompromittert enhet til nettverket tillot nettkriminelle å forplante angrepet skjult og bevege seg sideveis gjennom det målrettede nettverket.

Og mens enhetsregistrering i dette tilfellet ble brukt til ytterligere phishing-angrep, øker bruken av enhetsregistrering ettersom andre brukstilfeller har blitt observert.

Videre vil den umiddelbare tilgjengeligheten av penn-testverktøy, designet for å lette denne teknikken, bare utvide bruken til andre aktører i fremtiden.

Denne kampanjen viser at den kontinuerlige forbedringen av synlighet og beskyttelse på administrerte enheter har tvunget angripere til å utforske alternative veier.

Og på grunn av økningen i ansatte som jobber hjemmefra, som flytter grensene mellom interne og eksterne bedriftsnettverk, utvides den potensielle angrepsoverflaten ytterligere.

Ondsinnede tredjeparter bruker ulike taktikker for å målrette organisasjonsproblemer som er iboende med hybrid arbeid, menneskelig feil og skygge IT eller uadministrerte apper, tjenester, enheter og annen infrastruktur som opererer utenfor standard retningslinjer.

Det er lett for disse uadministrerte enhetene å bli ignorert eller savnet av sikkerhetsteam, noe som gjør dem til lukrative mål for kompromisser, rolig utføre sidebevegelser, hoppe nettverksgrenser og oppnå utholdenhet for å lansere bredere angrep.

Microsofts sikkerhetseksperter er mer bekymret for når angripere klarer å koble til en enhet som de har full kontroll over.

For å holde seg trygg og ikke bli ofre for den økende sofistikeringen av angrep, trenger organisasjoner løsninger som leverer og korrelerer trusseldata fra e-post, identiteter, sky og endepunkter.

Microsoft 365 Defender koordinerer beskyttelse på tvers av disse domenene, og finner automatisk lenker mellom signaler for å gi et omfattende forsvar, som er hvordan Microsoft klarte å avdekke dette kampanje.

Tar du alle nødvendige tiltak for å sikre sikkerheten til dine sensitive data? Del din mening med oss i kommentarfeltet nedenfor.