- Nettsikkerhet er bare relativ, en illusjon i øynene til mange sikkerhetseksperter.

- Nettsikkerhetsfirmaet Zscaler trakk dekslene av en ny AiTM-phishing-kampanje.

- Målene er Microsoft Mail-brukere, og vi er i ferd med å vise deg hvordan det fungerer.

Les veldig nøye hva vi skal skrive i denne artikkelen, siden ingen er trygge for angripere og metodene de bruker for øyeblikket.

For å være mer spesifikk må brukere av Microsofts e-posttjeneste virkelig være på utkikk fordi Zscaler, et forskningsselskap for nettsikkerhet, oppdaget nettopp en ny pågående phishing-kampanje rettet mot Microsofts e-postbrukere.

Ikke for å skremme deg, men ifølge firmaet er bedriftsbrukere under angrep, og kampanjen kjøres ved å bruke motstander-i-midten (AiTM)-teknikk for å omgå multifaktorautentisering.

Phishing-kampanjen bruker AiTM-metoden for å stjele legitimasjonen din

Selv Redmond-teknologigiganten erkjente dette problemet tilbake i juli da den skapte en blogg innlegg ment å advare brukere om den forestående faren.

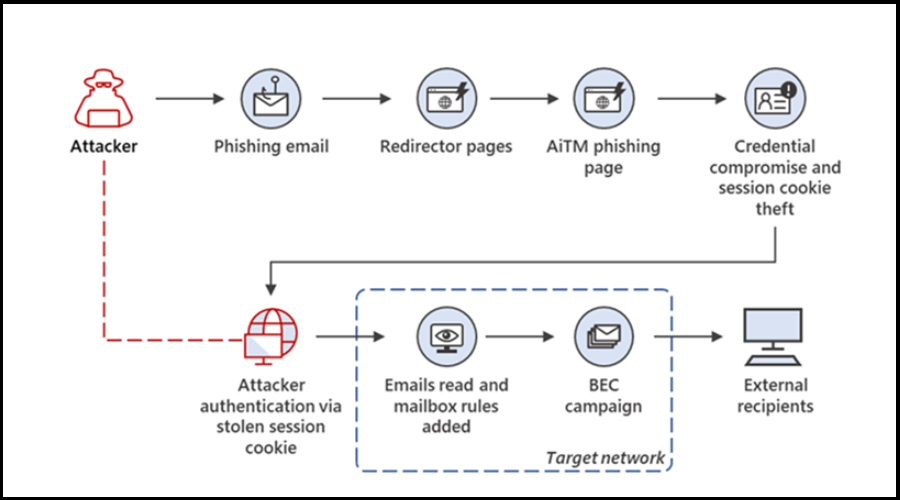

For å bringe deg opp i fart, plasserer denne AiTM-teknikken en motstander i midten for å fange opp autentiseringsprosessen mellom klienten og serveren.

Unødvendig å si at under denne utvekslingen er all legitimasjonen din så godt som borte, ettersom ondsinnede tredjeparter vil få dem som et resultat.

Og, som du ville ha forventet, betyr dette også at MFA-informasjonen er stjålet. Derfor opptrer motstanderen i midten som serveren til den virkelige klienten og klienten til den virkelige serveren.

| Angriperregistrert domenenavn | Legit Federal Credit Union-domenenavn |

| crossvalleyfcv[.]org | crossvalleyfcu[.]org |

| triboro-fcv[.]org | triboro-fcu[.]org |

| cityfederalcv[.]com | cityfederalcu[.]com |

| portconnfcuu[.]com | portconnfcu[.]com |

| oufcv[.]com | oufcu[.]com |

Som sikkerhetsekspertene forklarte, er denne kampanjen spesielt utviklet for å nå sluttbrukere i bedrifter som bruker Microsofts e-posttjenester.

Husk at Business Email Compromise (BEC) fortsetter å være en alltid tilstedeværende trussel mot organisasjoner, og denne kampanjen understreker ytterligere behovet for å beskytte mot slike angrep.

Dette er noen av hovedpunktene som cybersikkerhetseksperter har oppsummert, som et resultat av å analysere trusselen for hånden:

- Bedriftsbrukere av Microsofts e-posttjenester er hovedmålene for denne store phishing-kampanjen.

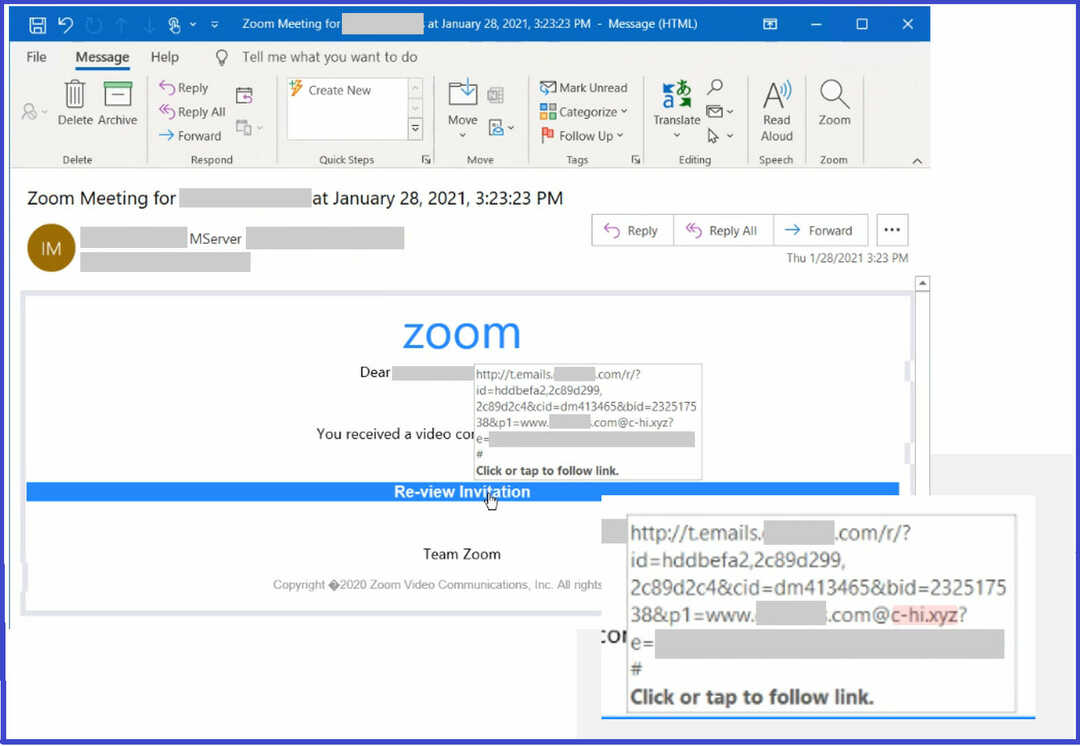

- Alle disse phishing-angrepene begynner med en e-post sendt til offeret med en ondsinnet lenke.

- Kampanjen er aktiv på tidspunktet for bloggpublisering og nye phishing-domener registreres nesten hver dag av trusselaktøren.

- I noen tilfeller ble forretningse-postene til ledere kompromittert ved å bruke dette phishing-angrepet og senere brukt til å sende ytterligere phishing-e-poster som en del av den samme kampanjen.

- Noen av de viktigste industrivertikalene som FinTech, Lending, Insurance, Energy og Manufacturing i geografiske regioner som USA, Storbritannia, New Zealand og Australia er målrettet.

- Et tilpasset proxy-basert phishing-sett som er i stand til å omgå multifaktorautentisering (MFA) brukes i disse angrepene.

- Ulike maskering og nettleser-fingeravtrykksteknikker utnyttes av trusselaktøren for å omgå automatiserte URL-analysesystemer.

- Tallrike URL-omdirigeringsmetoder brukes for å unngå bedriftens URL-analyseløsninger for e-post.

- Legitime nettbaserte koderedigeringstjenester som CodeSandbox og Glitch blir misbrukt for å øke kampanjens holdbarhet.

I henhold til vår analyse av de originale e-postene med Federal Credit Union-temaet, observerte vi et interessant mønster. Disse e-postene stammet fra e-postadressene til administrerende direktører i de respektive Federal Credit Union-organisasjonene.

Tillat oss også å nevne at noen av de angriperregistrerte domenene var skrivefeilversjoner av legitime Federal Credit Unions i USA.

I dag er grensen mellom nettsikkerhet og kompromittering av hele operasjonen så fin at du trenger et atommikroskop for å se det.

Det er derfor vi alltid forkynner sikkerhet, som betyr:

- Last aldri ned noe fra tilfeldige, usikre kilder.

- Avslør aldri legitimasjonen din eller annen sensitiv informasjon til noen.

- Ikke la folk du ikke stoler på bruke PC-en din.

- Ikke åpne lenker mottatt i e-poster som kommer fra upålitelige kilder.

- Alltid antivirusprogramvare.

Det er helt opp til deg å være trygg i denne stadig skiftende nettjungelen, så sørg for å ta alle sikkerhetstiltakene du trenger for å unngå katastrofe.

Har du mottatt noen slike e-poster i det siste? Del opplevelsen din med oss i kommentarfeltet nedenfor.