Visste du at SentinelLabs hadde oppdaget ganske mange sikkerhetsfeil i Microsoft Azures Defender for IoT i fjor?

Faktisk, og dessuten, ble noen få av disse sårbarhetene faktisk vurdert som kritiske, når det gjelder alvorlighetsgrad og innvirkning på sikkerheten.

Den Redmond-baserte teknologigiganten utstedte oppdateringer for alle feilene, men Azure Defender for IoT-brukere må iverksette tiltak umiddelbart.

Det er ennå ikke funnet bevis for bruk i naturen

De ovennevnte feilene som ble oppdaget av sikkerhetsforskerne hos SentinelLabs kan tillate angripere å eksternt kompromittere enheter beskyttet av Microsoft Azure Defender for IoT.

Utnyttelser basert på disse sårbarhetene drar fordel av visse svakheter i Azures passordgjenopprettingsmekanisme.

SentinelLabs sikkerhetseksperter hevder også at de proaktivt rapporterte sikkerhetssårbarhetene til Microsoft i juni 2021.

Sårbarhetene spores som CVE-2021-42310, CVE-2021-42312, CVE-2021-37222, CVE-2021-42313 og CVE-2021-42311 og er merket som kritiske, noen med CVSS-score på 10,0.

Når det er sagt, har teamet ennå ikke oppdaget bevis på overgrep i naturen, hvis du var på utkikk etter sølvkanten midt i alt kaoset.

Til tross for at sikkerhetsmanglerne i Microsoft Azure Defender for IoT er over åtte måneder gamle, har det ikke vært registrert noen angrep som var basert på feilene.

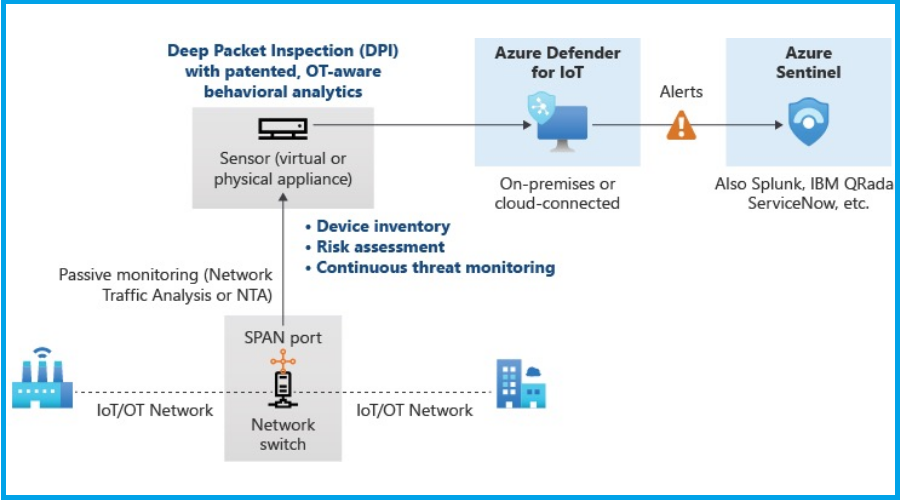

Også viktig å huske på er det faktum at disse sårbarhetene som SentinelLabs oppdaget, påvirker både sky- og lokale kunder.

Og selv om det ikke er noen bevis for bruk i naturen, kan et vellykket angrep føre til fullstendig nettverkskompromittering.

Hvorfor spør du? Vel, hovedsakelig fordi Azure Defender for IoT er konfigurert til å ha en TAP (Terminal Access Point) på nettverkstrafikken.

Det sier seg selv at når angripere har ubegrenset tilgang, kan de utføre ethvert angrep eller stjele sensitiv informasjon.

Hva er din mening om hele denne situasjonen? Del dine tanker med oss i kommentarfeltet nedenfor.