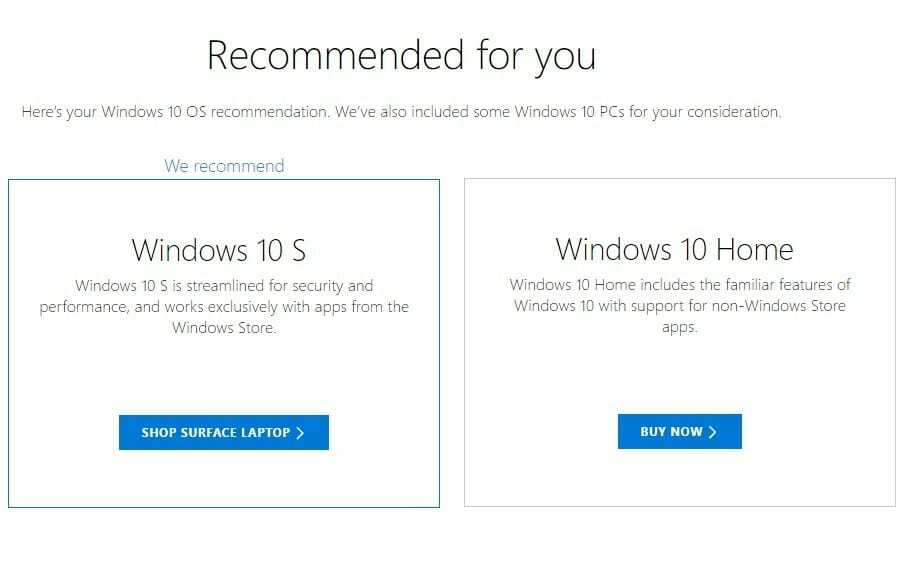

Sikkerhet har alltid vært et veldig viktig element når det gjelder Microsoft og deres Windows-operativsystem. Når det er sagt, har teknologigiganten kommet med en forbedret versjon av Windows 10 den kaller Windows 10 S. Windows 10 S hevdes å være overlegen originalen når det gjelder sikkerhet, og har derfor trukket mange mennesker inn allerede.

En ting som må sies om Windows 10 S er at den ikke liker applikasjoner som ikke kommer direkte fra Microsofts Windows Store. Hva det betyr er at det vil prøve å blokkere alle appinstallasjoner hvis de kommer fra andre kilder. Det betyr ikke engang om de er innfødte Win32-applikasjoner om de ble laget for UWP.

Microsoft blokkerer tilgangen til viktige verktøy

De som tenker på å bruke denne versjonen, bør også vite at Microsoft blokkerer tilgang til noen ganske viktige verktøy som PowerShell, ledetekst og til og med Linux-delsystemet. I tillegg kan noen av strømbrukerverktøyene i Windows 10 heller ikke fungere.

Hva alt dette betyr er at Windows 10 S er mye mer begrenset i forhold til den opprinnelige Windows 10. Ifølge Microsoft er det imidlertid det som må gjøres for ekstra beskyttelse. Det er sant at mens alle disse funksjonene er deaktivert, er operativsystemet faktisk mye tryggere.

Sikkerhetsfeil og Desktop App Bridge-dilemmaet

Selv om alle disse harde sikkerhetstiltakene gjør ganske mye for å forbedre den generelle sikkerheten til Windows 10 S, er det fortsatt ikke et feilfritt operativsystem. Faktisk kommer det med et stort smutthull når det gjelder sikkerhet, noe som gjør resten av arbeidet sitt grense ubrukelig: Microsoft nekter seg et helt sikkert operativsystem gjennom en funksjon de kaller Desktop App Bro. Hva denne funksjonen gjør, er at utviklere kan bringe Win32-applikasjoner inn i Windows Store. Åpenbart kaster dette all ekstra sikkerhet tidligere oppnådd rett ut døren.

Testing av problemene

Matthew Hickey fra ZDNET gikk gjennom en 3 timer lang etterforskning der han klarte å komme seg forbi Microsofts nylig implementerte forsvar gjennom en makrobasert ordfil. Det at dette var mulig viser at det er et stort hull i sikkerhetsfokusert filosofi bak Windows 10 S. Her er den detaljerte rapporten om Hickeys prestasjoner som beskrevet av ZDNET:

“Hickey opprettet et ondsinnet, makrobasert Word-dokument på sin egen datamaskin som når den ble åpnet ville tillate ham å utføre et reflekterende DLL-injeksjonsangrep, slik at han kan omgå restriksjonene i appbutikken ved å injisere kode i en eksisterende, autorisert prosess.

I dette tilfellet ble Word åpnet med administrative rettigheter gjennom Windows Task Manager, en enkel prosess gitt den frakoblede brukerkontoen som standard har administratorrettigheter. (Hickey sa at prosessen også kunne automatiseres med en større, mer detaljert makro, hvis han hadde mer tid.) ”

RELATERTE HISTORIER FOR Å KONTROLLERE:

- Du kan nå aktivere eksternt skrivebord fra Innstillinger-siden for Windows 10

- Slik nedgraderer du Surface Laptop fra Windows 10 Pro til Windows 10 S

- Microsoft sier at Windows 10 S ikke vil drepe Windows 10 Mobile