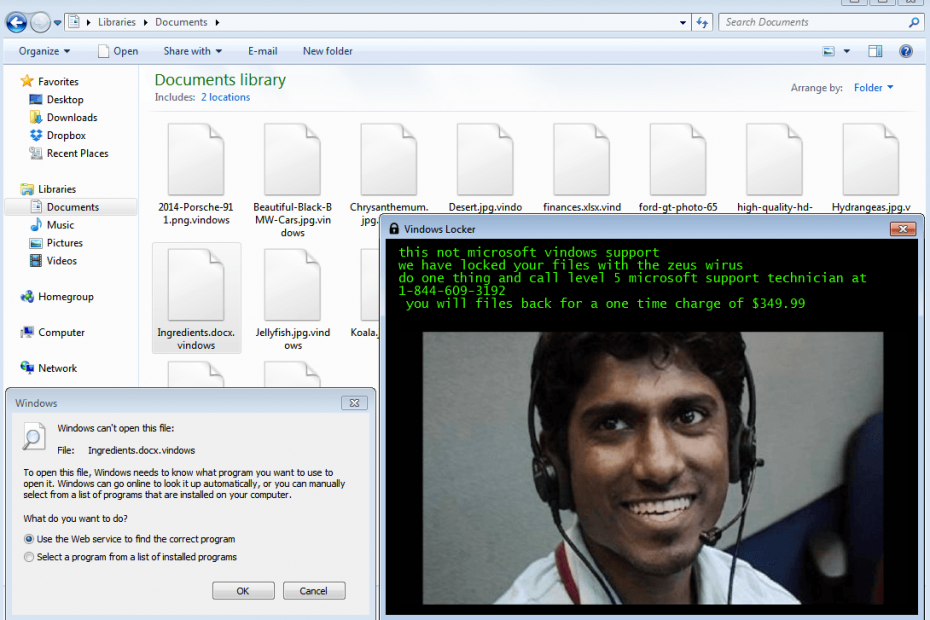

Datafilene dine er kryptert med AES-algoritme, og du må betale $ 294 for å gjenopprette dataene. Hvis denne linjen ringer en bjelle til deg, er det fordi du sannsynligvis har vært et offer for ransomware før. Når ransomware-angrep fortsetter, kan du unngå å betale for dekrypteringsnøkkelen ved hjelp av følgende verktøy.

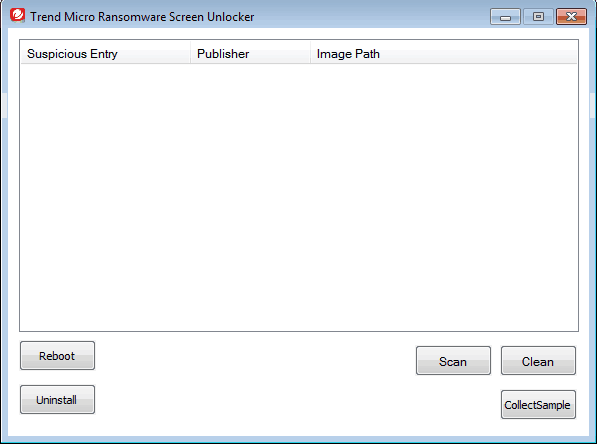

Trend Micro Ransomware Screen Unlocker Tool

Ransomware utfører et angrep på to forskjellige metoder: låseskjerm og krypto. Ved å låse PC-skjermen begrenser løsepenger en bruker fra å få tilgang til datamaskinen. Kryptometoden bruker krypteringsalgoritmer som AES for å kryptere filer. Trend Micro’s Ransomware Screen Unlocker Tool fungerer for å deaktivere låseskjermtyper av ransomware.

Verktøyet utfører dette i to forskjellige scenarier. I det første scenariet kan verktøyet blokkere normal modus mens du drar sikkermodus med nettverk tilgjengelig. Slik utfører du denne operasjonen:

- Åpne PC-en din Sikkermodus med nettverk.

- Last ned Trend Micro Ransomware Screen Unlocker Tool og kjør den kjørbare filen.

- Pakk ut nedlastingsfilen for å installere og starte PCen på nytt i normal modus.

- Utløs dekrypteringsenheten ved å trykke på følgende taster: Venstre CTRL + ALT + T + Jeg. Du må kanskje utføre denne tastetrykkingen flere ganger.

- Hvis du ser Trend Micro Ransomware Screen Unlocker Tool-skjermbildet, klikker du på skann for å fjerne ransomware-filene fra PCen.

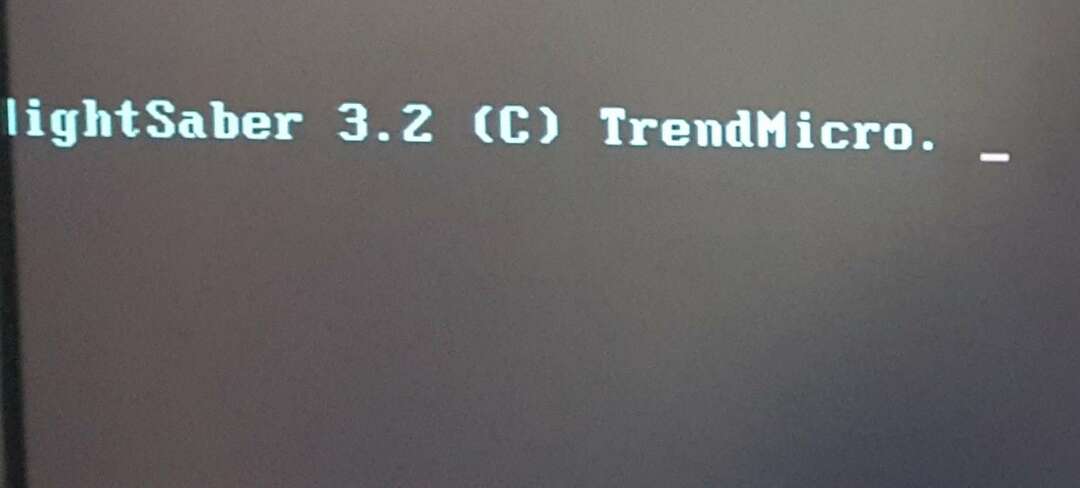

I et annet scenario kan verktøyet blokkere begge disse modusene.

- Last ned Trend Micro Ransomware Screen Unlocker Tool for USB på en ikke-infisert datamaskin.

- Sett inn en USB-stasjon og kjør den kjørbare filen.

- Klikk Ja når du ser vinduet Brukerkontokontroll og velger USB-stasjonen før du klikker Skape.

- Sett inn USB-stasjonen på den infiserte PC-en, og start den PC-en fra den eksterne stasjonen.

- Etter omstart vil følgende skjerm vises:

- Hvis den infiserte PCen ikke oppdager USB-stasjonen, utfører du følgende:

- Sett stasjonen inn i en annen USB-port og start PCen på nytt.

- Hvis trinnet ovenfor mislykkes, bruk en annen stasjon.

- Åpne den infiserte PC-en og vent på at dekryptereren fjerner låseskjermen.

- Klikk Skann og så Løs nå.

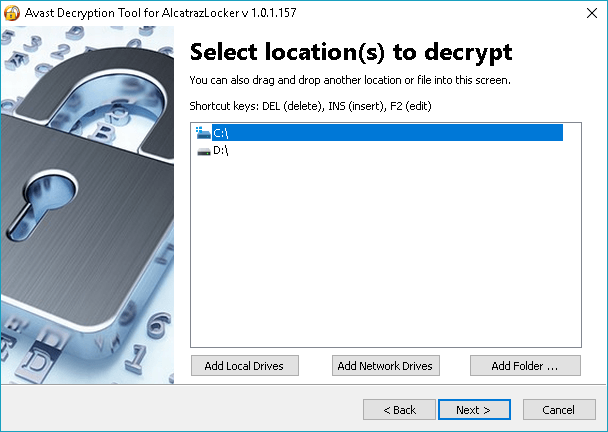

Avast Free Ransomware dekrypteringsverktøy

Avasts dekrypteringsverktøy retter seg mot mange former for ransomware. Tidligere denne måneden, sikkerhetsleverandøren utvidet listen med tillegg av dekryptorene for Alcatraz Locker, CrySiS, Globe og NoobCrypt. Her er en komplett liste over Avasts dekrypteringsverktøy:

Avasts dekrypteringsverktøy retter seg mot mange former for ransomware. Tidligere denne måneden, sikkerhetsleverandøren utvidet listen med tillegg av dekryptorene for Alcatraz Locker, CrySiS, Globe og NoobCrypt. Her er en komplett liste over Avasts dekrypteringsverktøy:

- Alcatraz skap

- verdens undergang

- BadBlock for 32-biters Windows

- BadBlock for 64-biters Windows

- Bart

- Crypt888

- CrySiS

- Kloden

- Legion

- NoobCrypt

- SZFLocker

- TeslaCrypt

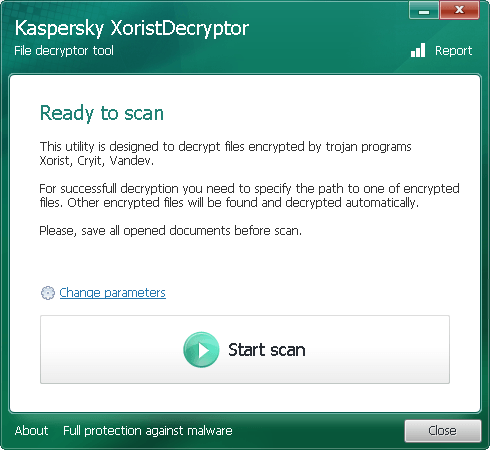

Kaspersky Ransomware Decryptor

Sikkerhetsfirmaet Kaspersky designet en rekke dekrypteringsverktøy for forskjellige trusler mot løsepenger, inkludert Wildfire, Rakhni, Rannoh og CoinVault.

Sikkerhetsfirmaet Kaspersky designet en rekke dekrypteringsverktøy for forskjellige trusler mot løsepenger, inkludert Wildfire, Rakhni, Rannoh og CoinVault.

- WildfireDecryptor-verktøy

- ShadeDecryptor

- RakhniDecryptor

- Decryptor for Rannoh og tilhørende ransomware

- CoinVault og Bitcryptor

- Xorist og Vandev

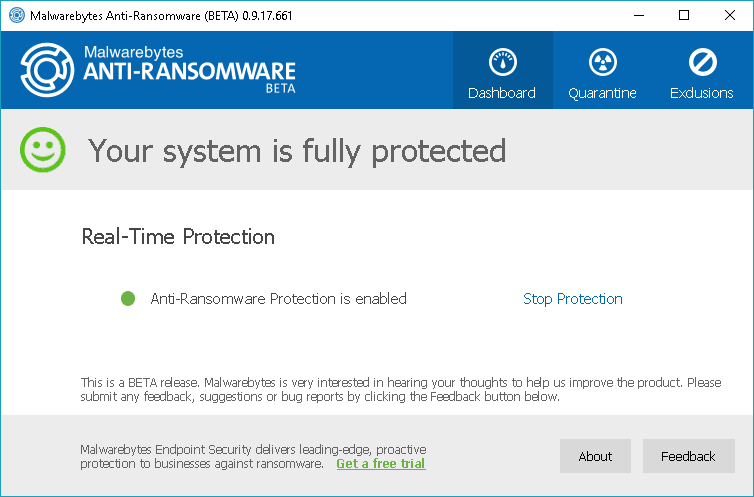

Malwarebytes Anti-Ransomware Beta

Malwarebytes Anti-Ransomware Beta kjører i bakgrunnen for å analysere oppførselen til filkrypterende ransomware-programmer. Verktøyet avslutter tråder på datamaskinen som prøver å kryptere filer. Programmet kan inneholde noen få feil da det fremdeles er i beta-stadiet.

Malwarebytes Anti-Ransomware Beta kjører i bakgrunnen for å analysere oppførselen til filkrypterende ransomware-programmer. Verktøyet avslutter tråder på datamaskinen som prøver å kryptere filer. Programmet kan inneholde noen få feil da det fremdeles er i beta-stadiet.

Dekryptoren fungerer for noen av de beryktede ransomware-truslene, inkludert Cryptowall, TeslaCrypt og CTB-Locker. Last ned Malwarebytes Anti-Ransomware Beta.

Emsisoft Decryptors

Emsisoft, en av de ledende sikkerhetsleverandørene i dag, tilbyr også forskjellige gratis dekrypteringsverktøy for å gjenopprette krypterte filer uten å betale løsepenger.

- NMoreira

- OzozaLocker

- Globe2

- Al-Namrood

- FenixLocker

- Fabiansomware

- Philadelphia

- Stampado

- 777

- AutoLocky

- Nemucod

- DMALocker2

- HydraCrypt

- DMALocker

- CrypBoss

- Gomasom

- LeChiffre

- KeyBTC

- Radamant

- CryptInfinite

- PClock

- CryptoDefense

- Harasom

Leostone dekrypteringsverktøy for Petya Ransomware

En av de siste truslene mot ransomware som rammet mange ofre i år er Petya. Petya Ransomware krypterer deler av harddisken for å forhindre at offeret får tilgang til stasjonen og operativsystemet.

Heldigvis har Leostone opprettet en portal for Petya-ofre for å generere dekrypteringsnøkkelen basert på informasjon de gir fra den infiserte stasjonen. Imidlertid fungerer verktøyet bare hvis den Petya-berørte stasjonen er koblet til en annen datamaskin, hvor trusseldataene blir hentet ut. Det ser ut til at verktøyet bare er for avanserte brukere. Men du kan prøve laste ned verktøyet fra GitHub.

Avsluttende ord

Antall ofre øker. Securelists KSN-rapport indikerer at det totale antallet ofre for ransomware steg til 2 315 931 i mars 2016 fra 1 967 784 i april 2015. Den økonomiske implikasjonen av ransomware-angrep kunne ikke undervurderes også. I følge Symantec’s Ransomware og bedrifter 2016 rapport, har den gjennomsnittlige løsepengebehovet nå nådd $ 679 fra $ 294 i fjor. Takket være de ovennevnte gratis dekrypteringsverktøyene er det bare noen få klikk unna å hente filene dine. Hvis vi savnet noen av de beste ransomware-dekrypteringsverktøyene, fortell oss om dem i kommentarene.

Les også:

- Beste dekrypteringsverktøy for ransomware for Windows 10

- Malwarebytes lanserer gratis dekrypteringsprogramvare for Telecrypt ransomware

- Locky ransomware sprer seg på Facebook tilslørt som .svg-fil