Als je al een tijdje niet meer in beeld bent en op de een of andere manier alle gedoe over WannaCry hebt kunnen overslaan en Petya ransomware, we hebben een korte uitleg over het onderwerp opgesteld en de belangrijkste verschillen in kaart gebracht tussen Petya (soms GoldenEye genoemd) en al ingehouden WannaCry kwaadaardige software.

In het tijdperk waarin computers zoveel economische, industriële en sociale aspecten beheersen, is het niet vreemd om een cyberaanval te verwachten crimineel om naar voren te komen als een waardige en gruwelijke opvolger van kapingen en bankovervallen die in het verleden een ravage aanrichtten keer. Data is gelijk aan geld en geld is gelijk aan geld, simpel gezegd. Een van die neocriminaliteit die tegenwoordig behoorlijk aanwezig is, is ransomware.

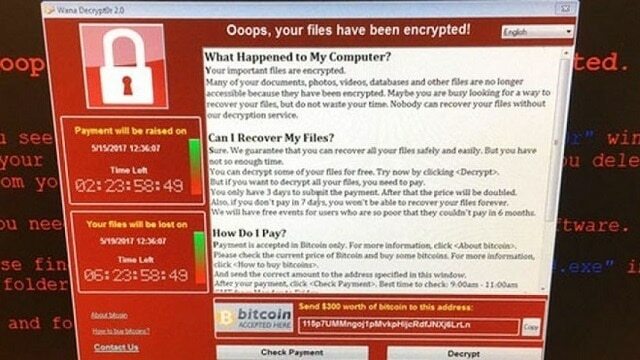

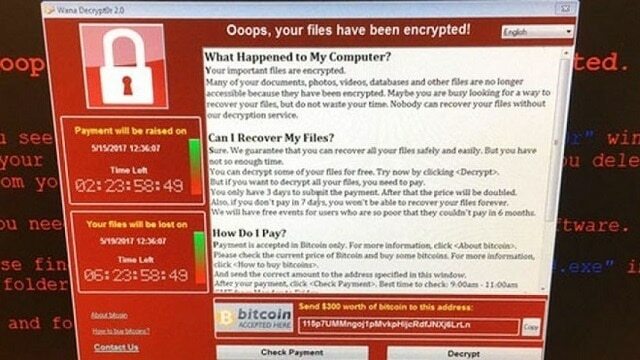

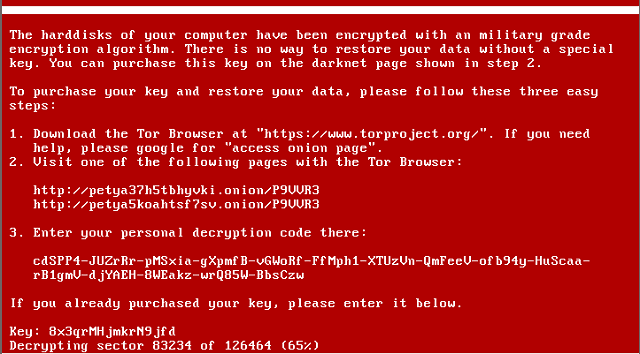

Ransomware is een van de vele cybercriminaliteit. Het treft kritieke en gevoelige gegevens van het slachtoffer en eist losgeld, en als hefboomwerking houdt het de decoderingssleutel vast. Als u niet akkoord gaat met de voorwaarden van een cyberdief, worden uw gegevens permanent verwijderd of gepubliceerd, afhankelijk van hoe geheimzinnig of persoonlijk de informatie in de gekaapte bestanden is.

Wat is het belangrijkste verschil tussen WannaCry en Petya ransomware?

Nu, net als bij zijn voorgangers, hebben we ook in de ransomware 'business' kleine bedriegers, wannabe hackers en grote, goed uitgeruste en deskundige experts. De eerste groep neemt het op tegen een individu (of een groep individuen, als je wilt) en de andere groep gebruikt geavanceerde kwaadaardige software omdat hun doelwit bedrijven en spraakmakende slachtoffers zijn. We hebben het over miljoenen dollars in dat kat-en-muisspel. Deze mensen maken geen grapjes, dit is een echte deal.

Op korte termijn, ongeveer twee maanden geleden, ontstond er een wereldwijd ransomware-evenement, later bekend als de WannaCry-crisis. Het sloeg meer dan een paar bedrijven neer in verschillende landen over de hele wereld, waaronder de National Healthcare Service in Engeland en telecomgigant uit Spanje. Bij Healthcare ging het niet alleen om geld, er waren ook mensenlevens bij betrokken, wat het nog belachelijker maakt.

Hackers gebruikten gelekte Windows-kwetsbaarheid genaamd EternalBlue, die naar verluidt door de NSA werd gebruikt voor enkele spookactiviteiten in het Midden-Oosten. Dus in feite gebruikten ze een batchbestand, MS Office-update of een update van een programma van derden om Windows-computers te beschadigen en de HDD-gegevens te versleutelen met de decoderingssleutel terwijl ze gebruikmaken. Ze vroegen om 300 $ aan bitcoins om de gevoelige gegevens op de pc van elk individu op te halen.

Een van de redenen waarom aanvallen aanvankelijk zo succesvol waren, is dat de meeste bedrijven of individuen die werden tegengewerkt, op de vlucht waren oude Windows-versies, sommige zelfs Windows XP (het is 2017, jullie!), Die niet zijn gepatcht met de juiste beveiligingsupdates. En antivirus zal je niet zo veel helpen (of kan het?) wanneer de systeemfout de kaart is waarop de hackers spelen.

Gelukkig zat er ook een fout in de WannaCry-code en deze werd verwijderd nadat Microsoft een week later updates had geleverd. Bovendien was het kwaadaardige programma geprogrammeerd om een groot gebied te bestrijken en in plaats van zich alleen op geselecteerde doelen te richten, overspoelde het het internet. Dat maakte het moeilijk voor hen om betalingen te volgen. Petya of GoldenEye is vergelijkbaar, maar schijnbaar beter georganiseerd en georkestreerd. Het heeft minder gebreken en het doel van de dader is meer een goed gemikt schot dan een nauwelijks gecontroleerde uitbarsting.

Tot op heden trof Petya slechts ongeveer 2.500 doelen en WannaCry trof, in veel kortere tijd, honderdduizenden voordat het werd neergeslagen. Een ander verschil heeft te maken met het betalen van validatie. Nare mensen achter WannaCry-aanvallen waren niet bekwaam genoeg om een betrouwbare manier te ontwikkelen om betalingen van hun slachtoffers te bevestigen. Zo lieten ze veel winstkansen liggen. Petya gebruikt voor validatie een kleine e-mailprovider genaamd Posteo. Zodra ze de e-mail met het betalingsbewijs hebben ontvangen, sturen ze de decoderingssleutel en daarmee is de procedure afgerond.

Het belangrijkste verschil zit echter in de software zelf. Het valt op veel verschillende manieren aan, dus experts op dit gebied denken dat het veel moeilijker is om het te stoppen. Updates en beveiligingspatches zullen naar verluidt niet helpen. In ieder geval niet op zichzelf. Door Petya toegebrachte malware begint met het systeem, het komt in verschillende versies en er is nog geen eenvoudige oplossing om het aan te pakken.

Bovendien worden veel bedrijven misleid door te denken dat patches of aanvullende beveiligingsmaatregelen dat niet zijn essentieel, dus de kans is groot dat Petya zelfs zal groeien naarmate de tijd verstrijkt totdat het de wereldwijde dreigingsniveaus. Dit is nog maar het begin van een enorme wereldwijde ransomware-crisis en een test van alertheid voor grote spelers. Het is een goed voorbeeld dat beveiligingsmaatregelen een must zijn en dat we veel andere cybercriminelen kunnen verwachten die deze route volgen.

Wat is uw mening over het onderwerp? Vergeet niet om het ons te vertellen in de comments hieronder.

VERWANTE VERHALEN DIE JE MOET BEKIJKEN:

- Dit is waarom Microsoft derden uitschakeltantivirusin Windows 10

- 10 beste antivirusprogramma's om te browsen

- Dit is waarom Microsoft antivirus van derden uitschakelt in Windows 10 Creators Update