Alle informatie die je nodig hebt over deze brute-force aanvallen

- Credential stuffing is wanneer een kwaadwillende de gelekte inloggegevens van een gebruiker probeert te gebruiken voor het ene online account voor een ander account.

- Om deze brute force-aanvallen te voorkomen, moet u unieke wachtwoorden gebruiken voor al uw accounts.

- Het gebruik van 2FA (2-factor-authenticatie) en multi-factor-authenticatie (MFA) is een andere manier om online aanvallen te voorkomen.

RoboForm slaat een versleutelde versie van uw gegevens op op zijn streng beveiligde servers. Ze gebruiken AES-256, het sterkste versleutelingsalgoritme tot nu toe. De informatie is niet te ontcijferen en wordt alleen gedecodeerd op uw apparaten, nooit op de server.

- Veilig inloggen met één hoofdwachtwoord en 2FA

- Wachtwoordgenerator en back-up van gegevens

- Autofill-optie voor formulieren

Begin met het synchroniseren van wachtwoorden op alle apparaten.

Het grote verschil tussen wachtwoordspray en credential stuffing is de vereiste om de aanval uit te voeren. Het zijn beide brute-force aanvallen die door kwaadwillenden worden gebruikt om illegaal toegang te krijgen tot gebruikersaccounts.

Hoewel dit in het begin misschien eng klinkt, zijn ze nog steeds afhankelijk van fouten van jouw kant. In deze gids voor het verstuiven van wachtwoorden versus het vullen van referenties laten we zien hoe u deze aanvallen en de verschillen ertussen kunt voorkomen.

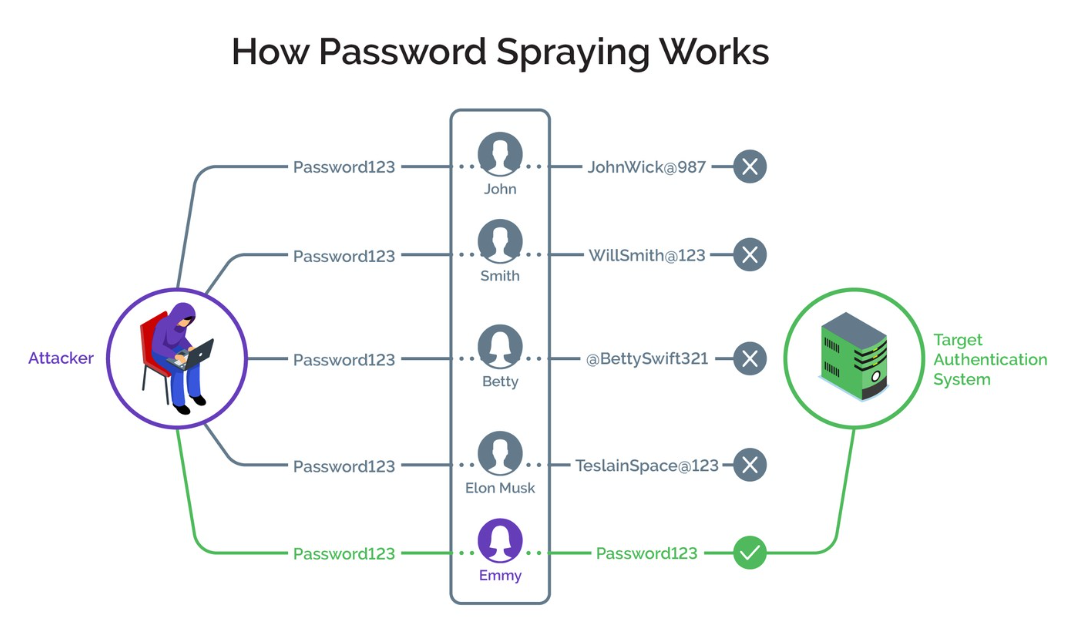

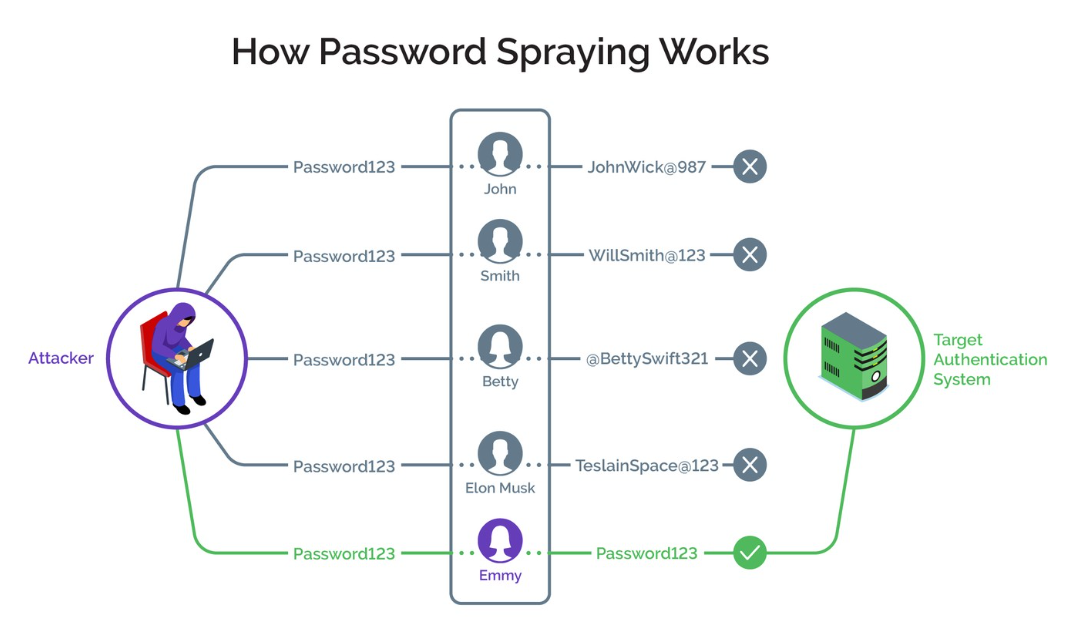

Wat is wachtwoordspray?

Een wachtwoordspray is een vorm van brute-force-aanval waarbij de kwaaddoener een willekeurig veelgebruikt wachtwoord probeert op verschillende geldige gebruikersnamen. Dat betekent dat de aanvaller geen legitieme informatie heeft.

In plaats daarvan spuiten ze enkele van de gebruikelijke en gemakkelijk te onthouden wachtwoorden die een gemiddelde gebruiker gebruikt op veel geldige gebruikersnamen. Sommige van deze zwakke wachtwoorden zijn wachtwoord, 123456, 123abc en 111111 enz.

Ze herhalen deze procedure met verschillende gemeenschappelijke wachtwoorden totdat ze uiteindelijk een van de accounts binnendringen.

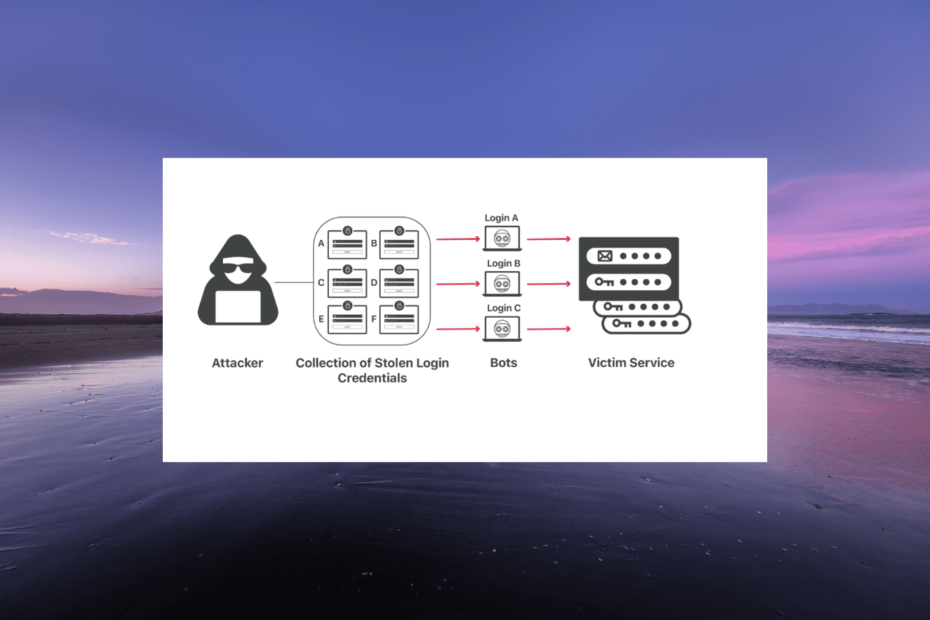

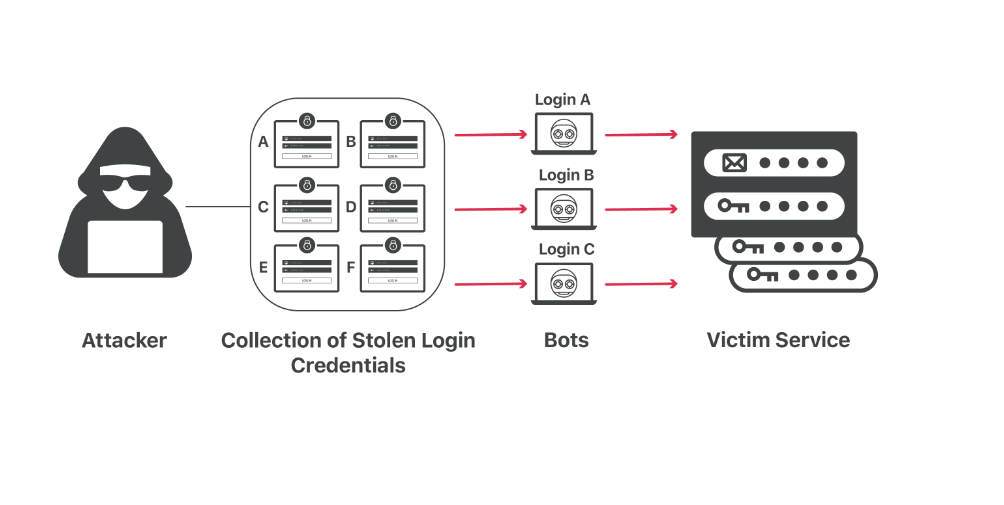

Wat is credential stuffing?

In tegenstelling tot wachtwoordspray krijgt de aanvaller bij credential stuffing toegang tot de inloggegevens voor het account van een gebruiker. Dit gebeurt meestal via online lekken; misschien is de database van de website waar u een account hebt, gecompromitteerd.

Met het wachtwoord van het enkele account probeert de kwaadwillende toegang te krijgen tot andere online accounts van dezelfde gebruiker. Als het wachtwoord niet klopt, probeert de hacker verschillende varianten van hetzelfde wachtwoord.

Een hacker kan bijvoorbeeld toegang krijgen tot de Facebook-gebruikersnaam, het e-mailadres en het wachtwoord van een gebruiker. Vervolgens probeert hij het wachtwoord om toegang te krijgen tot het Twitter- of Gmail-account van de persoon. Als dit niet werkt, gebruiken ze in plaats daarvan een variant van het wachtwoord.

Wat is het verschil tussen wachtwoord-spraying en credential stuffing?

1. Doel van de aanval

Het belangrijkste doel van deze twee soorten aanvallen is om illegaal toegang te krijgen tot de accounts van gebruikers. Bij credential stuffing is het doel echter om een gelekte gebruikersreferentie voor één account te gebruiken om toegang te krijgen tot meerdere accounts van dezelfde gebruiker.

Wachtwoordsprayen daarentegen vereist dat de kwaadwillende persoon een lijst met algemene wachtwoorden heeft die op verschillende geldige gebruikersnamen worden gespoten.

- Statistieken die u moet weten over cyberaanvallen in 2023

- Laatste antivirusstatistieken met de 8 meest winstgevende feiten

2. Vereiste

Expert-tip:

GESPONSORD

Sommige pc-problemen zijn moeilijk aan te pakken, vooral als het gaat om ontbrekende of beschadigde systeembestanden en opslagplaatsen van uw Windows.

Zorg ervoor dat u een speciale tool gebruikt, zoals Fortect, die uw kapotte bestanden scant en vervangt door hun nieuwe versies uit de repository.

De vereiste voor een credential stuffing-aanval is een gelekte online referentiebasis om mee te werken. Ze krijgen dit meestal via online lekken of door de database van een organisatie te hacken.

Terwijl wachtwoordspuiten geen gelekte gegevens vereist. Gewoon een willekeurige lijst met geldige gebruikersnamen, meestal een e-mailadres en veelgebruikte en eenvoudige wachtwoorden.

3. Werkwijze

Terwijl credential stuffing handmatig kan worden gedaan, gebruiken hackers botnets. Ze voeren de beschikbare gegevens door naar de bots die verschillende variaties gaan maken om toegang te krijgen tot andere accounts.

Deze vorm van aanval werkt omdat de meeste internetgebruikers het niet houden unieke wachtwoorden voor verschillende accounts. In plaats daarvan gebruiken ze steeds hetzelfde wachtwoord of een variant daarvan.

Aanvallers gebruiken ook botnets voor het sprayen van wachtwoorden. De bots werken met geldige gebruikersnamen en matchen deze met veelgebruikte wachtwoorden totdat ze een geldige referentie voor een account krijgen.

Deze vorm van aanval is soms succesvol omdat een gemiddelde internetgebruiker tientallen accounts heeft waarvoor wachtwoorden nodig zijn. De meeste mensen geven er dus de voorkeur aan om deze zwakke en zogenaamde gemakkelijk te onthouden wachtwoorden te gebruiken. Dit maakt het voor hackers gemakkelijk om toegang te krijgen tot hun accounts.

Hoe kan ik credential stuffing en password spraying voorkomen?

Hieronder staan enkele dingen die een organisatie en individu kunnen doen om deze brute-force aanvallen te voorkomen:

- Gebruik unieke wachtwoorden – Hoewel het verleidelijk is om gewoon voor de veelgebruikte wachtwoorden te gaan, loopt dit meestal slecht af. Gebruik altijd een sterk en uniek wachtwoord voor verschillende accounts. Als u zich zorgen maakt dat u ze allemaal moet onthouden, kunt u een vertrouwde wachtwoordbeheerder in plaats van.

- Weiger veelgebruikte wachtwoorden – Als organisatie met online portals moet u een beleid voor het maken van wachtwoorden hebben dat zwakke en veelgebruikte wachtwoorden afwijst. Hiermee kunt u een wachtwoordspray-aanval snel opmerken voordat deze tot bloei komt.

- Gebruik meervoudige authenticatie (MFA) – Om de beveiliging van uw portal en accounts sterker te maken, moet u het belang van wachtwoorden verminderen. Een effectieve manier om dit te doen, is door een tweefactorauthenticatie (2FA) of multifactorauthenticatie te implementeren. Hiermee moeten gebruikers naast hun wachtwoorden aanvullende informatie verstrekken, toegang hebben tot hun apparaten of biometrische verificatie gebruiken.

- Controleer regelmatig op databaselekken – Soms controleren sommige organisaties hun database, vooral de gedeelde met een database met bekende gelekte inloggegevens. Hiermee kunt u snel actie ondernemen tegen geschonden accounts.

- Beperk inlogpogingen – Een andere effectieve manier om credential stuffing en password spraying te voorkomen, is door het aantal inlogpogingen per keer te beperken. U kunt ook CAPTCHA en andere hulpprogramma's voor het detecteren van levendigheid in het aanmeldingsproces introduceren om bots te beperken.

We zijn aan het einde gekomen van deze handleiding voor het vullen van referenties versus wachtwoorden. Met de informatie daarin heb je nu alles wat je moet weten over deze aanvalsvormen en hoe je ze kunt voorkomen.

Als je een lijst nodig hebt van offline wachtwoordbeheerders om u te helpen uw inloggegevens te beschermen, raadpleegt u onze gedetailleerde gids voor de beschikbare topkeuzes.

Voel je vrij om je ervaringen met deze brute-force-aanvallen met ons te delen in de reacties hieronder.

Nog steeds problemen?

GESPONSORD

Als de bovenstaande suggesties uw probleem niet hebben opgelost, kan uw computer ernstigere Windows-problemen ondervinden. We raden aan om een alles-in-één oplossing te kiezen zoals Fortect om problemen efficiënt op te lossen. Klik na de installatie gewoon op de Bekijken&Herstellen knop en druk vervolgens op Start reparatie.