- CISA heeft een nieuwe open-source tool voor incidentrespons uitgebracht.

- Het helpt bij het detecteren van tekenen van kwaadaardige activiteit in de Microsoft-cloud.

- IT-beheerders en beveiligingsexperts zullen er zeker een kick van krijgen.

Velen van ons kunnen of zijn al het slachtoffer geworden van meedogenloze hackers, dus onszelf beschermen in deze steeds veranderende online wereld is van het grootste belang.

Weet dat de Amerikaanse Cybersecurity & Infrastructure Security Agency, ook bekend als CISA, een nieuwe open-source incidentresponstool heeft uitgebracht.

Deze nieuwe software helpt daadwerkelijk tekenen van kwaadwillende activiteiten in Microsoft-cloudomgevingen te detecteren, wat enorm kan zijn in de strijd tegen kwaadwillende derden.

Over wolken gesproken, we kunnen u enkele van de beste cloudopslag-apps voor Windows 10. We kunnen u ook leren hoe u deCloudbewerking is misluktfout op OneDrive

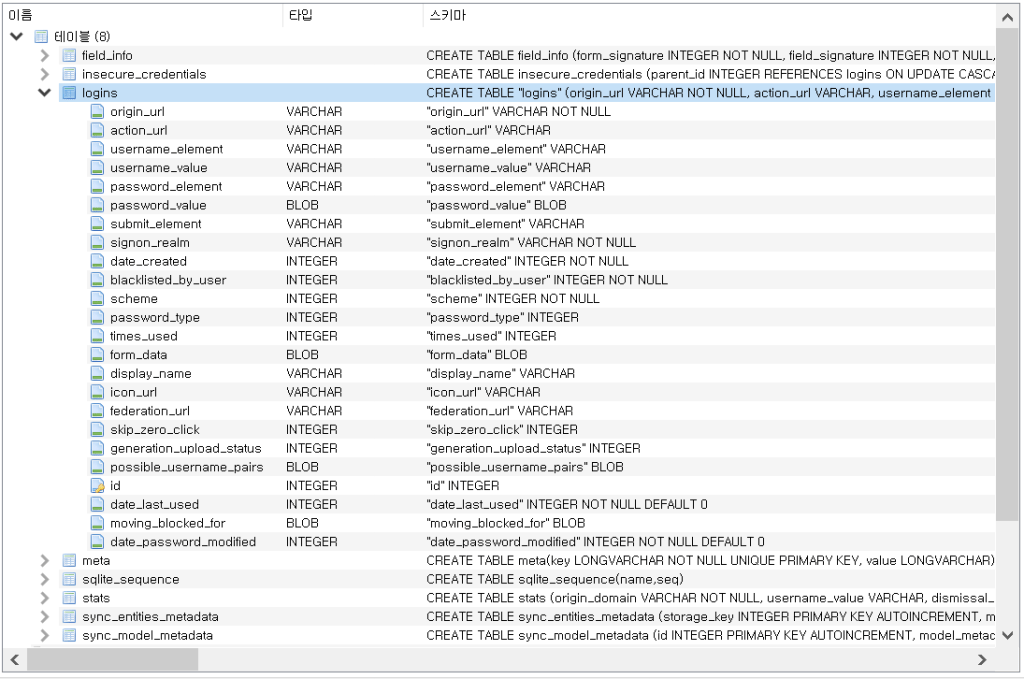

Algemeen bekend als de Untitled Goose Tool, kan dit op Python gebaseerde hulpprogramma telemetriegegevens uit Azure Active Directory-, Microsoft Azure- en Microsoft 365-omgevingen dumpen.

Volgens CISA, het is een robuuste en flexibele tool voor jacht- en incidentrespons die nieuwe methoden voor authenticatie en gegevensverzameling toevoegt.

Met deze tool kunt u in principe een volledig onderzoek uitvoeren tegen de Azure Active Directory- (AzureAD-), Azure- en M365-omgevingen van een klant.

Bovendien verzamelt Untitled Goose Tool ook extra telemetrie van Microsoft Defender for Endpoint (MDE) en Defender for Internet of Things (IoT) (D4IoT).

We weten dat je nieuwsgierig bent naar details, dus laten we er eens op ingaan. Met de platformonafhankelijke Microsoft wolk verhoor en analyse hulpmiddel, kunnen beveiligingsexperts en netwerkbeheerders:

- Exporteer en bekijk AAD-aanmeldings- en controlelogboeken, M365 Unified Audit Log (UAL), Azure-activiteitenlogboeken, Microsoft Defender voor IoT-waarschuwingen (internet of things) en Microsoft Defender for Endpoint (MDE)-gegevens voor verdachte activiteit.

- Vraag, exporteer en onderzoek AAD-, M365- en Azure-configuraties.

- Haal cloudartefacten uit de AAD-, Azure- en M365-omgevingen van Microsoft zonder aanvullende analyses uit te voeren.

- Tijdsbegrenzing van de UAL uitvoeren.

- Extraheer gegevens binnen die tijdsgrenzen.

- Verzamel en bekijk gegevens met vergelijkbare tijdgebonden mogelijkheden voor MDE-gegevens.

Houd hier rekening mee als u waarde hecht aan de privacy en veiligheid van uw bedrijf. Weet echter dat het allemaal begint als we extra voorzichtig zijn op internet.

Is dit iets dat je zelf zou willen gebruiken? Deel uw mening met ons in de opmerkingen hieronder.