- Aanvallers hebben een nieuwe manier gevonden om je computer binnen te komen, waardoor al je gegevens zichtbaar worden.

- Deze keer maakten ingenieuze cybercriminelen gebruik van een kritieke Microsoft Office-patch.

In deze steeds groter wordende en steeds veranderende online wereld zijn bedreigingen zo gewoon geworden en zo moeilijk te detecteren dat beschermd blijven slechts een kwestie is van de aanvallers een stap voor te blijven.

Nieuwe onderzoeksresultaten gepubliceerd door cyberbeveiligingsbedrijf Sophos, laten zien dat kwaadwillende derde partijen in staat waren om een openbaar beschikbare proof-of-concept Office-exploit te gebruiken en deze als wapen te gebruiken om de Formbook-malware te leveren.

Naar verluidt zijn cybercriminelen erin geslaagd een exploit te creëren die in staat is een kritieke kwetsbaarheid voor het uitvoeren van externe code in Microsoft Office te omzeilen, die eerder dit jaar werd gepatcht.

Aanvallers omzeilen kritieke Microsoft Office-patch met exploit

Je hoeft niet zo lang terug in de tijd om erachter te komen waar het allemaal begon. In september bracht Microsoft een patch uit om te voorkomen dat aanvallers kwaadaardige code uitvoeren die is ingesloten in een Word-document.

Dankzij deze fout zou automatisch een Microsoft Cabinet (CAB)-archief worden gedownload dat een kwaadaardig uitvoerbaar bestand bevat.

Dit werd bereikt door de oorspronkelijke exploit te herwerken en het kwaadaardige Word-document in een a speciaal vervaardigd RAR-archief, dat een vorm van de exploit heeft opgeleverd die in staat is om met succes de originele pleister.

Bovendien werd deze nieuwste exploit gedurende ongeveer 36 uur aan zijn slachtoffers bezorgd met behulp van spam-e-mails voordat deze volledig verdween.

De beveiligingsonderzoekers van Sophos zijn van mening dat de beperkte levensduur van de exploit zou kunnen betekenen dat het een droog uitgevoerd experiment was dat bij toekomstige aanvallen zou kunnen worden gebruikt.

Bij de pre-patchversies van de aanval was kwaadaardige code verpakt in een Microsoft Cabinet-bestand. Toen de patch van Microsoft die maas in de wet dichtte, ontdekten aanvallers een proof-of-concept dat liet zien hoe je de malware kon bundelen in een ander gecomprimeerd bestandsformaat, een RAR-archief. RAR-archieven zijn eerder gebruikt om kwaadaardige code te verspreiden, maar het proces dat hier werd gebruikt was buitengewoon ingewikkeld. Het is waarschijnlijk alleen gelukt omdat de opdracht van de patch erg nauw was gedefinieerd en omdat het WinRAR-programma dat gebruikers moeten openen de RAR is zeer fouttolerant en lijkt het niet erg te vinden als het archief misvormd is, bijvoorbeeld omdat ermee is geknoeid.

Er werd ook ontdekt dat de verantwoordelijke aanvallers een abnormaal RAR-archief hadden gemaakt met een PowerShell-script dat voorafging aan een kwaadaardig Word-document dat in het archief was opgeslagen.

Om dit gevaarlijke RAR-archief en zijn kwaadaardige inhoud te helpen verspreiden, hebben de aanvallers een en verspreide spam-e-mails die slachtoffers uitnodigden om het RAR-bestand te decomprimeren om toegang te krijgen tot Word document.

U kunt dit dus beter in gedachten houden bij het omgaan met deze software en als iets zelfs maar in de verste verte verdacht lijkt.

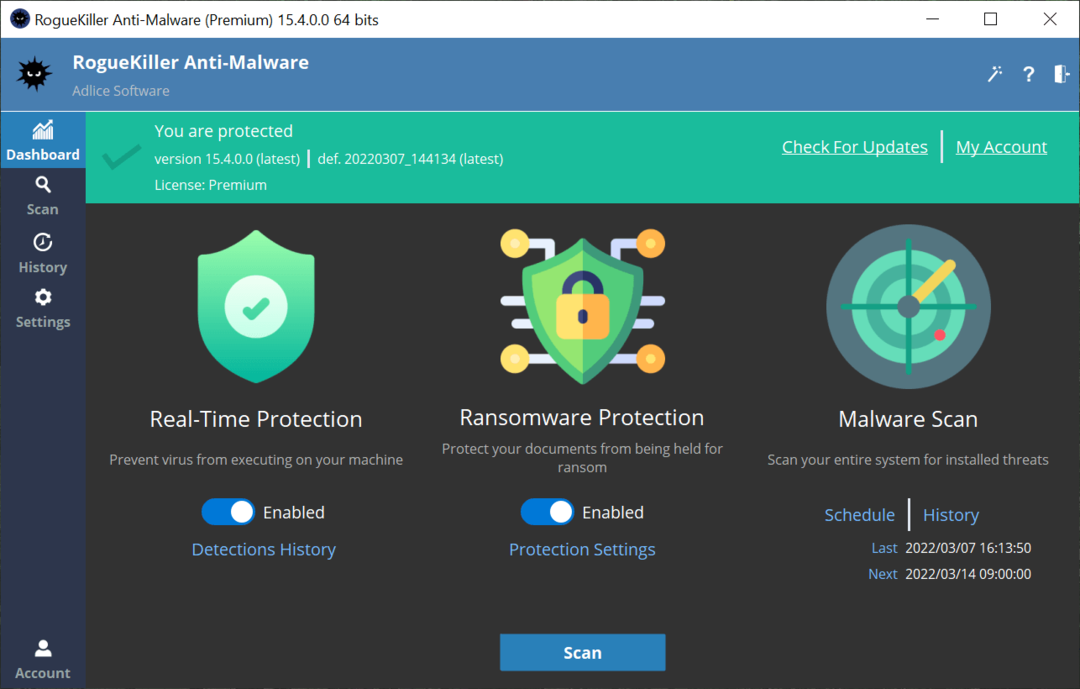

Veilig blijven zou voor ons allemaal prioriteit nummer één moeten zijn bij het omgaan met internet. Eenvoudige acties die in eerste instantie onschuldig lijken, kunnen ernstige reeksen van gebeurtenissen en gevolgen veroorzaken.

Bent u ook het slachtoffer geworden van deze malware-aanvallen? Deel uw ervaring met ons in de opmerkingen hieronder.