- Online veiligheid is slechts relatief, een illusie in de ogen van veel beveiligingsexperts.

- Cyberbeveiligingsbedrijf Zscaler trok de dekens van een nieuwe AiTM-phishingcampagne.

- De doelen zijn Microsoft Mail-gebruikers en we gaan u laten zien hoe het werkt.

Lees heel aandachtig wat we in dit artikel gaan schrijven, want niemand is veilig voor aanvallers en de methoden die ze momenteel gebruiken.

Om specifieker te zijn, gebruikers van de e-mailservice van Microsoft moeten echt op hun hoede zijn, omdat: Zscaler, een onderzoeksbureau op het gebied van cyberbeveiliging, heeft zojuist een nieuwe lopende phishing-campagne ontdekt die is gericht op e-mailgebruikers van Microsoft.

Niet om u bang te maken, maar volgens het bedrijf worden zakelijke gebruikers aangevallen en wordt de campagne uitgevoerd met adversary-in-the-middle (AiTM)-techniek om multi-factor authenticatie te omzeilen.

Phishing-campagne gebruikt de AiTM-methode om uw inloggegevens te stelen

Zelfs de technologiegigant uit Redmond erkende dit probleem in juli toen het een

blogpost bedoeld om gebruikers te waarschuwen voor het dreigende gevaar.

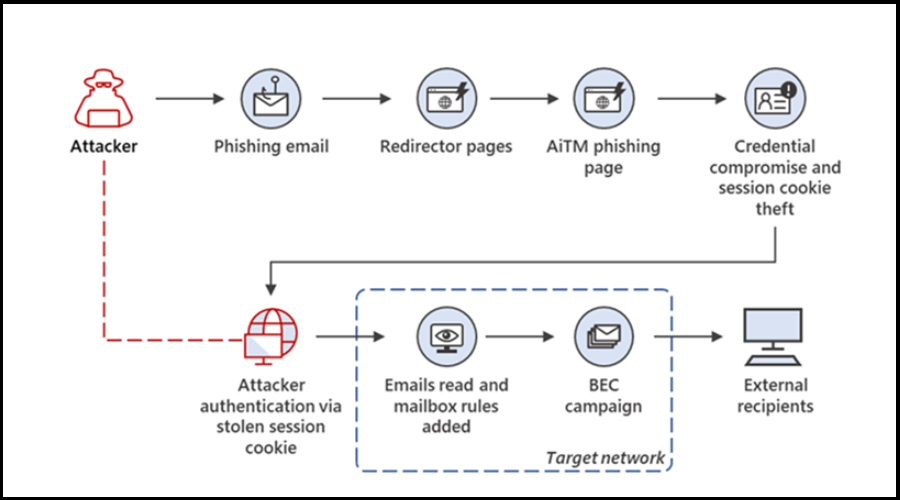

Om u op de hoogte te houden, plaatst deze AiTM-techniek een tegenstander in het midden om het authenticatieproces tussen de client en de server te onderscheppen.

Onnodig te zeggen dat tijdens deze uitwisseling al uw inloggegevens zo goed als verdwenen zijn, omdat kwaadwillende derden ze als resultaat zullen hebben.

En, zoals je zou verwachten, betekent dit ook dat de MFA-informatie wordt gestolen. Daarom gedraagt de tegenstander in het midden zich als de server voor de echte client en de client voor de echte server.

| Aanvaller-geregistreerde domeinnaam | Legitieme Federal Credit Union-domeinnaam |

| crossvalleyfcv[.]org | crossvalleyfcu[.]org |

| triboro-fcv[.]org | triboro-fcu[.]org |

| cityfederalcv[.]com | cityfederalcu[.]com |

| portconnfcuu[.]com | portconnfcu[.]com |

| oufcv[.]com | oufcu[.]com |

Zoals de beveiligingsexperts hebben uitgelegd, is deze campagne specifiek ontworpen om eindgebruikers te bereiken in bedrijven die de e-mailservices van Microsoft gebruiken.

Onthoud dat Business Email Compromise (BEC) een altijd aanwezige bedreiging voor organisaties blijft en deze campagne benadrukt nog eens de noodzaak om tegen dergelijke aanvallen te beschermen.

Dit zijn enkele van de belangrijkste punten die experts op het gebied van cyberbeveiliging hebben samengevat, naar aanleiding van de analyse van de aanwezige dreiging:

- Zakelijke gebruikers van de e-maildiensten van Microsoft zijn het belangrijkste doelwit van deze grootschalige phishing-campagne.

- Al deze phishing-aanvallen beginnen met een e-mail die naar het slachtoffer wordt gestuurd met een kwaadaardige link.

- De campagne is actief op het moment van blogpublicatie en bijna elke dag worden nieuwe phishing-domeinen geregistreerd door de dreigingsactor.

- In sommige gevallen werden de zakelijke e-mails van leidinggevenden gecompromitteerd met behulp van deze phishing-aanval en later gebruikt om verdere phishing-e-mails te verzenden als onderdeel van dezelfde campagne.

- Enkele van de belangrijkste verticale sectoren zoals FinTech, Lending, Insurance, Energy en Manufacturing in geografische regio's zoals de VS, het VK, Nieuw-Zeeland en Australië zijn het doelwit.

- Bij deze aanvallen wordt een aangepaste, op proxy gebaseerde phishingkit gebruikt die multi-factor authenticatie (MFA) kan omzeilen.

- Verschillende technieken voor cloaking en browservingerafdrukken worden door de dreigingsactor gebruikt om geautomatiseerde URL-analysesystemen te omzeilen.

- Er worden talloze methoden voor het omleiden van URL's gebruikt om oplossingen voor de analyse van URL's van zakelijke e-mail te omzeilen.

- Legitieme online codebewerkingsservices zoals CodeSandbox en Glitch worden misbruikt om de houdbaarheid van de campagne te verlengen.

Volgens onze analyse van de originele e-mails met het thema Federal Credit Union, zagen we een interessant patroon. Deze e-mails waren afkomstig van de e-mailadressen van de chief executives van de respectieve Federal Credit Union-organisaties.

Sta ons toe ook te vermelden dat sommige van de door de aanvaller geregistreerde domeinen typosquat-versies waren van legitieme Federal Credit Unions in de VS.

Tegenwoordig is de grens tussen online veiligheid en het compromitteren van je hele operatie zo dun dat je een atomaire microscoop nodig hebt om het te zien.

Daarom prediken we altijd veiligheid, wat betekent:

- Download nooit iets van willekeurige, onveilige bronnen.

- Maak nooit uw inloggegevens of andere gevoelige informatie aan iemand bekend.

- Laat mensen die u niet vertrouwt uw pc niet gebruiken.

- Open geen links die worden ontvangen in e-mails die afkomstig zijn van niet-vertrouwde bronnen.

- Altijd antivirussoftware.

Het is allemaal aan jou om veilig te blijven in deze steeds veranderende online jungle, dus zorg ervoor dat je alle veiligheidsmaatregelen neemt die je nodig hebt om rampen te voorkomen.

Heeft u de laatste tijd dergelijke e-mails ontvangen? Deel uw ervaring met ons in de opmerkingen hieronder.