- Office 365-gebruikers worden opnieuw het doelwit van kwaadwillende derden in phishing-campagnes.

- Microsoft ontdekte zo'n campagne die al sinds september 2021 aan de gang is.

- Deze keer gebruiken cyberaanvallers de multi-factor authenticatiefuncties.

We hebben het onderwerp malware en cyberaanvallen al een tijdje niet meer aangeraakt, dus we gaan weer op dat paard stappen en op de klok blazen.

Je bent je er misschien nog niet van bewust, maar topbeveiligingsonderzoekers en -ingenieurs bij Microsoft struikelden eigenlijk na een massale phishing-aanval die zich sinds september 2021 op meer dan 10.000 organisaties richt.

We hebben het gehad over een soortgelijke phishing-campagne gericht op Office 365 gebruikers eind vorig jaar ook, een teken dat aanvallers gewoon niet zullen toegeven.

Ja, dat zijn een heleboel doelen, en we staan op het punt hier nader op in te gaan en u precies te vertellen waar u op moet letten bij het gebruik van Office.

Microsoft-experts trekken de dekens van nieuwe phishing-campagne

De cybercriminelen die bij dit plan betrokken waren, gebruikten phishingsites van adversary-in-the-middle (AiTM) om het stelen van wachtwoorden en gerelateerde sessiegegevens te vergemakkelijken.

Als gevolg hiervan konden kwaadwillende derde partijen multi-factor authenticatie-beveiligingen omzeilen om: krijg toegang tot e-mailinboxen van gebruikers en voer vervolgaanvallen uit met behulp van zakelijke e-mailcampagnes tegen anderen doelen.

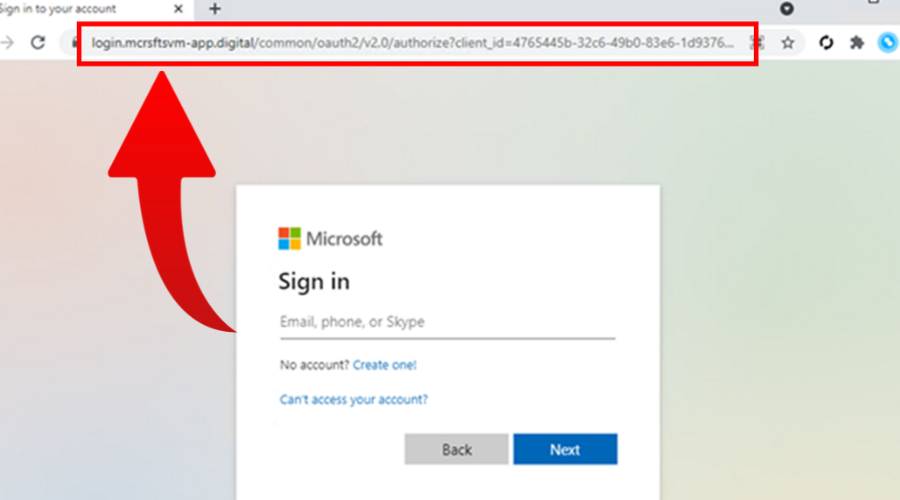

De bovengenoemde belangrijkste cyberaanval was gericht op Office 365-gebruikers en vervalste de online authenticatiepagina van Office met behulp van proxy's.

Hackers gebruikten e-mails met HTML-bestandsbijlagen die naar meerdere ontvangers van een organisatie werden gestuurd, waarin ontvangers werden geïnformeerd dat ze een spraakbericht hadden.

Van daaruit zou het klikken om de bijgevoegde bijlage te bekijken het HTML-bestand openen in de standaardbrowser van de gebruiker en de specifieke gebruiker informeren dat het spraakbericht werd gedownload.

Niets is minder waar, aangezien het slachtoffer feitelijk werd doorgestuurd naar een omleidingssite van waaruit de malware zou worden doorgestuurd.

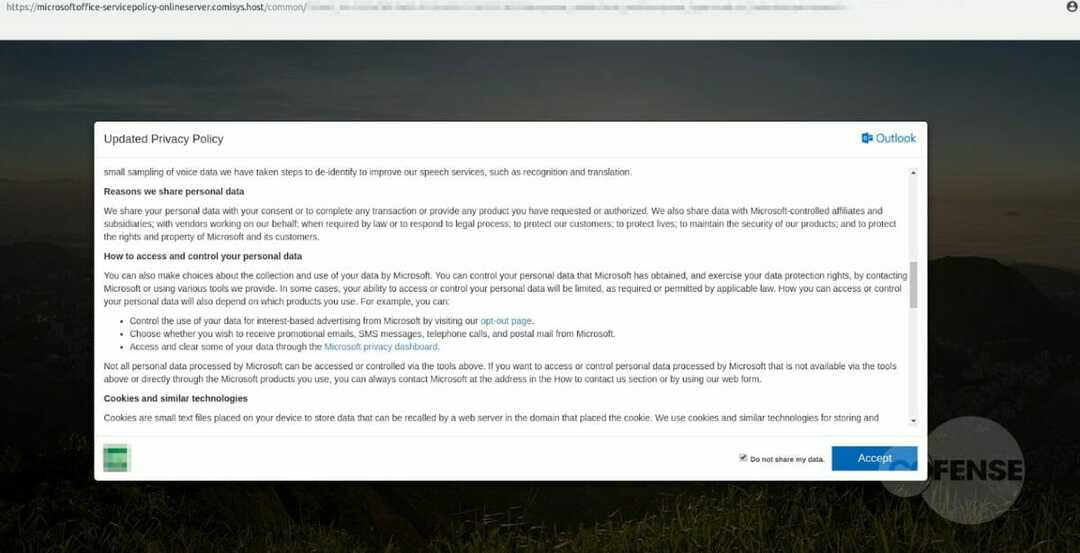

Deze phishingsite leek precies op de authenticatiesite van Microsoft, met uitzondering van het webadres.

De volgende stap was dat de slachtoffers werden doorgestuurd naar de hoofdwebsite van Office nadat ze hun inloggegevens hadden ingevoerd en de tweede verificatiestap hadden voltooid.

Zodra dit was gebeurd, zou de aanvaller de gegevens al hebben onderschept, en dus alle informatie die hij nodig had, inclusief de sessiecookie.

Het spreekt voor zich dat kwaadwillende derden daarna rampzalige opties hebben zoals identiteitsdiefstal, betalingsfraude en andere.

Experts van Microsoft stellen dat de aanvallers hun toegang hebben gebruikt om financiële e-mails en bestandsbijlagen te vinden. terwijl de oorspronkelijke phishing-e-mail die naar de gebruiker was verzonden, werd verwijderd om sporen van de phishing-aanval te verwijderen.

Als u uw Microsoft-accountgegevens aan cybercriminelen verstrekt, betekent dit dat ze ongeautoriseerde toegang hebben tot uw gevoelige gegevens, zoals contactgegevens, agenda's, e-mailcommunicatie en meer.

De beste manier om beschermd te blijven tegen dergelijke aanvallen is door altijd de bron van e-mails te controleren, niet op willekeurige dingen op internet te klikken en niet te downloaden van duistere bronnen.

Onthoud ze, want deze eenvoudige voorzorgsmaatregelen kunnen uw gegevens, uw organisatie, uw zuurverdiende geld of allemaal tegelijk redden.

Heb jij ook zo'n louche e-mail ontvangen van aanvallers die zich voordoen als Microsoft? Deel uw ervaring met ons in de opmerkingen hieronder.