- Windows Updates worden door Microsoft gebruikt om de verdediging van onze systemen te versterken.

- U wilt echter misschien weten dat zelfs deze updates niet langer veilig te gebruiken zijn.

- Een door Noord-Korea gesteunde hackergroep genaamd Lazarus slaagde erin hen in gevaar te brengen.

- Het enige wat de slachtoffers hoeven te doen is de kwaadaardige bijlagen openen en macro-uitvoering inschakelen.

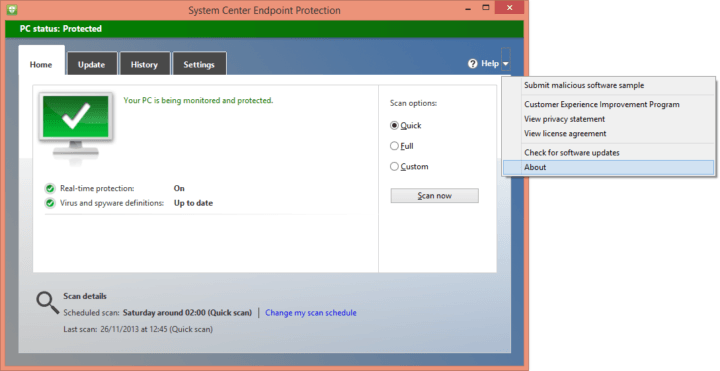

Het bezit van een officieel, up-to-date exemplaar van het Windows-besturingssysteem geeft ons een zekere mate van veiligheid, aangezien we regelmatig beveiligingsupdates krijgen.

Maar heb je er ooit aan gedacht dat de updates zelf ooit tegen ons zouden kunnen worden gebruikt? Welnu, het lijkt erop dat die dag eindelijk is aangebroken en experts waarschuwen ons voor de mogelijke implicaties.

Onlangs slaagde de Noord-Koreaanse hackgroep Lazarus erin om de Windows Update-client te gebruiken om kwaadaardige code op Windows-systemen uit te voeren.

Noord-Koreaanse hackersgroep heeft Windows Updates gecompromitteerd

Nu vraag je je waarschijnlijk af in welke omstandigheden dit nieuwste ingenieuze cyberaanvalschema werd ontdekt.

Het Malwarebytes Threat Intelligence-team deed dat tijdens het analyseren van een spearphishing-campagne in januari die zich voordeed als het Amerikaanse beveiligings- en ruimtevaartbedrijf Lockheed Martin.

Aanvallers die deze campagne instrumenteerden, zorgden ervoor dat, nadat de slachtoffers de kwaadaardige bijlagen hadden geopend en macro-uitvoering hadden ingeschakeld, en ingesloten macro plaatst een WindowsUpdateConf.lnk-bestand in de opstartmap en een DLL-bestand (wuaueng.dll) in een verborgen Windows/System32 map.

De volgende stap is dat het LNK-bestand wordt gebruikt om de WSUS / Windows Update-client (wuauclt.exe) te starten om een opdracht uit te voeren die de schadelijke DLL van de aanvallers laadt.

Het team dat deze aanvallen ontdekte, koppelde ze aan Lazarus op basis van bestaand bewijs, waaronder infrastructuuroverlappingen, documentmetadata en targeting vergelijkbaar met eerdere campagnes.

Lazarus blijft zijn toolset updaten om beveiligingsmechanismen te omzeilen en zal dit zeker blijven doen, door gebruik te maken van technieken zoals het gebruik van KernelCallbackTable om de controlestroom en shellcode-uitvoering te kapen.

Koppel dat aan het gebruik van de Windows Update-client voor het uitvoeren van kwaadaardige code, samen met GitHub voor C2-communicatie, en je hebt het recept voor een complete en totale ramp.

Nu u weet dat deze dreiging reëel is, kunt u meer veiligheidsmaatregelen nemen en voorkomen dat u het slachtoffer wordt van kwaadwillende derden.

Is uw machine ooit geïnfecteerd met gevaarlijke malware via een Windows-update? Deel uw ervaring met ons in de opmerkingen hieronder.