Microsoft is er trots op dat zowel zijn Windows 10 en Edge bladerenr zijn de veiligste systemen ter wereld. We weten echter allemaal dat malwarebestendige software niet bestaat en hebben onlangs ontdekt dat zelfs het nieuwste besturingssysteem van Microsoft en zijn componenten kwetsbaar zijn voor bedreigingen.

Ten eerste, de Windows God Mode-hack maakt het voor hackers mogelijk om de opties en instellingen van het Configuratiescherm te gebruiken, waarbij de kwetsbaarheid wordt gebruikt als toegangspoort voor ernstige malware-aanvallen. Microsoft waarschuwde gebruikers ook voor een nieuwe macrotruc gebruikt om ransomware te activeren. Dit alles terwijl een groot aantal gebruikers blijft rennen niet-ondersteunde Windows XP- en IE-versies, veranderen hun computers in zittende eenden voor hackers.

Dit zijn slechts enkele specifieke voorbeelden van kwetsbaarheden - en het ergste moet nog komen. Volgens een recente onthulling is er een zero-day exploit voor alle 32- en 64-bits versies van Windows-versies. De informatie werd onthuld door een bekende gebruiker, BuggiCorp, die ook bereid is de broncode van deze exploit te verkopen voor $90.000. De gebruiker verzoekt de betaling te doen in

Bitcoin.Exploit voor lokale privilege-escalatie (LPE) voor een kwetsbaarheid van 0 dagen in win32k.sys. Het beveiligingslek bestaat in de onjuiste behandeling van vensterobjecten, die bepaalde eigenschappen hebben, en [het beveiligingslek] bestaat in alle besturingssystemen [versies], vanaf Windows 2000. [De] exploit is geïmplementeerd voor alle OS-architecturen (x86 en x64), vanaf Windows XP, inclusief Windows Server-versies, en tot de huidige varianten van Windows 10. De kwetsbaarheid is van het type "schrijf-wat-waar" en stelt als zodanig in staat om een bepaalde waarde naar elk adres [in het geheugen] te schrijven, wat voldoende is voor een volledige exploit. De exploit ontsnapt met succes uit ILL/appcontainer (LOW), waarbij alle bestaande beschermingsmechanismen zoals ASLR, DEP, SMEP, etc. worden omzeild (meer precies: wordt helemaal niet beïnvloed [door]).

Dit beveiligingslek is extreem gevaarlijk omdat het hackers naar verluidt in staat stelt de rechten van elk softwareproces naar het systeemniveau te verhogen. Het zou interessant zijn om te zien wie de code koopt, aangezien iedereen, van Microsoft tot hackers, dit zou kunnen doen. Vooralsnog is er geen zekerheid of de exploit authentiek is of niet. Microsoft is al op de hoogte van het bestaan van deze code, maar heeft nog geen commentaar gegeven.

VERWANTE VERHALEN DIE JE MOET BEKIJKEN:

- Meer dan 65 miljoen Tumblr-wachtwoorden gelekt naar hackers

- Windows XP is nu een zeer gemakkelijk doelwit voor hackers, Windows 10-update is verplicht

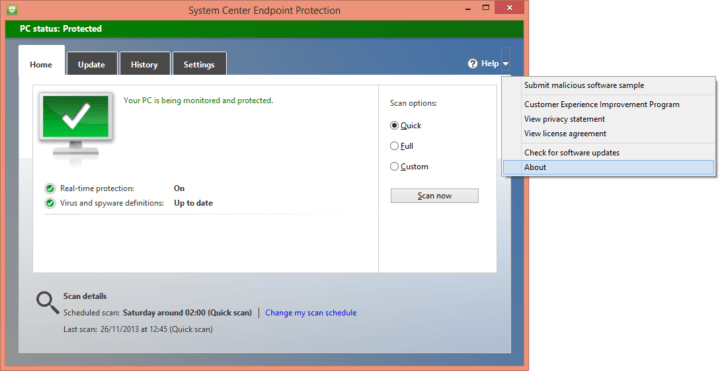

- Microsoft introduceert antimalware-scaninterface in Windows 10

- Ransomware Petya brengt een back-upmaatje naar het feest

![3 beste anti-pharming-software om vandaag te gebruiken [gids voor 2021]](/f/4726ae4a94b8fbe5b83696f8544a6778.jpg?width=300&height=460)