- Microsoft waarschuwt zijn gebruikers en adviseert hen om onmiddellijk actie te ondernemen om beschermd te blijven.

- Er is een nieuwe phishing-campagne ontdekt door de Microsoft 365 Defender Threat Intelligence-team.

- Aanvallers combineren deze links met social engineering-aas dat zich voordoet als bekende productiviteitstools.

- Om alles normaal te laten lijken, gebruiken hackers Google reCAPTCHA om dynamische scanpogingen te blokkeren.

Het in Redmond gevestigde technologiebedrijf waarschuwde al zijn gebruikers en drong er bij hen op aan passende maatregelen te nemen om beschermd te blijven.

Experts hebben een wijdverbreide phishing-campagne met inloggegevens gevolgd die afhankelijk is van open redirector-links, terwijl ze tegelijkertijd suggereren dat het zich tegen dergelijke schema's kan verdedigen.

Dit is slechts een van de vele pogingen van kwaadwillende derden in de afgelopen maanden, dus we moeten deze waarschuwing echt serieus nemen en er alles aan doen om onze gevoelige gegevens te beschermen.

Microsoft verhoogt het bewustzijn over nieuwe phishing-aanval

Ook al zijn omleidingslinks in e-mailberichten een essentieel hulpmiddel om ontvangers naar websites van derden te leiden of volg klikfrequenties en meet het succes van verkoop- en marketingcampagnes, er zijn andere manieren om te gaan als goed.

Een open omleiding is wanneer een webtoepassing toestaat dat een HTTP-parameter een door de gebruiker geleverde URL bevat die ervoor zorgt dat het HTTP-verzoek wordt omgeleid naar de bron waarnaar wordt verwezen.

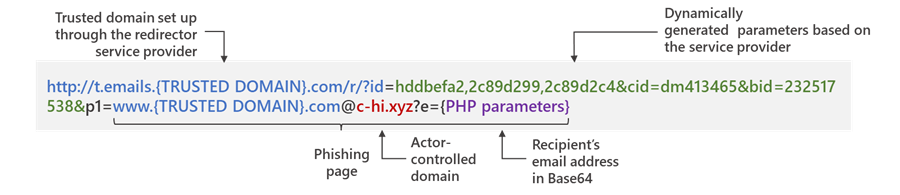

Deze zelfde techniek kan worden misbruikt door concurrenten om dergelijke links om te leiden naar hun eigen infrastructuur, terwijl het vertrouwde domein in de volledige URL intact blijft.

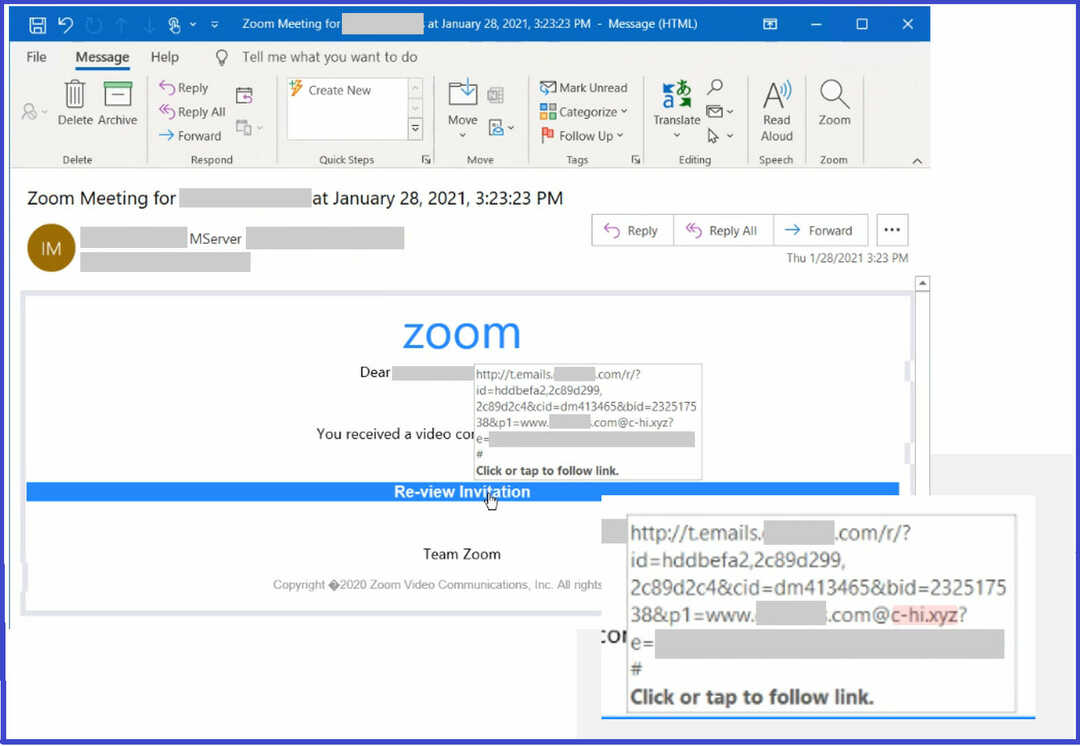

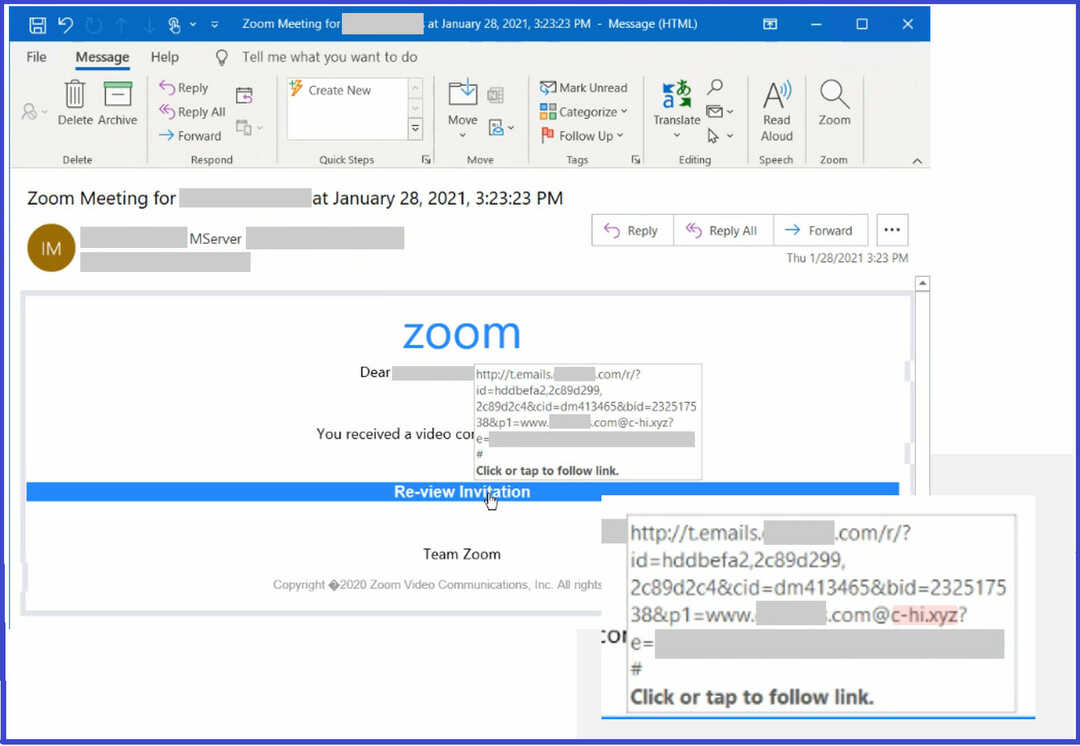

Dit helpt hen analyse door anti-malware-engines te ontwijken, zelfs wanneer gebruikers proberen de muisaanwijzer op links te plaatsen om te controleren op tekenen van verdachte inhoud.

Het Microsoft 365 Defender Threat Intelligence-team heeft dit onderwerp ontwikkeld en uitgelegd hoe deze aanvallen worden uitgevoerd, in een gedetailleerd blogpost.

Aanvallers combineren deze links met social engineering-aas dat zich voordoet als bekende productiviteitstools en -services om gebruikers te verleiden om te klikken. Dit leidt tot een reeks omleidingen, waaronder een CAPTCHA-verificatiepagina die een gevoel van legitimiteit en pogingen om sommige geautomatiseerde analysesystemen te omzeilen — voordat de gebruiker naar een valse login wordt geleid bladzijde. Dit leidt uiteindelijk tot een compromittering van de inloggegevens, waardoor de gebruiker en hun organisatie andere aanvallen kunnen ondergaan.

Om potentiële slachtoffers met succes naar phishing-sites te leiden, worden de omleidings-URL's die in het bericht zijn ingesloten, ingesteld met behulp van een legitieme service.

In feite maken de laatste actor-gecontroleerde domeinen in de link gebruik van top-level domeinen .xyz, .club, .shop en .online, maar die als parameters worden doorgegeven om langs de e-mailgateway te sluipen oplossingen.

Microsoft verklaarde dat het minstens 350 unieke phishing-domeinen ontdekte als onderdeel van deze hackcampagne.

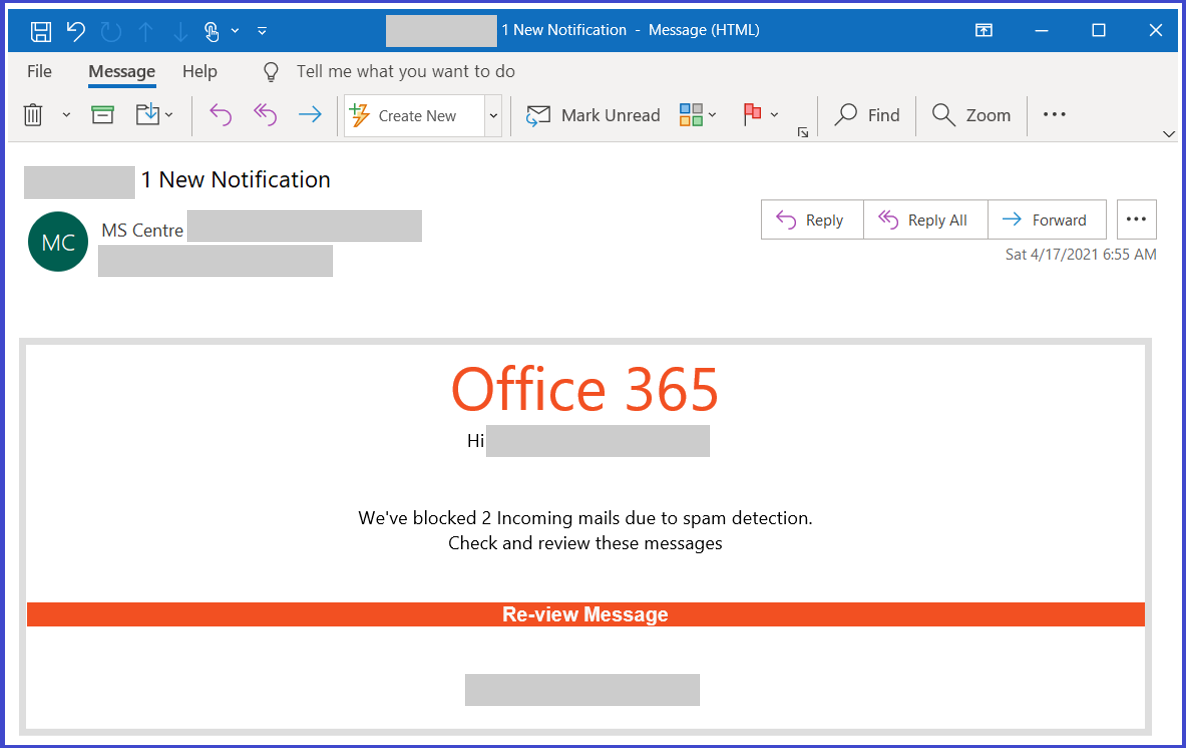

De meest effectieve tool die hackers hebben, is het overtuigen van social engineering-lokmiddelen die beweren meldingsberichten te zijn van apps zoals Office 365 en Zoom, een goed ontwikkelde techniek om detectie te ontwijken en een duurzame infrastructuur om de aanvallen.

En om de geloofwaardigheid van de aanval verder te versterken, klikt u op de speciaal gemaakte linkomleidingen de gebruikers naar een kwaadaardige bestemmingspagina die Google reCAPTCHA gebruikt om dynamisch scannen te blokkeren pogingen.

Na het voltooien van de CAPTCHA-verificatie krijgen de slachtoffers een frauduleuze inlogpagina te zien die lijkt op een bekende service zoals Microsoft Office 365, alleen om hun wachtwoorden te vegen bij het indienen van de informatie.

Als het slachtoffer een wachtwoord invoert, wordt de pagina vernieuwd met een foutmelding die aangeeft dat de sessie is verlopen en de bezoeker wordt gevraagd het wachtwoord opnieuw in te voeren.

Dit is een praktijk voor gegevensvalidatie die lijkt op het dubbele opt-in-ritueel dat wordt gebruikt door e-mailmarketinglijstservices om naleving van spamwetten te garanderen.

Phishing-slachtoffers worden doorgestuurd naar een legitieme Sophos-beveiligingswebsite die ten onrechte aangeeft dat het e-mailbericht dat ze moesten ophalen, is vrijgegeven.

Nu we ons bewust zijn van het gevaar, kunnen we doorgaan en onmiddellijk passende maatregelen nemen, waardoor het risico wordt verkleind dat we een nieuwe statistiek worden in deze cyberoorlog.

Doet u er alles aan om beschermd te blijven tegen phishing-pogingen? Laat het ons weten in de comments hieronder.