- Als een apparaat is geïnfecteerd met de REvil-ransomware, zorgt automatisch inloggen in de veilige modus ervoor dat het apparaat opnieuw wordt opgestart.

- Met de laatste wijzigingen die zijn doorgevoerd in de kwaadaardige code, is er geen actie van de gebruiker nodig.

- De beste bescherming tegen dit type ransomware-aanval blijft een betrouwbare antivirus.

- Uit rapporten blijkt dat de meeste antivirusprogramma's REvil ransomware-aanvallen zelfs na de aanpassingen kunnen detecteren.

Recent beveiligingsonderzoek heeft uitgewezen dat REvil/Sodinokibi ransomware heeft zijn aanvalstactieken verfijnd om toegang tot de besturingssystemen van de slachtoffers te garanderen.

De toegepaste wijzigingen wijzigen het aanmeldingswachtwoord van het systeem van de gebruiker en dwingen het systeem opnieuw op te starten, zodat de malware de bestanden kan versleutelen. Zowel oudere als nieuwere Windows-besturingssystemen kunnen worden beïnvloed.

De resultaten van de werden gepubliceerd door onderzoeker R3MRUN op zijn Twitter account.

Hoe werkt REvil ransomware om inloggen in de veilige modus te forceren?

Vóór de wijziging zou de ransomware een -smode opdrachtregelargument hebben gebruikt om het apparaat opnieuw op te starten in Veilige modus, maar de gebruiker moest handmatig toegang krijgen tot die omgeving.

Dit is een stiekeme en nieuwe cyberaanvalmethode, aangezien de veilige modus verondersteld wordt... veilig te zijn en zelfs wordt aanbevolen als een veilige omgeving voor het opschonen van malware in geval van systeembeschadiging.

Sterker nog, in de veilige modus worden processen niet onderbroken door beveiligingssoftware of servers.

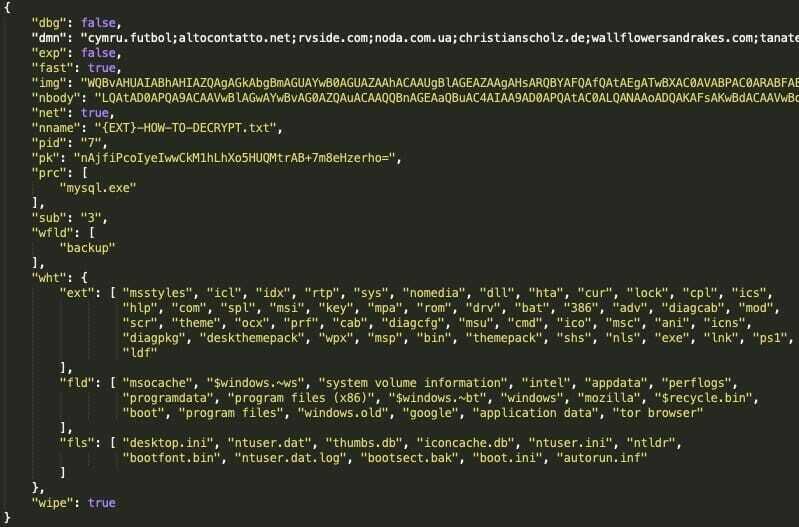

Om verdenkingen te voorkomen, is de ransomware-code handig aangepast. Naast het gebruik van het argument -smode verandert de ransomware ook het wachtwoord van de gebruiker in DTrump4ever, laten de berichten zien.

Bijgevolg heeft het kwaadaardige bestand enkele registervermeldingen gewijzigd en wordt Windows automatisch opnieuw opgestart met de nieuwe inloggegevens.

De gebruikte code wordt verondersteld de volgende te zijn:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

AutoAdminLogon=1

DefaultUserName=[account_name]

DefaultPassword=DTrump4ever

De onderzoeker wees ook op twee VirusTotal-bronnen met en zonder het aangepaste voorbeeld van de aanval. De zekerste manier om uw systeem tegen een dergelijke poging te beschermen, blijft een betrouwbare antivirus.

⇒ ESET Internet Security downloaden

ESET was een van de 70 beveiligingstools die werden getest om de REvil-ransomware te ontdekken (al dan niet aangepast); 59 oplossingen hebben het gedetecteerd.

Zorg er dus voor dat u een betrouwbare antivirus installeert en realtime bescherming voor uw systeem inschakelt. Zoals altijd adviseren we u ook verdachte online websites of bronnen te vermijden.