Zoals je je al kunt voorstellen, heet deze nieuwe malware Fauxpersky voor een reden. Het lijkt te imiteren Kaspersky wat is de beroemde Russische antivirussoftware. Fauxpersky is onlangs ontdekt en het lijkt een keylogger-malware te zijn die systemen heeft geïnfecteerd.

Onderzoekers zeggen dat de bug niet al te geavanceerd is, maar helaas zeer efficiënt in je wachtwoorden stelen en het rechtstreeks naar de inbox van een cybercrimineel sturen.

De oorsprong van Fauxpersky

Deze keylogger is gebouwd op AutoHotKey, een populaire app waarmee gebruikers kleine scripts kunnen schrijven voor het automatiseren van taken en deze vervolgens in uitvoerbare bestanden kunnen compileren.

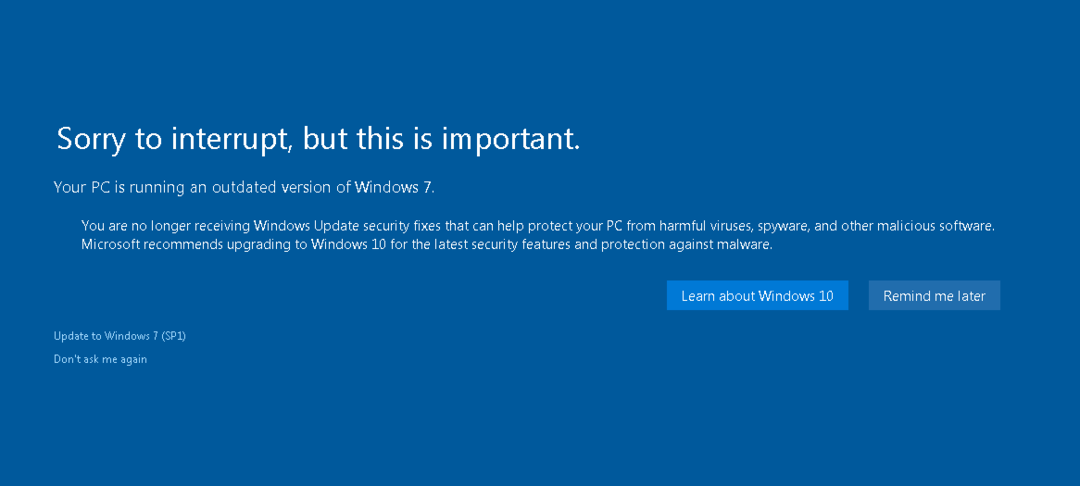

De app werd door hackers gedwongen om een keylogger te bouwen die nu zijn tentakels verspreidt via USB-drives en blijft systemen met Windows infecteren. Het heeft ook de mogelijkheid om te repliceren op de vermelde schijven van het systeem.

Onderzoekers die het probleem vonden, Amit Serper en Chris Black, schreven een: gedetailleerde blogpost

die op woensdag 28 maart werd gepubliceerd, waarin ze ingaan op de exacte middelen waarmee Fauxpersky zich een weg baant in systemen.AutoHotKey (AHK) stelt gebruikers in staat om code te schrijven (in zijn eigen scripttaal) die interageert met Windows, tekst uit Windows leest en toetsaanslagen naar andere applicaties stuurt, naast andere taken. Met AHK kunnen gebruikers ook een 'gecompileerde' exe maken met hun code erin. Als je een aanvaller bent die dit leest, realiseer je je waarschijnlijk dat AHK geweldig is om te gebruiken voor het schrijven van eenvoudige en zeer efficiënte inloggegevens. En wat weet je? We vonden een credstealer geschreven met AHK die zich voordoet als Kaspersky Antivirus en zich verspreidt via geïnfecteerde USB-drives. We hebben het Fauxpersky genoemd.

- VERWANT: 4 beste antivirusoplossingen voor USB-flashstations

Fauxpersky's modus operandi

Onderzoekers zeiden ook dat zelfs als deze malware niet bepaald geavanceerd is, het toch behoorlijk gevaarlijk kan zijn omdat het USB-drives infecteert en gegevens van de keylogger via Google en stuurt het naar de inbox van de aanvaller.

Nadat het kernbestand van de bug is uitgevoerd, wordt alles wat op een systeem wordt getypt, opgenomen in een tekstbestand met de naam van het venster, zodat de aanvaller de tekst beter kan begrijpen inhoud. De gegevens verlaten het systeem via een Google-formulier en gaan naar de inbox van de aanvaller, en het bestand wordt van de schijf verwijderd.

Google heeft het kwaadaardige formulier verwijderd

Nadat de onderzoekers het formulier aan Google hadden gemeld, heeft het bedrijf het meteen verwijderd en heeft het er niets over gezegd.

We weten niet hoeveel systemen zijn geïnfecteerd, maar aangezien het zich verspreidt via het delen van USB-drives, heeft het misschien niet zoveel computers bereikt.

VERWANTE VERHALEN OM TE BEKIJKEN:

- Beste anti-keylogger-software om keyloggers uit te wissen

- Dit is de beste antivirus met opstartscan om verborgen malware te verwijderen

- 8 van de beste antivirusprogramma's met USB-scanner voor 2018